Методи забезпечення інформаційної безпеки

- Організаційно-технічна складова інформаційної безпеки

- Методи захисту мовної інформації

- Методи захисту мовної інформації, що передається технічними засобами

І Відомо на сьогодні загальні методи забезпечення інформаційної безпеки складаються з організаційно-технічних, економічних та правових.

Організаційно-технічні методи інформаційної безпеки (ІБ) включають:

- систему забезпечення інформаційної безпеки (під нею ми маємо на увазі комплекс заходів (внутрішні правила роботи з даними, регламент передачі відомостей, доступ до них і т. д.) і технічних засобів (використання програм і приладів для збереження конфіденційності даних));

- розробку (створення нових), експлуатацію і вдосконалення вже наявних засобів захисту інформації;

- перманентний контроль над дієвістю заходів, що вживаються в галузі забезпечення інформаційної безпеки.

Останній пункт особливо важливий. Без методики оцінки дуже важко визначити ефективність ІБ. Якщо ефективність падає, необхідно терміново вносити корективи (для цього і потрібна перманентність контролю).

Вони тісно взаємопов'язані з правовими методами інформаційної безпеки РФ.

Правовий фактор безпеки РФ складається з:

- ліцензування діяльності в частині забезпечення інформаційної безпеки;

- сертифікації технічних засобів інформаційного захисту;

- атестації об'єктів інформатизації згідно відповідності нормам інформаційної безпеки РФ.

Третя складова, економічна, включає:

- складання програм по забезпеченню інформаційної безпеки РФ;

- визначення джерел їх фінансового забезпечення;

- розробку порядку фінансування;

- створення механізму страхування інформаційних ризиків.

Інформаційна безпека - це завжди комплексна система, всі складові якої покликані не допустити витоку конфіденційних відомостей технічними каналами, а також перешкодити сторонньому доступу до носіїв інформації. Все це, відповідно, гарантує цілісність даних при роботі з ними: обробці, передачі і зберіганні, які повинні здійснюватися обов'язково в правовому полі. Грамотно організовані технічні заходи дозволяють визначити використання спеціальних електронних пристроїв несанкціонованого зняття інформації, розміщених як в приміщенні, так і в засобах зв'язку.

У РФ існує декілька нормативних правових документів, що регламентують роботу в інформаційній сфері: «Про затвердження Доктрини інформаційної безпеки РФ», «Про інформацію, інформаційні технології і про захист інформації» і т. Д. Одним з фундаментальних є Федеральний закон РФ «Про комерційну таємницю ». До цього переліку варто додати Постанови Уряду РФ «Про сертифікації засобів захисту інформації», «Про ліцензування діяльності з технічного захисту конфіденційної інформації», а також Наказ ФСБ «Про затвердження Положення про розробку, виробництво, реалізацію та експлуатації шифрувальних (криптографічних) засобів захисту інформації ».

Розширений перелік нормативно-правових актів, які регулюють роботу з конфіденційною інформацією, можна подивитися тут .

Що ж стосується економічної складової інформаційної безпеки, то її основне правило - вартість системи інформаційної безпеки не повинна бути вище, ніж вартість захищаються відомостей. Крім цього, необхідно захищати заздалегідь певну інформацію, а не всю підряд (останнє недоцільно з економічної точки зору).

Організаційно-технічна складова інформаційної безпеки

Спочатку визначимо об'єкти захисту. Ними є:

- мовна інформація;

- дані, що передаються технічними засобами.

Захисту потребують як основні техзасоби і системи (ОТСС), задіяні в роботі з захищеними даними, так і допоміжні техзасоби і системи (ВТСС), а також заздалегідь певні приміщення.

Організаційна захист інформації складається в зведенні правил, складених на основі правових актів РФ, покликаних запобігти неправомірне заволодіння конфіденційними даними.

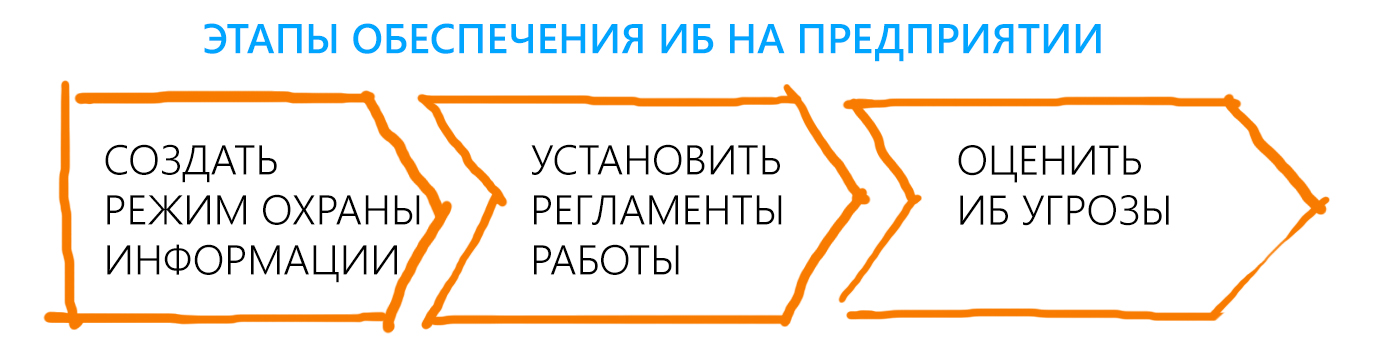

Організаційний метод забезпечення інформаційної безпеки має наступні складові:

- створення режиму охорони інформації;

- розробка правил взаємовідносин між співробітниками;

- регламентація роботи з документами;

- правила використання технічних засобів в рамках існуючого правового поля РФ;

- аналітична робота з оцінки загроз інформаційній безпеці.

Захист інформаційної інфраструктури від несанкціонованого доступу забезпечується регламентацією доступу суб'єктів (працівників) до об'єктів (носіїв даних і каналам їх передачі). Організаційний метод забезпечення інформаційної безпеки не має на увазі використання технічного інструментарію. Така інформаційна безпека часто складається, наприклад, у видаленні ОТСС за периметр території, що охороняється на максимально можливу відстань.

Застосування ж технічного обладнання і різних програм для забезпечення інформаційної безпеки, включаючи системи управління базами даних, прикладне ПО, різні шифрувальники, DLP-системи і SIEM-системи, що виключають витоку даних через комп'ютерну мережу, належить до технічного методу забезпечення інформаційного захисту.

«КІБ СёрчІнформ» поєднується з SIEM-рішеннями. Комбінація продуктів підсилює захист даних в компанії.

Обидва методи взаємодоповнювані і називаються організаційно-технічними (наприклад, проведення спеціальних перевірок технічних засобів і приміщень на предмет виявлення сторонніх пристроїв, призначених для фіксування і передачі інформації). Організаційно-технічні заходи в обов'язковому порядку повинні відповідати правовим методам забезпечення інформаційної безпеки, запропонованим нормативними документами РФ.

Політика інформаційної безпеки розробляється з урахуванням існування безлічі підсистем, включаючи:

- підсистему надання доступу;

- підсистему реєстрації та обліку;

- підсистему щодо забезпечення безпеки за рахунок використання шифрів.

Головні правила успішної системи інформаційної безпеки:

- перманентність дії встановлених правил;

- повнота заходів, що вживаються;

- комплексність;

- узгодженість;

- результативність.

Методи захисту мовної інформації

Для забезпечення інформаційного захисту акустичної інформації рекомендується компактно розташувати захищаються приміщення, чітко встановити периметр території, що охороняється, регламентувати допуск працівників на територію, на яку поширюється інформаційний захист.

Інформаційна безпека також полягає в тому, щоб регулярно обстежувати приміщення і встановлені в них технічні засоби на предмет наявності пристосувань для несанкціонованого знімання інформації. Для посилення інформаційної безпеки можна використовувати вібро-і звукоізоляцію, екранування, автономізацію ОТСС в межах території, що охороняється, а також тимчасове відключення ОТСС.

Також використовуються активні та пасивні механізми забезпечення мовної безпеки. До перших відносяться генератори, що виробляють різного роду шуми (виброакустический і електромагнітний, як низько-, так і високочастотні). До других: вібро-і звукоізоляція; екранують пристрої; звукопоглинальні фільтри в повітроводах.

Методи захисту мовної інформації, що передається технічними засобами

Для забезпечення інформаційного захисту даних, що зберігаються і передаються технічними засобами, в РФ використовують:

- аутентифікацію;

- регламентування доступу до об'єктів;

- шифруючу систему файлів;

- ключі;

- безпечні з'єднання;

- IPsec.

Зупинимося на кожній з цих форм забезпечення інформаційного захисту докладніше.

З таким елементом інформаційної безпеки, як логін і пароль, стикалися все користувачі операційних систем. Це і є аутентифікація. Вона - найпоширеніший спосіб забезпечення безпеки даних, включаючи інформаційні повідомлення, що зберігаються на сервері або ПК.

Регламентування доступу до об'єктів (папок, файлів, що зберігаються в системі) теж може будуватися на аутентифікації, але найчастіше використовуються і інші алгоритми (учасникам системи адміністратором визначаються права і привілеї, згідно з якими вони можуть або знайомитися з якимись об'єктами, або, крім знайомства , вносити в них зміни, а то і видаляти).

Контролювати доступ до документів і дії з ними допомагає Device Controller - до ннектор «СёрчІнформ SIEM » .

Шифрування файлів (ще одна складова інформаційної безпеки) здійснюється системою EFS за допомогою ключа.

Якщо ж говорити про забезпечення безпечного з'єднання, то для цього використовуються інформаційні канали типу «клієнт-клієнт» або «клієнт-сервер». У РФ такий метод інформаційної безпеки широко застосовується в банківському секторі.

Ну і на закінчення про IPsec. Це сукупність протоколів для забезпечення інформаційного захисту даних, що передаються по протоколу IP.

На всіх перерахованих способах і будується інформаційна безпека на найбільш прогресивних підприємствах Росії.