IT-World: Як захистити телефон від прослушки і хакинга

IT Expert Як це зробити Сам собі адмін Ігор Новіков

| 26.01.2018

«Смартфон не є особистим пристроєм користувача - це віддалено контрольоване пристрій, продане власнику для його розваги, роботи і одночасної стеження за ним», - вважає генеральний директор InfoWatch Наталія Касперська. Не кожен з нас «удостоюється» такої пильної уваги, але виключити подібний ризик вже не вийде: світ стає цифровим і опинитися в мережах шахраїв дуже легко навіть по чистій випадковості.

Що ж цікавить «грабіжників»? Залишимо це питання відкритим і зосередимося на головному - як захистити свій смартфон від будь-якої можливості прослушки або хакинга. Наведений нижче список порад явно неповний, адже зловмисники постійно шукають нові шляхи для атак, але зазначені заходи допоможуть уберегтися від багатьох неприємностей.

Рада № 1: не користуватися мобільним телефоном

Напевно, це найбільш невдалий порада, яку можна було б запропонувати. Але будемо чесні: хоча мобільний зв'язок в будь-якій країні може надаватися не тільки державної, а й приватної або міжнародною компанією, її діяльність завжди регламентується державою. Воно виділяє оператору радіочастоти, але одночасно зобов'язує встановлювати у себе спеціальне обладнання, що забезпечує доступ до ліній прослуховування телефонних каналів з боку компетентних органів.

У Росії кожен оператор зобов'язаний встановити на своїй АТС інтегрований модуль СОРМ (система технічних засобів для забезпечення оперативно-розшукових заходів). Аналогічні програми діють на Україні, в Казахстані, США, Великобританії (Interception Modernisation Programme, Tempora) та інших країнах.

Захисту від такої прослушки немає, але доступ до системи в «режимі бога» можуть отримати уповноважені особи, які працюють за своїми списками. Решта їх не цікавлять.

Конвертер протоколу СОРМ АТС M-200, що встановлюється в серверну стійку.

Рада 2: відключити всі канали автоматичного підключення до мобільних мереж

Входячи в Москві в наземний громадський транспорт або метро, ви автоматично підключаєтеся до мережі MT_Free, а проходячи повз відділень Ощадбанку - до раніше збереженої мережі SBERBANK (SBRF Guest). Після першого підключення до будь-якої Wi-Fi-мережі смартфон запам'ятовує її ідентифікатор і дозволяє в наступний раз автоматично підключитися, не тільки не вводячи пароль, а навіть не вибираючи команду «Підключити». Всі ці дані накопичуються в пам'яті смартфона і доступ до них відкритий через меню «Збережені мережі».

Список «Збережені мережі» в смартфоні дозволяє легко відстежити місця минулих відвідувань.

Багато абоненти думають, що, обмеживши доступ сторонніх до свого смартфону, вони збережуть повну анонімність минулих відвідувань. Це зовсім не так. Оператори стільникового зв'язку, які мають доступ до комутаторів на центральних пунктах управління базовими станціями, можуть без жодних проблем, щоб подивитися список дзвінків і історію переміщень будь-якого мобільного телефону, який реєструється на підконтрольних базових станціях відповідно до їхнього фізичного розташування. Досить знати його MAC-адресу, яким він ділиться на етапі установки зв'язку з базовою станцією, і на кого цю адресу зареєстрований.

За новими російськими законами, які вступають в силу з середини 2018 роки (їх часто називають «пакетом Яровий»), оператори зобов'язані зберігати аудіозаписи дзвінків і будь-яких повідомлень користувачів, а також інтернет-трафік протягом півроку. Провайдери і інтернет-ресурси, внесені до реєстру організаторів поширення інформації в мережі Інтернет, теж повинні зберігати весь призначений для користувача трафік протягом шести місяців. Крім того, і телефонні оператори, і інтернет-компанії вже зараз зберігають метадані про те, де і коли відбулися контакти смартфона з точками входу в звичайний і мобільний Інтернет.

Рада 3: доповнювати мобільне спілкування особистими зустрічами

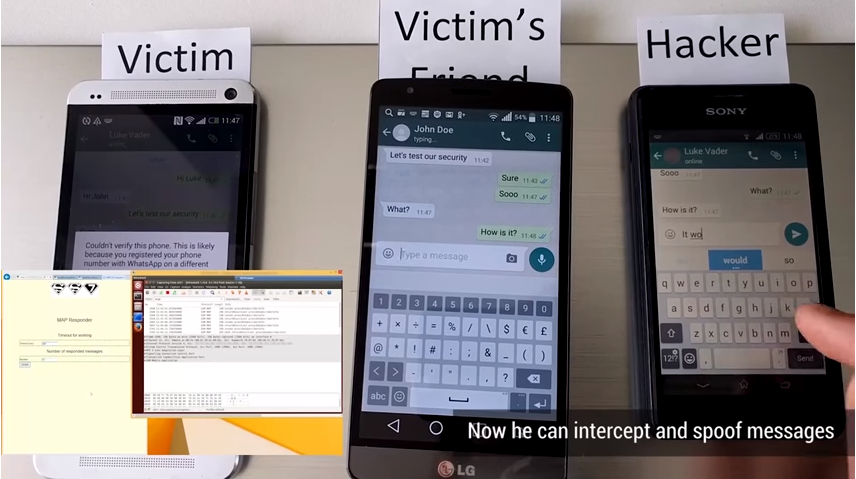

Спілкування через мобільні додатки змінило багато в сучасному житті. Люди забули, що можна зустрічатися і розмовляти наяву, все пішло «всередину смартфона». І не тільки пішло, а й породило масу проблем, про які багато хто і не підозрюють. Наприклад, можливий хакинг спілкування через месенджери. Необов'язково це робиться з наміром, частіше просте пустощі, здатне, однак, призвести до великих неприємностей. Так, найбільш гостро сьогодні стоїть питання несанкціонованого »підключення через уразливість в протоколі сигналізації SS7. Знаючи номер жертви, хакер може прослухати її телефон або увійти в діалог в месенджері і зробити все, що захоче, від чужого особи.

Фахівці з безпеки описують такий сценарій наступним чином. Атакуючий впроваджується в мережу сигналізації SS7, в каналах якої відправляє службове повідомлення SRI4SM, вказуючи в якості параметра номер атакується абонента. У відповідь домашня мережа абонента посилає хакеру всю необхідну для атаки технічну інформацію: міжнародний ідентифікатор абонента IMSI і адреса обслуговуючого його комутатора MSC. Далі атакуючий відправляє повідомлення ISD і впроваджується в базу даних VLR, замінюючи в профілі абонента адресу білінгової системи на свій псевдобіллінговий клон. Так в мережі народитися «конференц-виклик», що складається вже з трьох абонентів, два з яких реальні, а третій - зловмисник, здатний несанкціоновано прослуховувати і записувати розмови, відправляти повідомлення і багато іншого.

На думку фахівців, причина описаного в тому, що при розробці сигнальної мережі SS7 в неї не були закладені механізми захисту від подібних атак. Більш того, до мережі SS7 можна підключитися з будь-якої країни, звідки доступні комутатори всіх операторів, де б вони не знаходилися - в Росії, США, Європі і т. Д.

демонстрація хакерської атаки через сигнальну мережу SS7 на розмову в месенджері WhatsApp.

Рада 4: Чи не користуватися мобільними пристроями, зібраними або відремонтованими в невідомих умовах

Падіння смартфона і тріщина на екрані - типова історія. Після цього пристрій часто потрапляє в ремонт, звідки виходить з «оновленої» начинкою. Які компоненти були замінені, користувач зазвичай не знає. Як пише видання Arstechnica , Ніхто не застрахований від «ризику заміни запасних частин на секретне устаткування, яке повністю захоплює безпеку пристрою».

Смартфон з заміненими «секретними» деталями не завжди можливо відрізнити від оригінального навіть при розбиранні.

Заміні може піддатися будь-яка деталь: GPS-датчик, контролер бездротової зарядки, NFC-модуль і т. Д. Всі вони виробляються сторонніми компаніями, а повна специфікація користувачам не надається. Тому навіть при розбиранні виявити підміну «рідних» деталей дуже важко.

Компоненти, які можуть завдати шкоди, зазвичай коштують менше $ 10 і виробляються масово. Встановлене на заводі апаратне забезпечення, яке взаємодіє з драйверами, вважається вартим довіри, тільки коли виробник смартфона гарантує свою ланцюжок поставок. Після ремонту в сторонньої майстерні, коли немає надійного способу сертифікації запасних частин, дати гарантію вже не може ніхто.

Рада 5: не ставте незнайоме ПО

Найбільш простий спосіб організації прослушки через мобільний телефон, в Skype і т. Д. - установка троянської програми. Найсумніше, що ця процедура доступна практично кожному і не вимагає спеціальних повноважень. Не дивно, що виробництво таких програм поставлено на потік. Але якщо російським правоохоронним органам використовувати їх немає особливого сенсу (їм достатньо інструментів СОРМ), то колегам за кордоном часто доводиться шукати інші рішення, дпби обійти законодавчі обмеження.

В умовах попиту виникає і пропозиція. Наприклад, відомо, що Gamma Group, творець FinFisher, розробляє спеціальні трояни на замовлення силових структур: найчастіше такі програми використовують невідомі уразливості нульового дня в Android і iOS.

І все ж виключити небезпеку троянів в Росії не слід. На думку експертів, вони відносяться до числа улюблених інструментів усередині хакерського співтовариства, де на них теж є попит: дружини хочуть шпигувати за чоловіками, а бізнесмени - вивчати діяльність конкурентів. У Росії троянський софт часто використовується для прослушки саме приватними клієнтами. Шкідливий встановлюється на смартфон різними способами: через підроблене ПО, вразливість в системному ПО мобільної ОС або в популярних програмах типу iTunes, а також шляхом відправлення електронного листа з фальшивим додатком.

Але зловмисник може надійти ще грамотніше. Якщо йому вдасться викласти через офіційний магазин додатків власну програму, то користувач, який встановив її, сам добровільно надасть всі необхідні повноваження як на доступ до телефонних дзвінків, так і на запис розмов і передачу даних на віддалений сервер. Тому будьте дуже уважні, встановлюючи новий додаток в свій смартфон.

Статистика зловмисних мобільних додатків за даними «Лабораторії Касперського»

Чи є вихід?

Все викладене може привести до думки, що в мобільному Інтернеті панує повна безнадія. Реально сховатися від сторонніх очей можна, але це зажадає таких титанічних зусиль і настільки сильно вдарить по звичкам, що навряд чи хто зважиться на подібний крок. З іншого боку, жити, кожен день відчуваючи себе загнаним в кут звіром, теж неправильно.

Часткову захист можуть дати програмні засоби, що дозволяють стирати непотрібні дані, щоб цікаві не могли дізнатися більше, ніж їм належить. Однак в умовах, що диктуються регулятором, проблема збереження анонімності все одно залишається. Багато хто пов'язує її рішення з новою технологією розподіленого реєстру - так званим блокчейном. І хоча це слово частіше асоціюється з криптовалюта, насправді головний вектор тут націлений саме в бік забезпечення захисту і керованої анонімності присутності в мережі, з одного боку, і збереження повної керованості та контрольованості з боку регулятора ринку, з іншого.

Експерти прогнозують, що в найближчі кілька років блокчейн повністю змінить Інтернет. Чекати залишилося зовсім небагато.

Журнал: Журнал IT-Expert [№ 01/2018] , Підписка на журнали

Що ж цікавить «грабіжників»?