Огляд систем контролю прав доступу на мережеві файлові ресурси

Мережеві файлові ресурси (вони ж мережеві папки або кулі) у багатьох організаціях займають важливу роль. Часто, ключові інформаційні процеси організації проходять саме через них.

Тож не дивно, що контроль доступу до інформаційних ресурсів є однією з основ при побудові системи інформаційної безпеки. А що з контролем прав доступу до мережевих файлових ресурсів? Чи знаєте ви точно, хто і до яких ресурсів має доступ? Припустимо, що так, був проведений аудит і, можливо, складена матриця доступу до інформаційних ресурсів. Але що змінилося з моменту останнього аудиту? На це питання часом відповісти складніше.

Далі розповім про системах, що дозволяють автоматизовано контролювати зміни прав доступу на мережеві файлові ресурси.

name = 'more'>

Завдання: Проведення інвентаризації прав доступу на мережеві папки і подальший автоматизований контроль змін прав доступу до них.

Перш, давайте розглянемо підходи, можливі при вирішенні поставленого завдання:

- Установка на файловий сервер програмного агента, що перехоплює всі файлові операції;

- Включення аудиту доступу до об'єктів на файловому сервері і подальший розбір логів;

- Сканування мережевих папок з метою виявлення змін прав доступу до них.

Далі приклади програм, в залежності від застосовуваного підходу:

Найбільш ґрунтовним прикладом ПО з установлюваної агентської частиною на файлових серверах може служити Varonis DataAdvantage . Це ПО, крім безлічі інших функцій, дозволяє в наочному вигляді отримати списки прав доступу і виявляти зміни прав в реальному часі. Істотним каменем спотикання перед впровадженням послужить вартість продукту. Хоча, якщо стоїть завдання проведення одноразової інвентаризації активів, можна використовувати демо-версію з Тріальні періодом.

Найбільш ґрунтовним прикладом ПО з установлюваної агентської частиною на файлових серверах може служити Varonis DataAdvantage . Це ПО, крім безлічі інших функцій, дозволяє в наочному вигляді отримати списки прав доступу і виявляти зміни прав в реальному часі. Істотним каменем спотикання перед впровадженням послужить вартість продукту. Хоча, якщо стоїть завдання проведення одноразової інвентаризації активів, можна використовувати демо-версію з Тріальні періодом.  Для реалізації підходу, заснованого на розборі логів аудиту доступу до об'єктів на файлових серверах можна застосовувати різні SEM / SIEM системи. наприклад, Netwrix Auditor for File Servers . Недоліком підходу може послужити великий обсяг логів з файлових серверів.

Для реалізації підходу, заснованого на розборі логів аудиту доступу до об'єктів на файлових серверах можна застосовувати різні SEM / SIEM системи. наприклад, Netwrix Auditor for File Servers . Недоліком підходу може послужити великий обсяг логів з файлових серверів.  Прикладом ПО, що виявляє права доступу і їх зміни шляхом сканування мережевих папок, може служити Ревізор 1 ХР . Продукт сертифікований ФСТЕК Росії і призначений, перш за все, для об'єктів, на яких ведеться обробка державної таємниці. Від сюди, швидше за все, і випливають основні мінуси продукту, виражені в неавтоматізірованності роботи і неможливості оперувати великими обсягами даних.

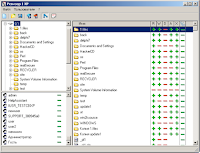

Прикладом ПО, що виявляє права доступу і їх зміни шляхом сканування мережевих папок, може служити Ревізор 1 ХР . Продукт сертифікований ФСТЕК Росії і призначений, перш за все, для об'єктів, на яких ведеться обробка державної таємниці. Від сюди, швидше за все, і випливають основні мінуси продукту, виражені в неавтоматізірованності роботи і неможливості оперувати великими обсягами даних.

Звичайно, це не всі продукти, що дозволяють вирішувати завдання аудиту змін на мережеві файлові ресурси, описав тільки ті, з якими вдалося попрацювати.

А як зазначене завдання вирішуєте Ви?

Чи знаєте ви точно, хто і до яких ресурсів має доступ?

Але що змінилося з моменту останнього аудиту?

А як зазначене завдання вирішуєте Ви?