Огляд Безпеки Bluetooth, Частина 1

- Сканування адрес Bluetooth

- Зменшення числа можливих адрес

- Дізнаємося адреса Bluetooth в процесі з'єднання

- Методи парінга і захисту ВТ

- проблеми виробників

- Небезпека підробленого АР

- Соціальна інженерія з Bluetooth

- Висновок частини 1

У цій статті ми познайомилися з Bluetooth і найбільш популярними аспектами безпеки, що існують в цих пристроях, включаючи соціальну інженерію. Наступного разу, у другій частині, ми розповімо про неопублікованої уразливості в трубці одного виробника як приклад спрямованої атаки. Далі ми обговоримо Bluetooth антени і розширювачі радіуса, а також як Bluetoothможет бути використаний для пошуку місцезнаходження пристрою (а може і господаря), і проаналізуємо недавню спалах хробака, який розмножується через Bluetooth, так що ми зможемо проаналізувати їх небезпека. Залишайтеся на нашій частоті!

Автор Marek Bialoglowy

Переклад Войновича Андрія

Введення в Bluetooth

Bluetooth (BT) - бездротова технологія, що дозволяє широкому ряду пристроїв взаємодіяти один з одним і з'єднуватися з мережею Internet без проводів, кабелів і роз'ємів. Ця технологія підтримується і використовується більш ніж 3000 компаніями, включаючи Sony Ericsson, Nokia, Motorola, Intel, IBM, Toshiba, Motorola, Apple, Microsoft, і навіть Toyota, Lexus і BMW. З безлічі продуктів, доступних на ринку, технологію Bluetooth підтримують принтери, кишенькові комп'ютери, клавіатури, автомобілі і - найпопулярніша область застосування Bluetooth - мобільні телефони, що охоплює 60% ринку Bluetooth пристроїв. Ця технологія вже завоювала величезну популярність (щотижня випускаються більш ніж 3 - мільйони пристроїв з підтримкою Bluetooth). За опитуванням IDC до 2008 року в усьому світі буде близько 922 мільйона Bluetooth - пристроїв. Нова технологія представляє великий інтерес і користь доти, поки не з'явиться загроза в плані приватного життя і безпеки користувачів Bluetooth.

Ідея про впровадження Bluetooth виникла в 1994 році, коли команда дослідників Ericsson Mobile Communications під керівництвом доктора Jaap Haartsen і доктора Sven Mattisson поклали початок вивченню універсальної, що діє у вузькому діапазоні, малопотужної бездротової технології зв'язку з метою економії кабелів між мобільними телефонами і комп'ютерами, навушниками та іншими пристроями. Bluetooth, який ми знаємо сьогодні, розвинувся завдяки Bluetooth Special Interest Group (SIG) - промислової асоціації, що з'явилася в травні 1998 року і офіційно відкрилася у вересні 1998 року. Пізніше до Bluetooth SIG приєдналися Ericsson, IBM, Intel, Nokia і Toshiba, пізніше в грудні 1999 - 3Com Corporation, Lucent Technologies, Microsoft Corporation і Motorola Inc. Після декількох років досліджень Bluetooth використовує вільну і доступну Industrial-Scientific-Medical (ISM) радіо частоту 2.4ГГц, що не вимагає ліцензування для використання пристроїв малої потужності в радіусі дії від 10 до 100 метрів при швидкості передачі даних до 723.2 кб / сек, або 2.1 Мб / сек з новою специфікацією Розширеної Передачі Даних (Enhanced Data Rate), яка з'явилася в 2005 році. Кожен пристрій може одночасно обмінюватися даними з сімома іншими в радіусі дії пікомережі.

Bluetooth був спочатку запланований як безпечний вид зв'язку. Тобто він включав в себе аутентифікацію, шифрування, контроль якості обслуговування (quality of service - QoS) і інші функції захисту. Як би там не було, в цій статті буде показано, що Bluetooth в ряді випадків вразливий, в результаті чого зловмисник вже зараз може провести успішний напад проти Bluetooth пристроїв.

На сьогоднішній день технологія BT дозволяє:

- Використовувати бездротову гарнітуру мобільного телефону, в той час як сама трубка може бути в сумці, кишені і т.п.

- Синхронізувати календар, телефонний довідник і іншу інформацію між PDA (personal digital assistant - кишеньковий комп'ютер) і PC

- Підключати до комп'ютера принтер, клавіатуру, або миша без кабелів

- Обмін фотографіями або мелодіями дзвінка між мобільними телефонами

Технологія постійно вивчається і доповнюється з метою зробити ВТ швидше, безпечніше і дешевше, а також додати додаткові функції.

Можливості безпеки Bluetooth

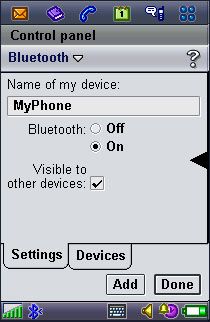

Найвідоміша і основна функція механізму безпеки Bluetooth - це можливість вибрати стан пристрою: «Видимий» (інших пристроїв) і «Невидимий» ( "Discoverable" "non-discoverable"), як показано на прикладі з кишеньковим комп'ютером на малюнку 1.

Малюнок 1. Режим Bluetooth "Видимий" чи ні.

Коли пристрій Bluetooth працює в режимі «Видимий», то можна легко зробити сканування радіусу і знайти цей пристрій за допомогою PC і завантажити особисті дані. Як це зробити ми покажемо нижче. Цей метод може легко використовуватися для крадіжки персональних даних високопоставлених людей і знаменитостей, які найчастіше не розуміють технології Bluetooth.

Установка Bluetooth в режим «Невидимий» запобігає появі пристрої ВТ в списку сканування. Однак його все ще можуть виявити пристрої зі схожими Bluetooth МАС адресами, що може бути наслідком попереднього контакту двох пристроїв (маються на увазі пристрої, які взаємодіяли хоча б один раз).

Сканування адрес Bluetooth

Адреса Bluetooth являє собою індивідуальний ідентифікатор довжиною 48 біт, причому перші 3 байти адреси визначають свого виробника по IEEE (www.ieee.org/), а останні 3 байта вільно присвоюються виробником пристрою. Наприклад, шістнадцяткове подання адреси Bluetooth телефону Sony Ericsson P900 може виглядати наступним чином 00: 0A: D9: EB: 66: C7, де перші 3 байти (00: 0A: D9) адреси присвоєні компанії виробнику Sony Ericsson все тієї ж IEEE (Institute of Electrical and Electronics Engineers Інститут інженерів з електротехніки та електроніки - професійне об'єднання, що випускають свої власні стандарти; членами IEEE є ANSI і ISO), а це означає, що всі моделі телефонів Р900 матимуть такі самі перші 3 байти адреси Bluetooth. Останні 3 байта (EB: 66: C7) присвоюються виробником і повинні бути різними для кожного представника серії Р900 - але, на жаль, це не завжди так.

Теоретично, задіявши режим «Невидимий», пристрій ВТ має бути захищене від неавторизованих з'єднань, але на практиці можливо здійснити пошук таких пристроїв. Існує програмне забезпечення, що дозволяє шукати «Невидимі» ВТ по брут - форсу. Прикладом такого ПО можна назвати програму RedFang , Випущену Ollie Whitehouse. Це маленьке додаток намагається з'єднатися з випадковими ВТ адресами по одному, поки який-небудь пристрій не відповість на запит, надісланий на його адресу. На жаль, цей прийом поки що є тільки РоС, ніж серйозним інструментом зломщика. Головна перешкода здійснення такого прийому брут - форс цей час, який витрачається на спробу з'єднання з одним ОТ. По тестах автора цей час становить як мінімум 6 секунд для досягнення хорошої якості з'єднання (насправді цей час варіюється від 2.5 до 10 секунд). Звичайно, можна знайти «невидимку» і за 3 секунди, але швидше за все втративши деякі пристрої, що надалі вплине на результати сканування не в кращу сторону. Щоб уявити це більш наочно, давайте подивимося на чіткі цифри. Адресний простір, що використовується Sony Ericsson, має 16 777 216 можливих адрес. Помножимо цю цифру на 6 секунд (які потрібні для спроби з'єднання на один пристрій), то повне сканування займе 1165 днів, тобто щоб знайти всі заховані пристрої Sony Ericsson в кімнаті нарад нам буде потрібно більше 3 дет. З усього цього випливає, що цей прийом марний для зловмисника, тому що займає надто багато часу. Однак уже зараз є методи пошуку «Невидимого» ВТ значно швидше.

У більшості пристроїв ВТ (майже всі зараз - мобільні телефони) є яскравий блакитний світлодіод, який показує чи включена на телефоні функція ОТ. Якщо хакер бачить мобільник з великим блакитним діодом і не може знайти його за допомогою стандартного засобу пошуку ВТ, то він зрозуміє, що пристрій працює в невидимому режимі. Грунтуючись на цьому, зловмисник знатиме, що на цьому пристрої працює ВТ, а якщо буде бачити його, то напевно зможе дізнатися модель телефону - після чого зможе провести брут - форс на адреси ВТ і зробить процес пошуку набагато простіше.

Зменшення числа можливих адрес

Перш за все, якщо виробник пристрою відомий, то кількість можливих ВТ адрес строго обмежена до 16 777 216. Більш того, грунтуючись на початкових дослідженнях, деякі виробники пристроїв ВТ привласнюють цілком передбачувані діапазони адрес певним моделям. Наприклад, адреси більшості моделей Sony Ericsson P900 починаються з 7 знаків 00: 0A: D9: E, в результаті чого залишається тільки 5 невідомих знаків адреси, що у багато разів зменшує кількість необхідних запитів з більш ніж 16 мільйонів до 1 048 576. До всього цього четвертий байт адреси моделі SE P900 в більшості випадків знаходиться в діапазоні E7-EE, що зменшує число можливих адрес до 524 288. Це означає, що, при пошуку однієї адреси протягом 6 секунд, повне сканування займе вже 36 днів. Погодьтеся, це набагато менше, ніж повне сканування адрес Sony Ericsson, яке може зайняти 1165 днів. Але 36 днів - занадто великий період, щоб даний метод був корисний для хакерів. В даний час не існує бази діапазону адрес для кожної моделі. Наприклад, більшість трубок Nokia мають мають практично випадковий розкид BT адрес, тоді як у деяких моделей Р900 були виявлені однакові адреси 11: 11: 11: 50: 11: 11!

Час, необхідний для повного сканування адрес ВТ може бути скорочено не тільки за допомогою чіткого визначення діапазону адрес, а також за допомогою збільшення швидкості сканування. Поточна версія програми RedFang (V.2.5) надає можливість спільного використання заглушок ВТ в процесі пошуку. Якщо ми використовуємо тільки 8 USB ВТ заглушок і можемо отримати перевагу від вище згаданого діапазону адрес трубок Sony Ericsson P900, то ми зможемо знайти все «Невидимі» SE P900 протягом чотирьох з половиною днів. Непогано, але це все ще дуже довго. Не варто забувати, що вивчення ВТ є відносно новим напрямком, і незабаром можуть бути розроблені нові методи злому і інструменти сканування.

Дізнаємося адреса Bluetooth в процесі з'єднання

Адреса Bluetooth також може бути витягнутий в процесі з'єднання, тому що сам адреса не зашифрований, навіть якщо користувач вибирає режим шифрування з'єднання. Це і є найважливішою проблемою у поточній специфікації Bluetooth. Стрибкоподібна перебудова частоти (1600 стрибків / сек) надає основну захист пристроїв ВТ при роботі в режимі без шифрування. Як би там не було, стрибкоподібне перебудова частоти, яка використовується в ВТ, є псевдослучайной, а значить хакер, маючи необхідне обладнання, зможе виконати синхронізацію з моделлю перебудови, використовуваної двома ВТ під час з'єднання. Крім того, послідовність стрибків поширюється на всі пристрої пікомережі, що може також допомогти зловмисникові. Варто зауважити, що вже сьогодні на ринку доступні пристрої, що дозволяють перехоплювати з'єднання ВТ і аналізувати їх (приблизна ціна такого пристрою становить $ 9500), поки що тільки ціна бентежить придбати такі пристрої більшості зломщиків.

Особливо зловмисні зломщики можуть отримати перевагу від власників телефонів, які використовують свої трубки з включеним ВТ в «бачимо» режимі. Таке трапляється досить часто, тому що для початку парінга одна з трубок повинна бути в «бачимо» режимі (процес парінга буде описаний в наступному розділі). Іноді користувачі просто забувають відключити цей режим, хоча це дуже легко зробити. Або, що більш імовірно, просто не розуміють що взагалі таке «Видимий» режим.

Необхідність улаштування знаходиться в «бачимо» режимі в процесі парінга з іншим пристроєм ВТ є насправді дуже корисним для зломщиків, адже вони можуть встигнути за цей короткий проміжок часу записати адресу. Жодна модель трубок, доступних на даний момент в магазинах не дозволяє вводити адреси вручну для парінга, це і пояснює необхідність одного пристрою в «бачимо» режимі. Слідуючи з того, що ВТ адреса статичний і не може бути змінений користувачем, то атакуючому потрібно записати адресу всього лише один раз. З цього ясно, що хакеру досить одного короткого проміжку часу в «бачимо» режимі, щоб з'єднатися з пристроєм до того, як його переключать в «Невидимий» режим, причому користувач трубки не зможе блокувати з'єднання. Це відбувається через те, що мобільні телефони завжди приймають з'єднання про запит L2CAP без дозволу користувача. На жаль, на сьогоднішній день мобільні пристрої не забезпечуються функцією обмеження низкоуровневого з'єднання L2CAP до пристрою ВТ або блокування окремого адреси. Коротше кажучи, ВТ - фаєрвол просто недоступний за замовчуванням.

Методи парінга і захисту ВТ

Поширена завдання, якої ламають голови більшість користувачів ВТ це захист парінга пристроїв. За замовчуванням з'єднання ВТ не підтримує аутентифікацію, внаслідок чого, майже будь-який пристрій може з'єднатися з іншим. Однак, щоб отримати доступ до будь-якого сервісу, наприклад: dial-up акаунт, голосова пошта або щоб здійснити пересилку файлу, деякий вид аутентифікації все ж таки необхідний. Процес аутентифікації під час парінга зазвичай полягає в введенні PIN - кодів (паролів) на обох пристроях, як показано на малюнку 2.

Малюнок 2. Приклад аутентифікації в процесі парінга ВТ

З моменту введення правильних PIN - кодів, обидва пристрої будуть генерувати ключ зв'язку, який може бути збережений в пам'яті пристрою і дозволить пропустити процес аутентифікації при наступній спробі з'єднання з уже парним пристроєм.

проблеми виробників

На жаль користувачів ВТ, процес аутентифікації і авторизації для доступу до сервісів не завжди коректно здійснений виробником. Ці недоліки були знайдені в деяких моделях трубок від Sony Ericsson і Nokia, що дозволяє зловмисникові викрасти телефонні книги, фотографії та інформацію з календаря (органайзера), або навіть дозволить хакеру зробити дзвінок або надіслати sms, використовуючи чужу трубку. Все це через брак авторизації, необхідної для 2 важливих сервісів.

Щоб усвідомити небезпеку уразливості, просто уявіть, що з вашої трубки послали sms змістом про загрозу вибуху бомби в місцевому відділенні міліції. Записи билинговой системи вкажуть саме на вас, як на власника телефону і автора повідомлення, і напевно буде неможливо дізнатися справжнього автора sms, тому що мобільні телефони не ведуть записів про використання ОТ. Гірше того, значна більшість телефонів навіть не зберігають копію sms, посланого через ВТ АТ - команди. В кінцевому рахунку, ви навіть не помітите, що з вашого телефону послали sms, а якщо і дізнаєтеся, то тільки після того, як отримаєте звіт про відправку (і то якщо ця функція включена).

Вищезазначена вразливість охоплює телефони Nokia і Sony Ericsson і для її успішної експлуатації не потрібно особливих знань або модифікацій ВТ стека. Це може зробити будь-який досвідчений BT користувач на платформі Linux. Щоб викрасти інформацію із записника моделі Т610 необхідно знати всього дві стандартні команди:

# Hcitool scan Scanning. 00: 0A: D9: 15: 0B: 1C T610-phone # obexftp -b 00: 0A: D9: 15: 0B: 1C --channel 10 -g telecom / pb.vcf -v Browsing 00: 0A: D9: 15 : 0B: 1C ... Channel: 7 No custom transport Connecting ... bt: 1 done Receiving telecom / pb.vcf ... \ done Disconnecting ... doneОсь і все, що потрібно для крадіжки телефонного довідника з небезпечного Т610. Обидві команди hcitool і obexftp є стандартними ВТ - командами, доступними в будь-якому дистрибутиві Linux в постачанні з пакетом ОТ.

Варто зауважити, що дана уразливість була виявлена Адамом Лаурі (Adam Laurie), і до неї схильні багато трубки, включаючи Nokia 6310, 6310i, 8910, 8910i, Sony Ericsson T68, T68i, R520m, T610, Z600 і, можливо, інші. Уразливість була ретельно розглянута командою trifinite.group , Яка опублікувала дуже багато інформації на своєму веб-сайті, і навіть розробили додаток Blooover , Яке використовує уразливість.

Виробники вже випустили оновлення, але просте сканування легко знаходить вразливі трубки, наприклад, в вашому місцевому магазині. Чи не дивний факт, що більшість недосвідчених користувачів, яким потрібно лише посилати sms і робити дзвінки, навіть не замислюються про те, що програмне забезпечення їх телефону потрібно періодично оновлювати. Все ж дивно бачити пристрої з такими дефектами сьогодні на ринку. Базова перевірка безпеки цих пристроїв виробником до випуску товару на ринок могла б виявити проблему заздалегідь. З іншого боку зрозуміло, що більшість виробників мобільних телефонів особливо не піклуються про безпеку, а отже незабаром очікуються більш серйозні уразливості.

Небезпека підробленого АР

Процес парінга здійсненій в більшості телефонів таким чином, что веде за собою ще одну небезпеки. Список знайдених пристроїв ВТ на мобільному телефоні відображається тільки у вигляді імен, але не показує дійсний ВТ адреса, як показано на малюнку 3.

Малюнок 3. Знайдені пристрою не відображають свій ВТ адресу.

У зв'язку з тим, що ім'я пристрою (як «ULTOR» у верхній частині вікна) може бути легко присвоєно будь-яким користувачем, і це ім'я не повинно використовуватися як єдиний ідентифікатор в процесі парінга; ВТ адреса повинна відображатися і проходити додаткову перевірку. Ця незначна на перший погляд деталь може бути використана в багатьох випадках, особливо в загальнодоступних сервісах, доступних через ОТ. Наприклад, точка доступу в Інтернет через ВТ може бути атакована шляхом установки помилковою точки доступу. Пристрій може мати те ж саме ім'я, що і справжня точка доступу, і може бути налаштована для прийняття того ж PIN'a і навіть надати доступ в Інтернет. Однак всі дані під час з'єднання будуть перехоплені і проаналізовані на наявність паролів та іншої важливої інформації.

Ця атака може бути здійснена і іншим шляхом. У деяких країнах існують мобільні кіоски, які можуть послати мелодію дзвінка або гру на трубку через ОТ. Коли користувач вибрав вміст для закачування на свою трубку і бачить в списку ВТ пристроїв щось типу «MOBILE-KIOSK», це самий пристрій з ім'ям «MOBILE-KIOSK» з'єднується з трубкою користувача і посилає гру. Проблема в тому, що ми не знаємо, чи дійсно пристрій з ім'ям «MOBILE-KIOSK» той самий кіоск, до якого ми хочемо з'єднатися, і знову ж таки ВТ адресу ми не побачимо. Це пристрій може з великою ймовірністю бути КПК хакера, який розсилає мобільні віруси або бекдори (простіше троянці). Звичайно, такого роду атаки можуть бути запобігти поліпшенням процесу аутентифікації, але в більшості існуючих мобільних кіосків є лише так - сяк виконана захист по PIN'y, і той зазвичай постійний.

Соціальна інженерія з Bluetooth

Мобільні телефони з підтримкою ВТ використовується людьми, що дозволяє атакувати їх за допомогою соціальної інженерії. Необізнаність у безпеки і нерозуміння суті технології Bluetooth є прямим перевагою для зломщиків. Один з тестів, які я проводив для написання цієї статті чітко показали що атаки соціальної інженерії на ВТ цілком здійсненні.

Щоб протестувати цю теорію, я називав мій КПК з ВТ PIN1234, 1 234 або PASS1234 (в різних тестах по-різному) і просто намагався з'єднатися з видимими пристроями в межах найбільшої закусочної (на кшталт мак-Дональдса) в Джакарті. В радіусі 200 метрів я міг знайти від 3 до 11 пристроїв з ВТ, і намагався з'єднатися з кожним з них. Дивно, але в середньому в 1 з 10 раз моє з'єднання було прийнято. Користувачі телефонів просто читали "PIN1234" як ім'я пристрою, що намагається з'єднатися в їх трубці, після чого набирали PIN (той самий пароль) 1234ВпередВ щоб прийняти з'єднання. Потенційно це дозволяло мені скопіювати вміст їх телефонної книжки, послати sms з атакованого телефону, або навіть прочитати вхідні sms через команди АТ. Я можу додати, що 4 з 10 спроб не увінчалися успіхом просто тому, що користувач просто не помітив з'єднання до телефону (запит на з'єднання тривав 30 секунд), а значить, ймовірність успіху такої атаки буде досить таки високою для користувачів, які помічають спроби з'єднання . Цікава ще одна річ: більшість користувачів не розуміють, що, приймаючи з'єднання, вони можуть не тільки отримати дані, але і надати свої дані для перегляду і копіювання, або навіть для зміни.

Висновок частини 1

У цій статті ми познайомилися з Bluetooth і найбільш популярними аспектами безпеки, що існують в цих пристроях, включаючи соціальну інженерію. Наступного разу, у другій частині, ми розповімо про неопублікованої уразливості в трубці одного виробника як приклад спрямованої атаки. Далі ми обговоримо Bluetooth антени і розширювачі радіуса, а також як Bluetooth може бути використаний для пошуку місцезнаходження пристрою (а може і господаря), і проаналізуємо недавню спалах хробака, який розмножується через Bluetooth, так що ми зможемо проаналізувати їх небезпека. Залишайтеся на нашій частоті!