Як підключитися до Wi-Fi мережі сусіда

На відміну від точок доступу, що належать компаніям, які, як правило, знаходяться під захистом, досить імовірно, що сусідський домашній роутер налаштований некоректно.

Автор: Pranshu Bajpai

На відміну від точок доступу, що належать компаніям, які, як правило, знаходяться під захистом, досить імовірно, що сусідський домашній роутер налаштований некоректно. Термін «сусідський» тут згадується в тому сенсі, що для успішного злому необхідно бути в безпосередній близькості від жертви (що, загалом, не проблема, якщо у вас є зовнішня антена). Останнім часом з'явилося безліч утиліт (типу «Wifite»), за допомогою яких проникнути всередину прилеглої Wi-Fi мережі може навіть зловмисник без особливої кваліфікації. Швидше за все, і серед ваших сусідів знайдуться такі, які використовують погано сконфігурованої точку доступу. До речі, щоб проникнути в мережу, зовсім не обов'язково керуватися зловмисними цілями, а просто заради цікавості. Крім того, ознайомившись з методами злому, ви зможете захистити власну Wi-Fi мережу.

Перелік використовуваних утиліт:

Отримання пароля до точки доступу

Вибір того чи іншого методу атаки залежить від конфігурації Wi-Fi мережі жертви. Кожен стандарт безпеки має свої уразливості, які може використовувати зловмисник.

відкриті хотспоти

Відкриті точки доступу, хоча і рідко, але все ж зустрічаються, що свідчить або про «щедрості» щодо сусідів, або повної безграмотності в питаннях безпеки (або обидва ці чинники). Вважається, що користувачі з необмеженим каналом частіше за інших залишають свої роутери незахищеними.

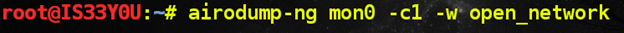

Схема атаки: у відкритих Wi-Fi мережах пакети не шифруються, і кожен може перехопити весь трафік (HTTP, пошта, FTP). У нашому випадку ми перехоплюємо трафік на каналі 1 за допомогою утиліти 'Airodump-ng', а потім проводимо аналіз в Wireshark.

Малюнок 1: Команда для перехоплення трафік по каналу 1 в незахищеній мережі

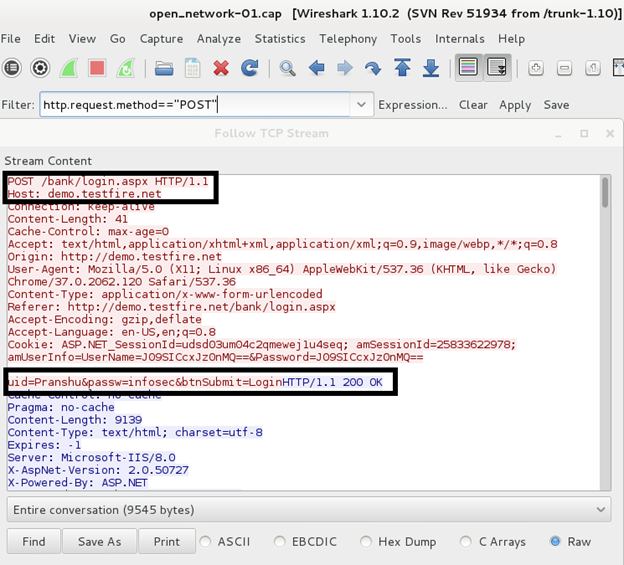

В результаті аналізу ми з'ясували, що користувач підключався до банківського рахунку.

Малюнок 2: Аналіз перехопленого трафіку в Wireshark

Однак малоймовірно, що послуги банку будуть працювати через незахищений протокол (HTTP, FTP, SMPT і т. Д) через небезпеку, як у випадку вище, використання сервісу через незахищену Wi-Fi мережу.

Способи захисту: ніколи не залишайте точку доступу «відкритої» або незахищеною. Налаштуйте роутер на використання складного WPA2-ключа (про це йдеться далі). Якщо з якихось причин ви хочете використовувати відкриту точку доступу, використовуйте розширення до браузера HTTPS Everywhere .

IV-колізії в WEP

WEP - застарілий стандарт безпеки, який через IV-колізій вразливий до статичних атакам. WEP створює помилкове відчуття безпеки, і після появи WPA2, важко уявити, що хтось захоче використовувати застарілі алгоритми.

Схема атаки: схеми атак на протокол WEP освячені в незліченній кількості статей. Ми не будемо вдаватися в деталі, а просто відішлемо вас на цю сторінку .

Способи захисту: замість WEP користуйтеся WPA2 або AES.

Підбір WPS PIN

WPS PIN - восьмизначних число, прив'язане до роутера. Якщо WPA-пароль вразливий до атаки по словнику, користувач може встановити складний WPA-пароль і, щоб не запам'ятовувати довгу парольний фразу, включити WPS. Після передачі коректного WPS PIN роутера, далі клієнту передається інформація про налаштування, включаючи WPA-пароль.

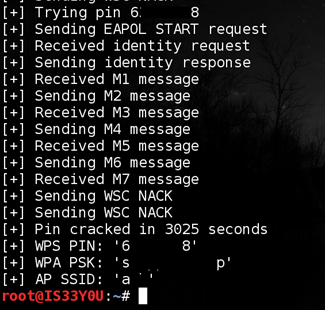

Брутфорс WPS PIN

Стандарт WPS був реалізований некоректно: по-перше, остання цифра PIN'а - це контрольна сума, а значить, ефективний розмір WPS PIN тільки 7 цифр. Більш того, реєстратор (роутер) перевіряє PIN двома частинами. Це означає, що перша частина, що складається з 4-х цифр, має 10000 можливих комбінацій, а друга, що складається з 3-х цифр, - 1000 комбінацій. Тобто, зловмисникові для підбору PIN в гіршому випадку буде потрібно 11000 спроб, що дуже небагато. Експериментуючи з прямим перебором, за допомогою утиліти 'reaver' нам вдалося підібрати WPS PIN протягом 6 годин.

Малюнок 3: Процес перебору WPS PIN

Способи захисту: відновите прошивку у свого роутера. У новій версії повинна з'явитися функція блокування після кількох невдалих спроб введення PIN (WPS lockout policy). Якщо у вашому роутере подібна функція відсутня, просто відключіть WPS.

Інші способи отримання WPS PIN

Якщо зловмисник дізнається PIN сусідського роутера, ефективність подальших маніпуляцій зростає багаторазово і, найголовніше, не буде потрібно багато часу.

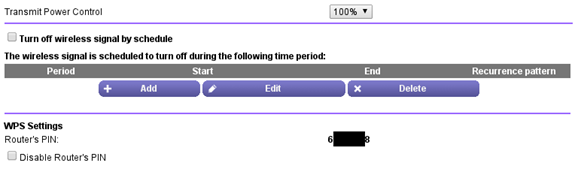

Схема атаки: Як хакер (або ваш сусід) може дізнатися WPS PIN? Зазвичай PIN написаний на підкладці роутера, який зловмисник може розглянути під час «дружнього» візиту. Крім того, точка доступу на деякий час може залишатися «відкритою», в той час коли користувач налаштовує роутер або обнуляє настройки до заводських. В цьому випадку зловмисник може швидко підключитися до роутера, зайти в панель налаштувань (використовуючи стандартні облікові дані) і дізнатися WPS PIN.

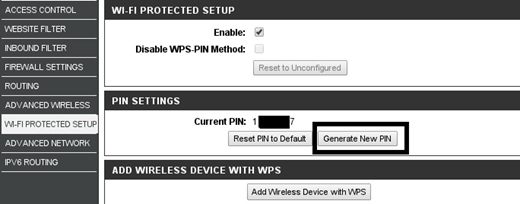

Малюнок 4: PIN роутера

Як тільки зловмисник дізнався PIN, отримання WPA-пароля відбувається протягом декількох секунд.

Способи захисту: соскребите PIN з підкладки роутера і не залишайте точку доступу «відкритої» ні на одну секунду. Більш того, в сучасних роутерах можна міняти WPS PIN в панелі налаштувань (періодично міняйте PIN).

Малюнок 5: Функція генерації нового PIN'а

Атака по словнику на WPA Handshake

Якщо ви використовуєте складні WPA-паролі, можете не турбуватися про атаки по словнику. Однак час від часу деякі користувачі спрощують собі життя і використовують в якості пароля слово зі словника, що призводить до успішну атаку по словнику на WPA 4-way handshake.

Схема атаки: зловмисник перехоплює WPA 4-way handshake між клієнтом і точкою доступу. Потім за допомогою атаки по словнику з WPA handshake витягується пароль в чистому вигляді. Більш докладно про ці види атак можна ознайомитися на цій сторінці .

Способи захисту: використовуйте складні паролі з цифрами, буквами в обох регістрах, спеціальними символами і т. Д. Ніколи не використовуйте в якості номера телефонів, дату народження та іншу загальновідому інформацію.

Фішинг через Wi-Fi

Якщо всі попередні методи не спрацювали, на сцену виходить стара добра соціальна інженерія. По суті, фішинг - це один з видів з соціальної інженерії, коли користувача за допомогою обманних трюків змушують розповісти про пароль для точки доступу.

Схема атаки: зазвичай фішингові атаки здійснюються через електронну пошту, але у випадку з Wi-Fi навіть самий наївний користувач підозріло поставиться до прохання повідомити WPA-пароль в листі. Щоб атака була більш ефективною, зловмисники зазвичай змушують користувача підключитися до фальшивої точки доступу.

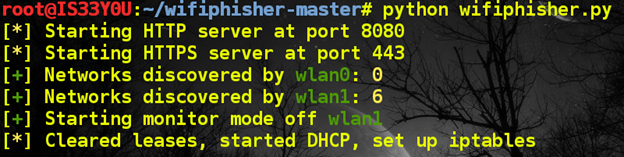

WiFiPhisher - утиліта, написана на phython, якраз допомагає в реалізації вищезгаданого методу. Спочатку відбувається тюнінг комп'ютера зловмисника: настройка HTTP- і HTTPS- серверів, пошук бездротових інтерфейсів (wlan0 і wlan1), перемикання одного з цих інтерфейсів в режим моніторингу та виділення додаткових IP-адрес за допомогою DHCP-служб.

Малюнок 6: Процес настройки системи зловмисника

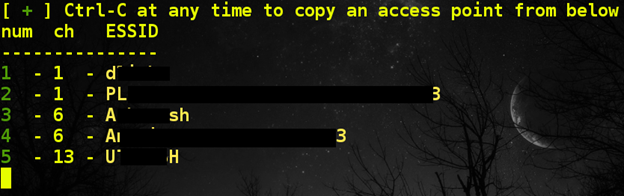

Потім WiFiPhisher виводить список точок доступу жертви, одну з яких зловмисник вибирає для атаки.

Малюнок 7: Перелік точок доступу жертви

Після того як зловмисник вибрав один з елементів переліку, утиліта клонує ESSID і намагається вивести з ладу оригінальну точку доступу, оскільки зловмисникові потрібно домогтися, що жертва повторно залягання вже на підроблену точку доступу. Якщо не вдасться від'єднати користувачів від оригінальної точки доступу або зловмисник знаходиться занадто далеко від жертви, атака не спрацює, оскільки жоден з користувачів не зможе з'єднатися з підробленою точкою доступу.

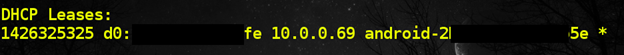

Коли жертва з'єднується з підробленою точкою доступу, зловмисникові повідомляється, що клієнту виділений IP-адреса. На малюнку нижче ми бачимо, що до підробленої точки доступу під'єднати пристрій на базі Android.

Малюнок 8: Жертва під'єднати до точки доступу, яку контролює зловмисником

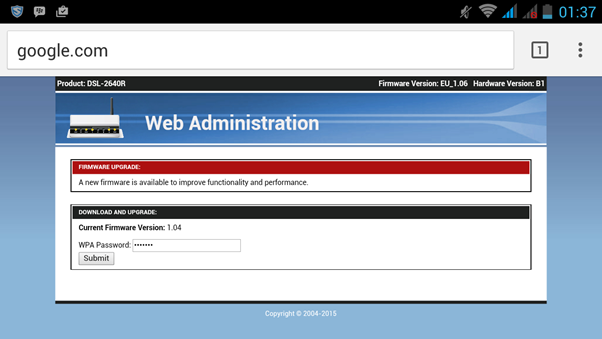

Після того як жертва під'єднатися до підробленої точки доступу і спробує зайти на веб-сторінку, HTTP- або HTTPS-сервер зловмисника видасть фішингову сторінку. Наприклад, якщо Android-клієнт зробить запит до сайту www.google.com , Замість пошукового рядка з'явиться наступна сторінка:

Малюнок 9: Один з варіантів фішинговою сторінки

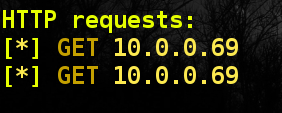

Зловмисник оповіщається про те, що жертва спробувала зайти на веб-сайт і була перенаправлено на підроблену сторінку.

Малюнок 10: Повідомлення про запит

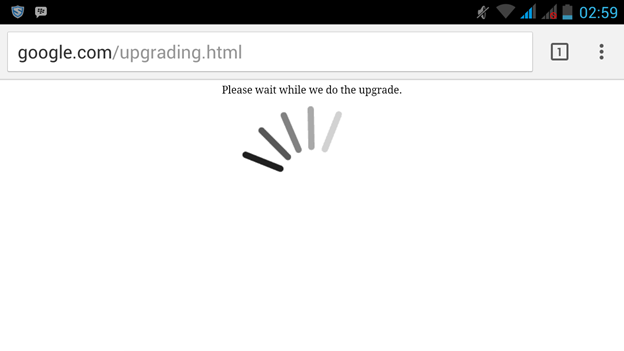

Настає момент істини: або жертва запідозрить недобре і розірве з'єднання, або введе WPA-пароль. Після введення пароля жертва буде перенаправлено на іншу сторінку.

Малюнок 11: Сторінка, на яку перенаправляється жертва після введення пароля

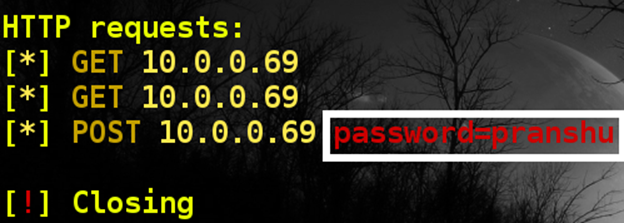

Пароль, введений жертвою, відобразиться в консолі зловмисника:

Малюнок 12: Пароль, введений жертвою

Як правило, користувач вводить пароль по одній з наступних причин:

1. Користувач передбачає, що відбувається підключення до легітимної точки доступу.

2. фішингових сторінка дуже схожа на сторінку, що видається роутером жертви.

3. Користувач хоче підключитися до відкритої точки доступу з тим же ESSID.

Способи захисту: ретельно перевіряйте всі сторінки, де потрібно ввести пароль. Ніколи не вводьте WPA-пароль на підозрілих сторінках.

Зловмисник отримав пароль. Що далі?

Як тільки зловмисник отримав пароль до точки доступу, наступний пункт призначення - панель налаштувань роутера.

Стандартні облікові записи: багато користувачів не змінюють стандартні облікові записи для доступу до налаштувань роутера, які можна легко знайти в інтернеті. Доступ до налаштувань роутера дає зловмиснику ще більше привілеїв при управлінні мережею.

Отримання PIN та інших паролів: після отримання доступу до панелі налаштувань зловмисник переписує WPS PIN і інші приховані паролі для подальшого використання. Дістати паролі, приховані за зірочками, простіше простого. Наприклад, щоб дістати паролі до облікових записів 'admin' і 'user' можна використовувати функцію 'Inspect element' в браузері Chrome.

Малюнок 13: Отримання паролів, прихованих за зірочками, через функцію 'Inspect element'

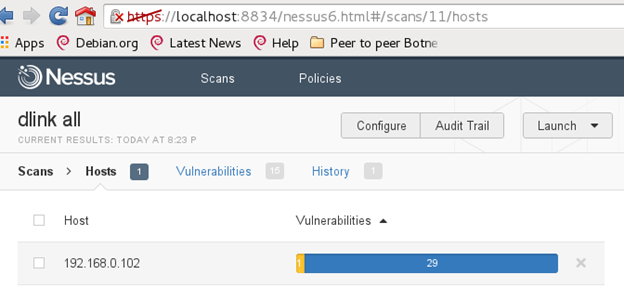

Розширення сфери впливу: після отримання доступу до локальної мережі зловмисник починає збирати інформацію про клієнтів, службах, портах і т. Д. Це дозволяє хакеру знайти потенційно вразливі системи, що знаходяться в тому ж сегменті мережі.

Малюнок 14: Пошук вразливостей на інших клієнтів в мережі

Маніпуляції з DNS: в панелі налаштувань роутера зловмисник легко може змінити налаштування DNS так, щоб клієнти, які використовують банківські сервіси, перенаправлялись на підроблені сторінки.

Закріплення в системі: після отримання первинного доступу, зловмисник неодмінно захоче закріпитися у вашій системі, навіть якщо ви змінили пароль або інші настройки безпеки. Один із способів закріпитися в системі - зберегти WPS PIN (див. Малюнок 5). Більш просунутий хакер встановить трояна в прошивку роутера, що дозволить за допомогою майстер-пароля отримувати доступ до Wi-Fi мережі. Дана схема реалізується в такий спосіб. У прошивку DD-WRT з відкритим вихідним кодом, яка підходить до багатьох моделей, додається троян або майстер-пароль, після чого прошивка оновлюється через панель налаштувань роутера.

Малюнок 15: Оновлення прошивки в панелі налаштувань

висновок

Мета даної статті - не спонукати вас до злому Wi-Fi мережі сусіда, а розповісти про найбільш поширених вразливості в налаштуваннях Wi-Fi, за допомогою яких зловмисник може проникнути в вашу мережу.

Існує поширена думка: «Оскільки у мене необмежений канал, мене не особливо хвилює, що хтось отримає доступ до моєї системі».

У деяких випадках подібна щедрість заслуговує на увагу, проте часто ваш «товстий» канал не є головною метою зловмисника. примітний випадок , Коли хтось спробував підставити своїх сусідів після злому WEP-ключа і використання сусідської мережі для доступу дитячим порнографічних сайтів. Оскільки доступ здійснюється через вашу мережу, поліція при розслідуванні прийде саме до вас і не факт, що ви доведете свою невинність. Виробники роутерів спроектували панелі налаштувань максимально зручними. Використовуйте засоби безпеки по максимуму, щоб відгородити себе від проникнення з боку сусідів.

посилання

1. DD-WRT. DD-WRT. [Online]. http://www.dd-wrt.com/wiki/index.php/Development

2. Nikita Borisov, Ian Goldberg, and David Wagner. isaac.cs.berkeley.edu. [Online]. http://www.isaac.cs.berkeley.edu/isaac/wep-faq.html

3. Sean Gallagher. (2014 року, January) ArsTechnica. [Online]. http://arstechnica.com/security/2014/01/backdoor-in-wireless-dsl-routers-lets-attacker-reset-router-get-admin/

Що далі?