Що робити, якщо Windows заблокований і просить відправити смс ..

- На випадок, якщо не працює безпечний режим або Dr.Web LiveCD не допомагає

- Вирішуємо проблеми після видалення вірусу, який блокував систему

- Післямова.

Якщо у вас раптом вийшло повідомлення " Windows заблокований , Відправте смс .. ", то це означає лише одне - ваш комп'ютер заразився вірусом , Причому який робить так, що не можна відкрити диспетчер задач, потрапити в безпечний режим і взагалі будь-яким чином взаємодіяти з системою.

Якщо ж ви раптом вирішите відправити смс-ку або зовсім сходити до терміналу і покласти гроші на рахунок учасника вірусу, для того щоб настала розблокування вашої системи, ви просто втратите гроші, тому як ніякий розблокування Вашого Windows не буде. Працює даний тип вірусу на піратських Windows, тобто тих, які були встановлені без ліцензій.

Тому, що в ліцензійній, яка постійно оновлюється Windows XP цей вірус не працює.

Як вирішити цю проблему. Є кілька варіантів.

Варіант 1 (коди раблокіровкі windows):

На сайті dr.web є коди розблокування і знайти їх можна тут . Просто натисніть на скріншот Вашого вірусу і зліва побачите, що це за вірус і код розблокування. Так само, як варіант, Ви можете ввести номер куди просять відправити смс і текст повідомлення, а потім натиснути на кнопку "знайти" і отримати код.

Після розблокування тут же починаємо лікувати систему антивірусом .

Якщо після розблокування у Вас чистий робочий стіл, то читайте кінець статті.

Варіант 2 (за допомогою avz):

- Беремо робочий комп'ютер і флешку \ диск.

- викачуємо avz , Записуємо його на флешку або диск.

- Йдемо до зараженого комп'ютера. Перед завантаженням Windows, а саме перед екраном де повзе смужка Windows XP, тиснемо F8 і вибираємо "Безпечний режим з підтримкою командного рядка".

- Чекаємо завантаження і, якщо все вийшло, то в кінці бачимо перед собою командний рядок.

- Вставляємо диск \ флешку в комп'ютер.

- У командному рядку пишемо команду: explorer і тикаємо в кнопочку enter.

- Чекаємо поки з'явиться знайомий нам "Мій комп'ютер"

- Заходимо на флешку \ диск і запускаємо avz.exe

- Вибираємо "Файл - Майстер пошуку та усунення проблем". У віконці, що з'явилося вибираємо: "Системні проблеми" - "Всі проблеми" і тиснемо кнопочку "Пуск". Ставимо все галочки крім тих, що починаються з "Дозволено автозапуск з .." і "Відключено автоматичне оновлення системи". Після чого тиснемо "Виправити зазначені проблеми".

- Там же вибираємо "Установки і твіки браузера" - "Всі проблеми", відзначаємо всі галочки і тиснемо "Виправити зазначені проблеми".

- Там же вибираємо "Конфіденційність" - "Всі проблеми", відзначаємо всі галочки і тиснемо "Виправити зазначені проблеми".

- Далі тиснемо "Закрити", а потім, все в тому ж AVZ, вибираємо "Сервіс" - "Менеджер розширень провідника" і в списку, що з'явився знімаємо галочки з усіх рядків, які написані чернимт (а не зеленим кольором).

- Після цього запускаємо "Сервіс" - "Менеджер розширень IE" і видаляємо (саме видаляємо, шляхом натискання хрестика) ВСЕ рядки в списку.

- Перезавантажуємося і бачимо, що цієї гидоти більше немає, а значить проводимо повне очищення системи нормальним антивірусом.

PS: Якщо цей спосіб не допоміг, то або скористайтеся способом третім (нижче за текстом), або просто все в тому ж "безпечному режимі з підтримкою командного рядка" проведіть повне сканування системи AVZ-те.

Варіант 3 (за допомогою скрипта):

- Беремо робочий комп'ютер і флешку \ диск.

- викачуємо avz , Записуємо його на флешку або диск.

- Йдемо до зараженого комп'ютера. Перед завантаженням Windows, а саме перед екраном де повзе смужка Windows XP, тиснемо F8 і вибираємо "Безпечний режим з підтримкою командного рядка".

- Чекаємо завантаження і, якщо все вийшло, то в кінці бачимо перед собою командний рядок.

- Вставляємо диск \ флешку в комп'ютер.

- У командному рядку пишемо команду: explorer і тикаємо в кнопочку enter.

- Чекаємо поки з'явиться знайомий нам "Мій комп'ютер"

- Заходимо на флешку \ диск і запускаємо avz.exe

- Вибираємо "Файл" - "Виконати скрипт".

- Вставляємо в вікно, що з'явилося скрипт:

begin

SearchRootkit (true, true);

SetAVZGuardStatus (True);

QuarantineFile ( 'C: \ Documents and Settings \ Ваш_Аккаунт \ Local Settings \ Temporary Internet Files \ Content.IE5 \ FNM62GT9 \ lexa2 [1] .exe', '');

QuarantineFile ( 'C: \ RECYCLER \ S-1-5-21-1482476501-1644491937-682003330-1013 \ ise32.exe', '');

QuarantineFile ( 'C: \ Program Files \ AskBarDis \ bar \ bin \ askBar.dll', '');

DelBHO ( '{638E9359-625E-4E8A-AA5B-824654C3239B}');

DelBHO ( '{1A16EC86-94A1-47D5-A725-49F5970E335D}');

QuarantineFile ( 'C: \ Documents and Settings \ All Users \ Application Data \ zsglib.dll', '');

QuarantineFile ( 'C: \ Documents and Settings \ All Users \ Application Data \ phnlib.dll', '');

QuarantineFile ( 'Explorer.exe csrcs.exe', '');

QuarantineFile ( 'C: \ WINDOWS \ System32 \ drivers \ 68ed4e7b.sys', '');

DeleteFile ( 'C: \ WINDOWS \ System32 \ drivers \ 68ed4e7b.sys');

DeleteFile ( 'Explorer.exe csrcs.exe');

DeleteFile ( 'C: \ Documents and Settings \ All Users \ Application Data \ phnlib.dll');

DeleteFile ( 'C: \ Documents and Settings \ All Users \ Application Data \ zsglib.dll');

DeleteFile ( 'C: \ Program Files \ AskBarDis \ bar \ bin \ askBar.dll');

DeleteFile ( 'C: \ RECYCLER \ S-1-5-21-1482476501-1644491937-682003330-1013 \ ise32.exe');

DeleteFile ( 'C: \ Documents and Settings \ Ваш_Аккаунт \ Local Settings \ Temporary Internet Files \ Content.IE5 \ FNM62GT9 \ lexa2 [1] .exe');

DelBHO ( '{1F460357-8A94-4D71-9CA3-AA4ACF32ED8E}');

DelBHO ( '{3041d03e-fd4b-44e0-b742-2d9b88305f98}');

DelBHO ( '{201f27d4-3704-41d6-89c1-aa35e39143ed}');

DelCLSID ( '{28ABC5C0-4FCB-11CF-AAX5-81CX1C635612}');

DeleteFileMask ( 'C: \ Documents and Settings \ Ваш_Аккаунт \ Local Settings \ Temporary Internet Files \ Content.IE5', '*. *', True);

BC_ImportDeletedList;

ExecuteSysClean;

BC_Activate;

RebootWindows (true);

end.

Важливо! Де замість Ваш_аккаунт треба вписати ім'я свого облікового запису в системі. Це може бути administrator, може бути vasya або щось ще, тобто ім'я користувача під яким Ви входите в систему.

- Тиснемо кнопочку "Запустити". Чекаємо закінчення роботи скрипта.

- Перезавантажуємося і бачимо, що блокування windows більше немає, а значить проводимо повне очищення системи нормальним антивірусом .

PS: Якщо цей спосіб не допоміг, то все в тому ж "безпечному режимі з підтримкою командного рядка" проведіть повне сканування системи AVZ-те.

варіант 4

Цей варіант часом допомагає для старих версій вірусу.

Заходимо в BIOS (кнопочка DEL відразу після включення / перезавантаження комп'ютера) і переводимо там годинник на тиждень вперед (як варіант, можна спробувати так само на тиждень назад). Вірус, можливо, відключиться, після чого запускаємо систему і перевіряється нормальним антивірусом.

варіант 5

Використовуємо LiveCD від компанії Dr.web, який дозволяє просканувати систему з CD-диска і очистити її від цієї гидоти, яка блокує роботу windows.

Щоб завантаження відбувалася не з жорсткого диска, а з тільки що записаного CD. Для цього треба зайти в BIOS (кнопочка Del на НАЙБІЛЬШОЇ ранній стадії завантаження комп'ютера), а потім знайти там розділ, пов'язаний з Boot і вибрати як перше джерело завантаження Ваш CD-ROM. Після чого зберегти зміни і перезавантажити комп'ютер. Завантажившись з диска вибираємо перший пункт в меню, а потім запускаємо Dr.Web Scanner, запускаємо саме сканування кнопочкой Start і чекаємо закінчення, після чого, обробляємо знайдені віруси, даючи команду видалити їх.

варіант 6

За допомогою скриптів Kaspersky Virus Removal Tool.

- Беремо робочий комп'ютер і флешку \ диск.

- Викачуємо Kaspersky Virus Removal Tool і встановлюємо покоління було на флешку або диск.

- Йдемо до зараженого комп'ютера. Перед завантаженням Windows, а саме перед екраном де повзе смужка Windows XP, тиснемо F8 і вибираємо "Безпечний режим з підтримкою командного рядка".

- Чекаємо завантаження і, якщо все вийшло, то в кінці бачимо перед собою командний рядок.

- Вставляємо диск \ флешку в комп'ютер.

- У командному рядку пишемо команду: explorer і тикаємо в кнопочку enter.

- Чекаємо поки з'явиться знайомий нам "Мій комп'ютер"

- Заходимо на флешку \ диск і запускаємо Kaspersky Virus Removal Tool

- У програмі переходимо на вкладку "Ручне лікування" і вставляємо в віконце, по черзі, скрипти нижче, а потім натискаємо кнопочку "Виконати". Увага! "По черзі" означає, що спочатку вставляємо перший і тиснемо кнопочку "Виконати", потім перший прибираємо, вставляємо другий і знову тиснемо кнопочку "Виконати" і так все скрипти.

begin

SearchRootkit (true, true);

QuarantineFile ( 'Base.sys', 'CHQ = N');

QuarantineFile ( 'explorer.ex', 'CHQ = N');

QuarantineFile ( 'hpt3xx.sys', 'CHQ = N');

QuarantineFile ( 'C: \ WINDOWS \ system32 \ DRIVERS \ AVGIDS Shim.Sys', 'CHQ = S');

QuarantineFile ( 'C: \ WINDOWS \ system32 \ drivers \ cmudau .sys', 'CHQ = S');

QuarantineFile ( 'C: \ WINDOWS \ System32 \ Drivers \ dump_n vatabus.sys', 'CHQ = S');

QuarantineFile ( 'C: \ WINDOWS \ system32 \ Drivers \ SPT2Sp 50.sys', 'CHQ = S');

QuarantineFile ( 'C: \ WINDOWS \ system32 \ Drivers \ usbVM3 1b.sys', 'CHQ = S');

QuarantineFile ( 'C: \ WINDOWS \ system32 \ DRIVERS \ wg111v 2.sys', 'CHQ = S');

QuarantineFile ( 'C: \ DOCUME ~ 1 \ FE66 ~ 1 \ LOCALS ~ 1 \ Temp \ Y KI224.tmp', 'CHQ = S');

BC_QrFile ( 'C: \ WINDOWS \ System32 \ Drivers \ dump_nvatab us.sys');

BC_QrFile ( 'C: \ WINDOWS \ system32 \ Drivers \ SPT2Sp50.sy s');

BC_QrFile ( 'C: \ WINDOWS \ system32 \ Drivers \ usbVM31b.sy s');

BC_QrFile ( 'C: \ WINDOWS \ system32 \ DRIVERS \ wg111v2.sys');

BC_QrFile ( 'C: \ DOCUME ~ 1 \ FE66 ~ 1 \ LOCALS ~ 1 \ Temp \ YKI224 .tmp');

BC_Activate;

RebootWindows (true);

end.

var

qfolder: string;

qname: string;

begin

qname: = GetAVZDirectory + '.. \ Quarantine \ quarantine.zip';

qfolder: = ExtractFilePath (qname);

if (not DirectoryExists (qfolder)) then CreateDirectory (qfolder);

CreateQurantineArchive (qname);

ExecuteFile ( 'explorer.exe', qfolder, 1, 0, false);

end.

begin

Executerepair (;

Executerepair (16);

ExecuteWizard ( 'TSW', 2, 2, true);

RebootWindows (true);

end.

begin

ExecuteStdScr (3);

RebootWindows (true);

end. - Чекаємо перезавантаження, дивимося заблокований windows чи ні. Якщо все в порядку, то перевіряється на віруси

Варіант 7. У разі особливо злісного вірусу.

Деякі різновиди вірусу досить хитро перезаписують завантажувальний область диска так, що усунути покоління було звичайними методами не представляється можливим. Однак, в общем-то, спосіб є і полягає він в наступному ..

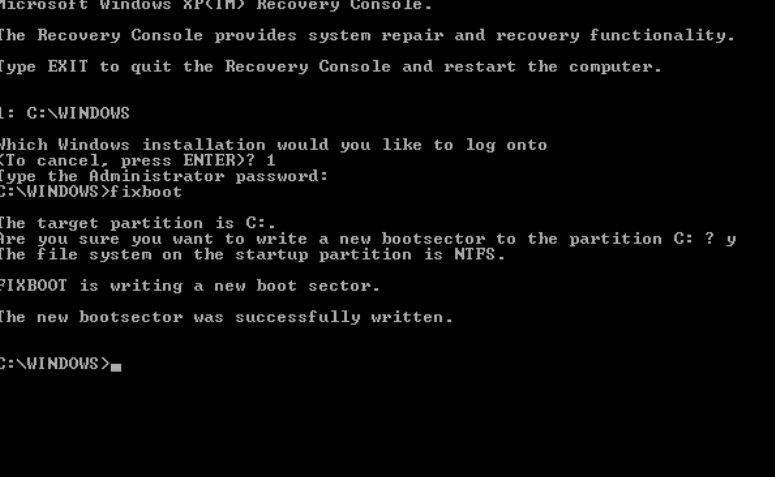

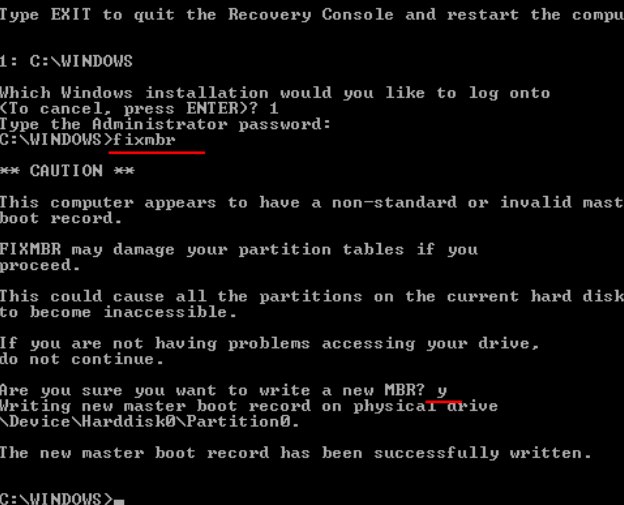

Вставте диск Windows і виставте завантаження в BIOS з CD-ROM і, завантажившись з цього диска (для цього треба зайти в BIOS (кнопочка Del на НАЙБІЛЬШОЇ ранній стадії завантаження комп'ютера), а потім знайти там розділ, пов'язаний з Boot і вибрати як перший джерело завантаження Ваш CD-ROM, після чого зберегти зміни і перезавантажити комп'ютер), замість установки нової системи натисніть кнопочку R, щоб відкрилася консоль відновлення. У цій самій консолі Вам запропонують вибрати зі списку ту систему, яку хочете відновити (для цього треба натиснути, наприклад, 1 і Enter, а так же, відповідаючи на питання консолі, можливо, буде потрібно натиснути слідом кнопочку Y і Enter) і набрати команди FIXBOOT і FIXMBR (см.картінкі нижче).

Після перезавантаження, вірус, що блокує роботу системи повинен зникнути.

Якщо у Вас з'явилися проблеми з роботою Windows (наслідки дій вірусу) у вигляді голого робочого столу, заблокованого диспетчера задач і ін., То читайте статтю далі.

На випадок, якщо не працює безпечний режим або Dr.Web LiveCD не допомагає

Часто пишуть про модифікаціях вірусу, які не дозволяють потрапити в безпечний режим (тобто банер актуальний і там, або ж безпечний режим зовсім не вантажиться), або ж LiveCD вірус не знаходить і не видаляє.

Тоді почати потрібно з відновлення інтерфейсу, а потім вже вбити вірус.

Щоб відновити інтерфейс (тобто спочатку розблокувати систему хоч якось) необхідно скористатися всіма рекомендаціями з підзаголовка "Вирішуємо проблеми після видалення вірусу, який блокував систему", а саме, нижче по тексту.

До слова, після того різання оного (тобто згаданої розблокування шляхом всього, що йде нижче за текстом) рекомендується спочатку завантажувати систему в безпечному режимі щоб очистити вірус, а потім вже в звичайному (бо можлива повторна блокування, якщо вірус прописаний в автозавантаженні).

Вирішуємо проблеми після видалення вірусу, який блокував систему

Просто видалити вірус, який заблокував windows і вимагає відправки смс, далеко не завжди достатньо, тому що він змінює настройки реєстру, а саме, швидше за все після видалення Ви побачите чистий робочий стіл і курсор мишки. Швидше за все, не відкриється ні диспетчер задач, ні що-небудь ще, не буде ніякого доступу в панель пуск і нікуди взагалі. Можна звичайно спробувати вилікувати систему з безпечного режиму, але, як правило, і він заблокований і комп'ютер просто перезавантажується при спробі входу туди. Однак є спосіб лікування.

Раз комп'ютер не завантажити з жорсткого диска, то ми будемо вантажити його з CD, благо є дистрибутиви завантажувальних дисків Windows XP, які дозволяють вантажиться з себе безпосередньо. І так, що робимо:

- Беремо інший комп'ютер, флешку і диск.

- викачуємо ось цей архів . Розпаковуємо.

- Всередині архіву лежить образ завантажувального диска з ОС WindowsPE, програма для його записи + альтернативний редактор реєстру (треба дописати на той же диск після запису образу або ж скопіювати на флешку і потім запустити з флешки)

- Запускаємо SCD Writer (програма для запису, що була в архіві), там вибираємо Диск - Записати ISO-образ на диск, вибираємо скачаний образ на диску, виставляємо швидкість запису і чекаємо закінчення запису.

- Йдемо до ураженого комп'ютера, перезавантажуємо і заходимо в BIOS (відразу після перезавантаження тиснемо в кнопочку DEL, щоб туди потрапити), знаходимо пункт вибору пристроїв для завантаження (boot) і на перше місце ставимо CD-ROM. Зберігаємо налаштування, виходимо з BIOS, вставляємо диск і флешку з редактором реєстру.

- Після перезавантаження чекаємо початку завантаження з CD-диска, в меню тиснемо в кнопочку 1, тобто вибираємо WindowsPE, довго чекаємо поки система завантажиться. Можливо, що буде потрібно вказати де (на якому диску і в якій папці на комп'ютері) варто уражена система. Вкажіть.

- Відкриваємо мій комп'ютер і проходимо до флешці. Там запускаємо рекдактор реєстру. Можливо, що програма попросить Вас вказати місце розташування файлу ntuser.dat в ураженій системі з метою отримання доступу до реєстру. Вкажіть C: \ Documents and Settings \ імя_аккаунта \ ntuser.dat, де імя_аккаунта, - це Ваше ім'я користувача в ураженій системі. Можливо, що програма не бачитиме, - тоді відкрийте мій комп'ютер, пройдіть по зазначеному шляху, знайдіть ntuser.dat, потім натисніть на нього правою кнопкою мишки і виберіть Властивості. Далі зніміть галочку "Прихований", натисніть ОК. Тепер поверніться в редактор реєстру і вкажіть на що з'явився ntuser.dat. Можливо, що програма запропонує Вам вказати шлях до ntuser.dat ще одного користувача, - вдруге відмовтеся, якщо все вже виконали.

- У редакторі реєстру є два типи гілок (гілка - це щось на зразок структури з папками, - у вікні редактора вони зліва). Одні, - це поточні, тобто тієї системи в якій ми зараз знаходимося, а інші, - це якраз ураженої системи. Нам потрібні другі. Вони в редакторі реєстру або вказані з скобочки HKEY_LOCAL_MACHINE (...), де (...), - назва Вашого комп'ютера або що-небудь типу (W_IN_C). Так само можливо, що не продубльовані гілки, а тільки подветви або що назва гілок ураженого комп'ютера буде не в дужках, а після підкреслення HKEY_LOCAL_MACHINE_W_IN_C. Загалом подивіться уважніше.

- І так, ми з Вами проходимо по шляху HKEY_LOCAL_MACHINE (...) \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon. На Winlogon ми Тиркало мишкою, після чого справа з'являється список налаштувань цього розділу. Там повинна бути рядок shell де замість того, що там зазначено треба написати (два рази клацнувши по налаштуванню мишкою) ніщо інше як explorer.exe. Так само там є рядок userinit, де має бути вказано C: \ WINDOWS \ system32 \ userinit.exe, (якщо звичайно папка з системою на диску C, якщо ж ні, то вкажіть свою букву диска). Увага! Цей рядок повинна закінчуватися комою! Так само уважно перегляньте всі інші рядки на предмет наявності лівих шляхів, що ведуть не в систему.

- Далі ми відкриваємо Мій комп'ютер і йдемо в папку з системою, а саме в windows / system і там шукаємо user32.exe. Його може і не бути, але якщо знаходимо - видаляємо. Потім дивимося кореневі розділи дисків (відкриваємо диск С, диск D якщо є і так далі - все диски що у вас є) і видаляємо звідти файли autorun.inf і будь-які файли з розширенням .exe. Після цього завантажуємо dr.web cureit і перевіряємо заражену систему.

- Виймаємо диск, перезавантажується, заходимо в BIOS, повертаємо завантаження з HDD . Виходимо з BIOS, завантажуємо систему.

- обов'язково скануючи на віруси хорошим антивірусом .

- Якщо Windows таки не завантажився взагалі, то намагаємося перевантажитися в безпечному режимі.

На випадок, якщо не працює диспетчер задач:

- Викачуємо avz (див. Посилання вище).

- Розпаковуємо архів, запускаємо програму.

- У вікні програми вибираємо "Файл" - "Відновлення системи"

- Ставимо галочку "Розблокування диспетчера задач" і тиснемо в кнопочку "Виконати зазначені операції".

- Закриваємо програму, пробуємо запустити диспетчер задач.

Післямова.

Сподіваюся, що вищеописані методи Вам допомогли розблокувати Ваш заблокований Windows без зайвих втрат грошей і переустановлення системи.

Поділитися:

Залиште свій коментар!