Інформаційна безпека

- Визначення інформаційної безпеки

- Вимоги до системи захисту ІБ

- Модель системи безпеки

- Етапи створення і забезпечення системи захисту інформації

- Види конфіденційних даних

- Загрози конфіденційності інформаційних ресурсів

- Правовий захист інформації

Н аучно-технічний прогрес перетворив інформацію в продукт, який можна купити, продати, обміняти. Нерідко вартість даних в кілька разів перевищує ціну всієї технічної системи, яка зберігає і обробляє інформацію.

Якість комерційної інформації забезпечує необхідний економічний ефект для компанії, тому важливо охороняти критично важливі дані від неправомірних дій. Це дозволить компанії успішно конкурувати на ринку.

Визначення інформаційної безпеки

Інформаційна безпека (ІБ) - це стан інформаційної системи, при якому вона найменш сприйнятлива до втручання і нанесення збитку з боку третіх осіб. Безпека даних також має на увазі управління ризиками, які пов'язані з розголошенням інформації або впливом на апаратні і програмні модулі захисту.

Безпека інформації, яка обробляється в організації, - це комплекс дій, спрямованих на вирішення проблеми захисту інформаційного середовища в рамках компанії. При цьому інформація не повинна бути обмежена у використанні і динамічний розвиток для уповноважених осіб.

Вимоги до системи захисту ІБ

Захист інформаційних ресурсів повинна бути:

1. Постійної. Зловмисник в будь-який момент може спробувати обійти модулі захисту даних, які його цікавлять.

2. Цільовий. Інформація повинна захищатися в рамках певної мети, яку ставить організація або власник даних.

3. Плановою. Всі методи захисту повинні відповідати державним стандартам, законам і підзаконним актам, які регулюють питання захисту конфіденційних даних.

4. Активної. Заходи для підтримки роботи та вдосконалення системи захисту повинні проводитися регулярно.

5. Комплексної. Використання тільки окремих модулів захисту або технічних засобів неприпустимо. Необхідно застосовувати всі види захисту в повній мірі, інакше розроблена система буде позбавлена сенсу і економічного підґрунтя.

6. Універсальної. Засоби захисту повинні бути обрані відповідно до існуючих в компанії каналами витоку.

7. Надійною. Всі прийоми захисту повинні надійно перекривати можливі шляхи до охоронюваної інформації з боку зловмисника, незалежно від форми представлення даних.

Зазначеним вимогам повинна відповідати і DLP-система. І найкраще оцінювати її можливості на практиці, а не в теорії. Випробувати «КІБ СёрчІнформ» можна безкоштовно протягом 30 днів. Дізнатися подробиці ...

Модель системи безпеки

Інформація вважається захищеною, якщо дотримуються три головних властивості.

Перше - цілісність - передбачає забезпечення достовірності і коректного відображення охоронюваних даних, незалежно від того, які системи безпеки і прийоми захисту використовуються в компанії. Обробка даних не повинна порушуватися, а користувачі системи, які працюють з захищеними файлами, не повинні стикатися з несанкціонованою модифікацією або знищенням ресурсів, збоями в роботі програмного забезпечення.

Друге - конфіденційність - означає, що доступ до перегляду та редагування даних надається виключно авторизованим користувачам системи захисту.

Третє - доступність - має на увазі, що всі авторизовані користувачі повинні мати доступ до конфіденційної інформації.

Досить порушити одне з властивостей захищеної інформації, щоб використання системи стало безглуздим.

Етапи створення і забезпечення системи захисту інформації

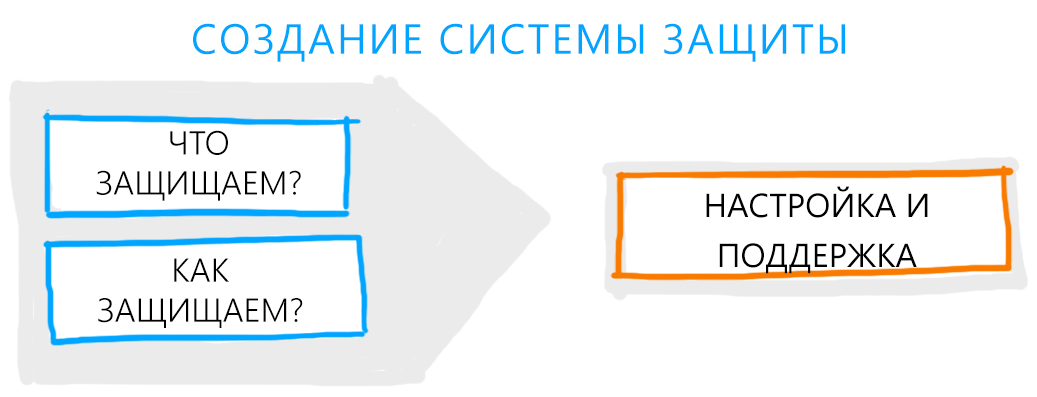

На практиці створення системи захисту інформації здійснюється в три етапи.

На першому етапі розробляється базова модель системи, яка буде функціонувати в компанії. Для цього необхідно проаналізувати всі види даних, які циркулюють в фірмі і які потрібно захистити від посягань з боку третіх осіб. Планом роботи на початковому етапі є чотири питання:

- Какіеісточнікі інформації слід захистити?

- Яка цельполученія доступу до інформації, що захищається?

Метою може бути ознайомлення, зміна, модифікація або знищення даних. Кожна дія є протиправним, якщо його виконує зловмисник. Ознайомлення не призводить до руйнування структури даних, а модифікація і знищення призводять до часткової або повної втрати інформації.

- Що являетсяісточніком конфіденційної інформації?

Джерела в даному випадку це люди і інформаційні ресурси: документи, флеш-носії, публікації, продукція, комп'ютерні системи, засоби забезпечення трудової діяльності.

- Способи отримання доступу, і як захиститися від несанкціонованих спроб впливу на систему?

Розрізняють такі способи отримання доступу:

- Несанкціонований доступ - незаконне використання даних;

- Витік - неконтрольоване поширення інформації за межі корпоративної мережі. Витік виникає через недоліки, слабких сторін технічного каналу системи безпеки;

- Розголошення - наслідок впливу людського фактора. Санкціоновані користувачі можуть розголошувати інформацію, щоб передати конкурентам, або з необережності.

Другий етап включає розробку системи захисту. Це означає реалізувати всі вибрані способи, засоби і напрямки захисту даних.

Система будується відразу по декількох напрямках захисту, на декількох рівнях, які взаємодіють один з одним для забезпечення надійного контролю інформації.

Правовий рівень забезпечує відповідність державним стандартам у сфері захисту інформації та включає авторське право, укази, патенти і посадові інструкції. Грамотно вибудувана система захисту не порушує права користувачів і норми обробки даних.

Організаційний рівень дозволяє створити регламент роботи користувачів з конфіденційною інформацією, підібрати кадри, організувати роботу з документацією і фізичними носіями даних.

Регламент роботи користувачів з конфіденційною інформацією називають правилами розмежування доступу. Правила встановлюються керівництвом компанії спільно зі службою безпеки і постачальником, який впроваджує систему безпеки. Мета - створити умови доступу до інформаційних ресурсів для кожного користувача, наприклад, право на читання, редагування, передачу конфіденційного документа. Правила розмежування доступу розробляються на організаційному рівні і впроваджуються на етапі робіт з технічної складової системи.

Технічний рівень умовно поділяють на фізичний, апаратний, програмний і математичний підрівні.

- фізичний - створення перешкод навколо об'єкта, що захищається: охоронні системи, зашумлення, зміцнення архітектурних конструкцій;

- апаратний - установка технічних засобів: спеціальні комп'ютери, системи контролю співробітників, захисту серверів і корпоративних мереж;

- програмний - установка програмної оболонки системи захисту, впровадження правила розмежування доступу і тестування роботи;

- математичний - впровадження криптографічних і стенографічних методів захисту даних для безпечної передачі по корпоративній або глобальної мережі.

Третій, завершальний етап - це підтримка працездатності системи, регулярний контроль і управління ризиками. Важливо, щоб модуль захисту відрізнявся гнучкістю і дозволяв адміністратору безпеки швидко удосконалювати систему при виявленні нових потенційних загроз.

Види конфіденційних даних

Конфіденційні дані - це інформація, доступ до якої обмежується відповідно до законів держави і нормами, які компанії встановлюються самостійно.

- Особисті конфіденційні дані: персональні дані громадян, право на особисте життя, листування, приховування особистості. Винятком є тільки інформація, яка поширюється в ЗМІ.

- Службові конфіденційні дані: інформація, доступ до якої може обмежити тільки держава (органи державної влади).

- Судові конфіденційні дані: таємниця слідства і судочинства.

- Комерційні конфіденційні дані: всі види інформації, яка пов'язана з комерцією (прибутком) і доступ до якої обмежується законом або підприємством (секретні розробки, технології виробництва і т.д.).

- Професійні конфіденційні дані: дані, пов'язані з діяльністю громадян, наприклад, лікарська, нотаріальна або адвокатська таємниця, розголошення якої переслідується по закону.

Загрози конфіденційності інформаційних ресурсів

Загроза - це можливі або дійсні спроби заволодіти захищеними інформаційними ресурсами.

Джерелами загрози безпеці конфіденційних даних є компанії-конкуренти, зловмисники, органи управління. Мета будь-якої загрози полягає в тому, щоб вплинути на цілісність, повноту і доступність даних.

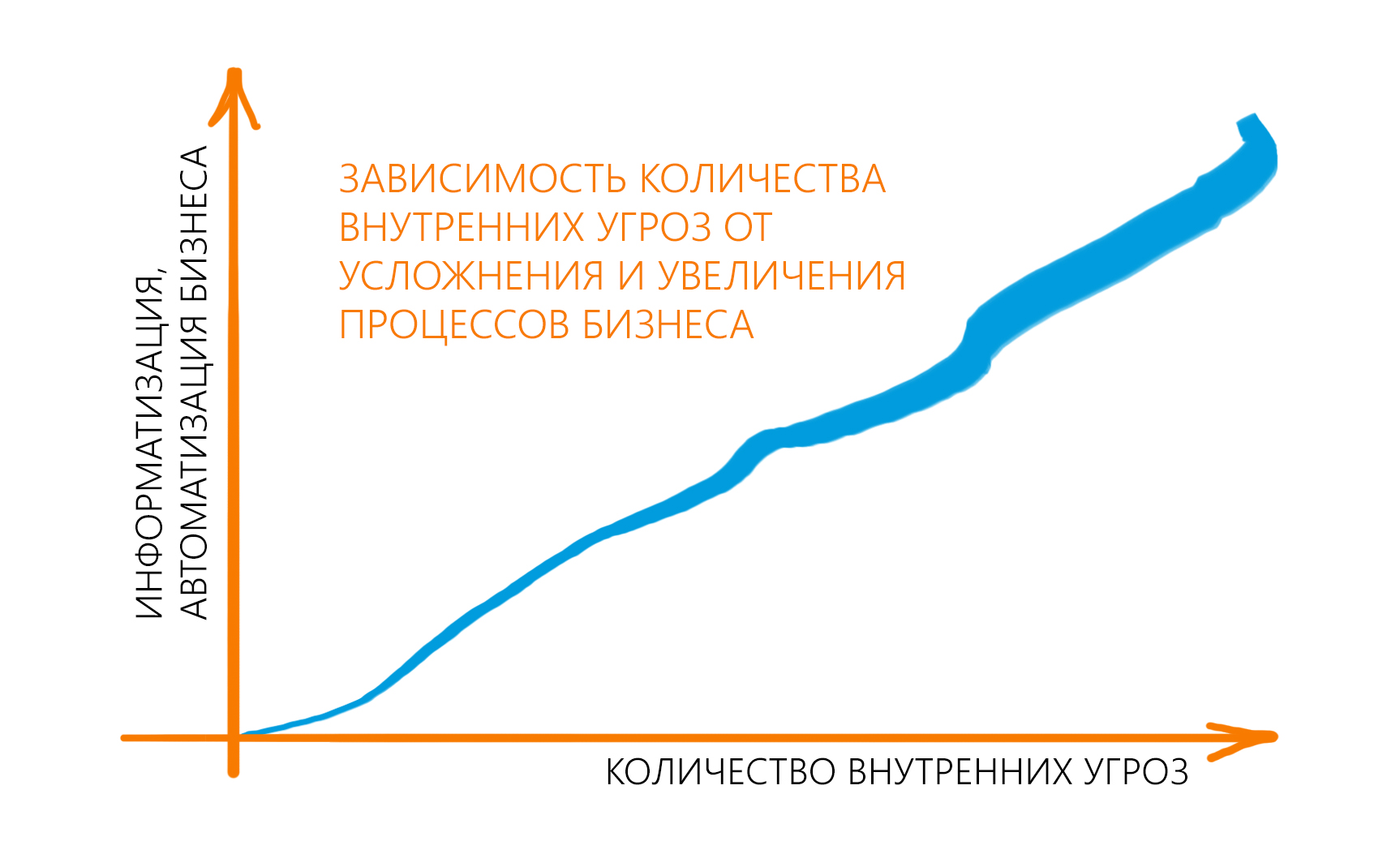

Загрози бувають внутрішніми або зовнішніми. Зовнішні загрози є спробами отримати доступ до даних ззовні і супроводжуються зломом серверів, мереж, акаунтів працівників і зчитуванням інформації з технічних каналів витоку (акустичне зчитування за допомогою жучків, камер, наведення на апаратні засоби, отримання виброакустической інформації з вікон і архітектурних конструкцій).

Внутрішні загрози мають на увазі неправомірні дії персоналу, робочого відділу або управління фірми. В результаті користувач системи, який працює з конфіденційною інформацією, може видати інформацію стороннім. На практиці така загроза зустрічається частіше за інших. Працівник може роками «зливати» конкурентам секретні дані. Це легко реалізується, адже дії авторизованого користувача адміністратор безпеки не кваліфікує як загрозу.

Оскільки внутрішні ІБ-загрози пов'язані з людським фактором, відстежувати їх і управляти ними складніше. Попереджати інциденти можна за допомогою розподілу співробітників на групи ризику. З цим завданням впорається «ProfileCenter СёрчІнформ» - автоматизований модуль для складання психологічних профілів.

Спроба несанкціонованого доступу може відбуватися декількома шляхами:

- через співробітників, які можуть передавати конфіденційні дані стороннім, забирати фізичні носії або отримувати доступ до охоронюваної інформації через друковані документи;

- за допомогою програмного забезпечення зловмисники здійснюють атаки, які спрямовані на крадіжку пар «логін-пароль», перехоплення криптографічних ключів для розшифровки даних, несанкціонованого копіювання інформації.

- за допомогою апаратних компонентів автоматизованої системи, наприклад, впровадження прослуховуючих пристроїв або застосування апаратних технологій зчитування інформації на відстані (поза контрольованою зоною).

Апаратна і програмна ІБ

Всі сучасні операційні системи оснащені вбудованими модулями захисту даних на програмному рівні. MAC OS, Windows, Linux, iOS відмінно справляються із завданням шифрування даних на диску і в процесі передачі на інші пристрої. Однак для створення ефективної роботи з конфіденційною інформацією важливо використовувати додаткові модулі захисту.

Призначені для користувача ОС не захищають дані в момент передачі по мережі, а системи захисту дозволяють контролювати інформаційні потоки, які циркулюють по корпоративної мережі, і зберігання даних на северах.

Апаратно-програмний модуль захисту прийнято розділяти на групи, кожна з яких виконує функцію захисту чутливої інформації:

- Рівень ідентифікації - це комплексна система розпізнавання користувачів, яка може використовувати стандартну або багаторівневу аутентифікацію, біометрії (розпізнавання особи, сканування відбитка пальця, запис голосу і інші прийоми).

- Рівень шифрування забезпечує обмін ключами між відправником і отримувачем і шифрує / дешифрує всі дані системи.

Правовий захист інформації

Правову основу інформаційної безпеки забезпечує держава. Захист інформації регулюється міжнародними конвенціями, Конституцією, федеральними законами і підзаконними актами.

Держава також визначать міру відповідальності за порушення положень законодавства в сфері ІБ. Наприклад, глава 28 «Злочини у сфері комп'ютерної інформації» в Кримінальному кодексі Російської Федерації, включає три статті:

- Стаття 272 «Неправомірне доступ до комп'ютерної інформації»;

- Стаття 273 «Створення, використання і поширення шкідливих комп'ютерних програм»;

- Стаття 274 «Порушення правил експлуатації засобів зберігання, обробки або передачі комп'ютерної інформації та інформаційно-телекомунікаційних мереж».

Що являетсяісточніком конфіденційної інформації?

Способи отримання доступу, і як захиститися від несанкціонованих спроб впливу на систему?