Метадані: Невидима інформація про фотографії

Почнемо з невеликого питання - де була зроблена ця фотографія ?

Один з найпростіших способів, який можна використовувати для визначення місця розташування об'єкта, - це пошук схожих зображень в Google або TinEye. Якщо знайти назву об'єкта, буде нескладно дізнатися назву місця, де він знаходиться. Але цей спосіб спрацьовує не завжди. Тому можна спробувати інші методи. Наприклад, перевірити те, чого не видно на фотографії, але що може дати важливе розуміння про самому зображенні.

Всі файли містять в собі ряд додаткової інформації. Йдеться про метаданих, що зберігаються всередині файлів. У разі фотографій до метаданих ще додається інформація від пристроях (так звані EXIF-дані), якими вони були зроблені.

У метаданих, а також EXIF-даних можна, серед іншого, знайти:

- Дату і час створення зображення

- Дані про геолокації

- Модель камери і параметри створення знімка (діафрагма, витримка і т.д.)

- Інформацію про власника знімка

Це може бути корисним при перевірці двох аспектів: місця і часу створення фотографії, а також того, чи було зображення змінено і яким чином.

Якраз інформація про геолокації (якщо вона буде в метаданих) може допомогти з граничною точністю встановити місце зйомки. Але в той же час наявність даних про геолокації залежить від декількох факторів. По-перше, від пристрою, яким була зроблена фотографія. У деяких камерах або мобільних пристроях може не бути GPS-датчика, який фіксує координати. По-друге, від бажання користувачів мобільних пристроїв - вони можуть відключити геолокацію через міркувань приватності або зменшення навантажень на акумулятор. По-третє, наявність таких даних залежить від ресурсу, на якому фотографія була опублікована. Соціальні мережі Facebook, Twitter або Instagram видаляють метадані з самих фотографій під час їх завантаження на сервери цих ресурсів. Але в той же час вони можуть безпосередньо показувати інформацію про місцезнаходження автора фотографії (а також поста / твіти), якщо він дав доступ до GPS-датчику свого мобільного пристрою.

Перевірити наявність метаданих досить просто. Можна завантажити файл фотографії та правою клавішею миші відкрити його властивості. У вкладці «Докладно» будуть зібрані всі існуючі метадані. Але для більш швидкого і ефективного аналізу EXIF-даних можна використовувати спеціальні онлайн-ресурси. Одним з таких ресурсів є Jeffrey's Exif Viewer . Написаний і викладений у відкритий доступ американським програмістом, цей сервіс аналізує і показує всю доступну інформацію з метаданих.

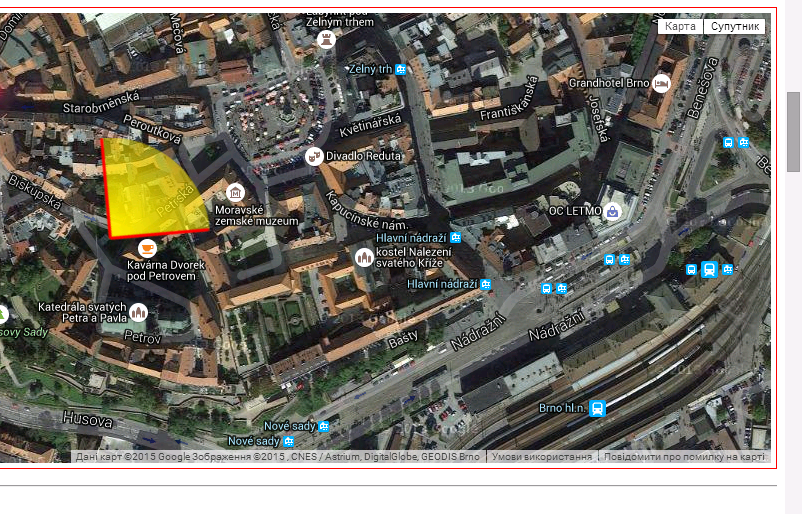

Наприклад, завантаживши на цей сервіс фотографію, опубліковану на початку тексту, ми дізнаємося, що вона була зроблена на iPad 6 жовтня 2013 року в 16 ^ 59. Оскільки посилання на фотографію була взята з серверів Facebook або Twitter, в метаданих залишилася інформація про координати. Зручність Jeffrey's Exif Viewer полягає в тому, що він відразу ілюструє ці координати на картах Google. Таким чином, ми не тільки можемо визначити, що фотографія зроблена в Брно (Чехія), але навіть зможемо сказати, під яким кутом і в якому напрямку. Це може бути корисним при перевірці інформації про певний об'єкт.

Географічні координати з EXIF даних нанесені на карту Брно за допомогою Jeffrey's Exif Viewer

Інший схожий ресурс для перевірки метаданих - FindEXIF.com - працює точно так само і може бути альтернативою Jeffrey's Exif Viewer. Але в ньому немає можливості завантажити фотографії. Сервіс працює тільки з посиланнями.

Фотографії з певних географічних місць також можна шукати за допомогою Panoramio . Цей сервіс використовує EXIF-дані для публікації фотографій на карті. Втім, на Panoramio частіше публікують пейзажні фотографії з різних місць, ніж репортажні фото з різних подій.

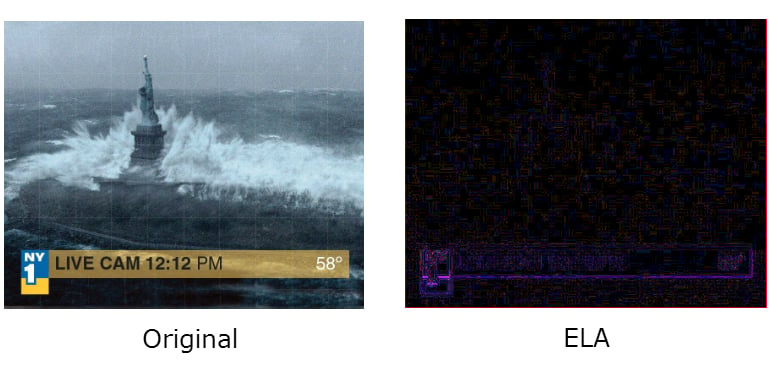

Ще один аспект, при перевірці якого можуть допомогти метадані, - це інформація про те, як зображення було змінено. Для цього може бути корисний сервіс FotoForensics . На ресурс можна безпосередньо завантажити фотографію або просто вставити посилання на неї. Перш за все, сервіс показує існуючі в файлі знімка метадані, так само як Jeffrey's Exif Viewer. З метаданих можна отримати інформацію як про дату зйомки, так і про дату редагування. Але ще FotoForensics пропонує так званий ELA (Error Level Alysis) - рівень стиснення файлів. Це свого роду сканер, які показує маніпуляції з зображенням, навіть якщо вони не видно на перший погляд. Знаючи специфіку цих даних, можна ефективно визначати масштаби і тип редагування фотографій. Наприклад, чи був використаний фотомонтаж при редагуванні зображення.

На сторінці цього ресурсу є безліч матеріалів з рекомендаціями і пробними завданнями для більш докладного аналізу знімків. Назвемо лише деякі з них:

- області однакового кольору при ELA теж повинні мати однакову яскравість. Якщо при ELA якась область зображення світліше інший того ж кольору, то її могли редагувати;

- кожне пересохраненіе JPEG стискає зображення, погіршуючи його якість. На занадто стислих зображеннях будуть видні шуми;

- на змонтованому зображенні вставлений об'єкт при ELA буде значно яскравіше, ніж інші області. Також яскравіше будуть області з високим контрастом (текст, лінія, контур);

- графічні редактори від Adobe залишають на монотонних областях зображення сліди кольори веселки. Ці сліди необов'язково будуть свідчити про фотомонтаж. Щоб такі сліди з'явилися, досить зберегти зображення з допомогою програм Adobe.

фейковий фото урагану Сенді. На кадр з фільму «Післязавтра» шляхом монтажу наклали телевізійний титр

Не кожна фотографія, особливо з соцмереж, буде містити метадані з датою, автором і місцем зйомки. Це було б занадто просто. Але важливо пам'ятати, що перевірка достовірності контенту з Мережі - це завжди процес, при якому частини інформації збираються з різних джерел і за допомогою різних інструментів. І чим більше інструментів задіяно в цьому процесі, тим більш повної ставатиме картина.

Наприклад, ще одним сервісом, визначальним редагування знімка, є Picture Manipulation Inspector від російської компанії SMTDP Tech. Цей сервіс, також як і FotoForensics, аналізує структуру зображення і визначає, чи проводилися маніпуляції з ним (у відкритому доступі тільки демо версія ). У листопаді 2014 року представники SMTDP Tech використовували свою технологію аналізу пікселів для перевірки на фотомонтаж відомого фейковий знімка нібито атаки на малайзійський «Боїнг», який був показаний в ефірі «Першого каналу». фахівцям не вдалося з технічної точки зору встановити фотомонтаж, оскільки якість зображення було дуже низьким. але фейковий природу цього знімка тоді вдалося довести за допомогою інших методів.

Якщо вам відомі інші інструменти або способи перевірки зображень на фотомонтаж, запрошуємо поділитися ними в коментарях.

Автор: Тарас Назарук, для Stopfake.org .