Загрози дня: шкідливі програми в Google Play, 3 нові модифікації Dharma, відкрита вразливість Windows

- Шкідливі програми в Google Play Маркет викрадають дані кредитних карт

- 60 млн доларів криптовалюта було викрадено з японської онлайн-біржі

- Три нові модифікації шифрувальника Dharma були випущені за один тиждень

- У Windows присутній відкрита вразливість

Шкідливі програми в Google Play Маркет викрадають дані кредитних карт. Три нові модифікації шифрувальника Dharma були випущені за один тиждень. У Windows присутній відкрита вразливість

Шкідливі програми в Google Play Маркет викрадають дані кредитних карт

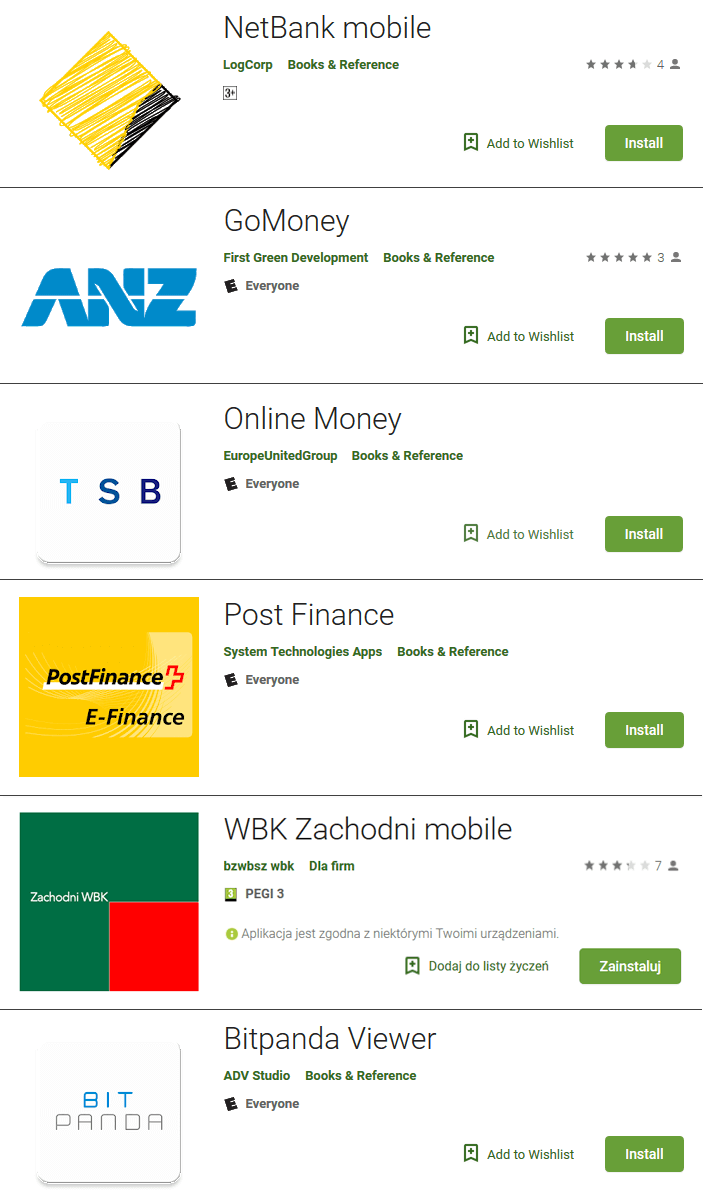

У Google Play Маркет були виявлені шкідливі підроблені додатки (Fake Apps), що видають себе за банківські програми. Шкідливі програми викрадали дані кредитних карт і облікові дані для входу в онлайн-банк. за повідомленням дослідників безпеки компанії ESET, шкідливі програми були завантажені в Google Play в червні 2018 року і були встановлені понад тисячу раз, перш ніж Google видалив їх. Додатки були завантажені в Google Play Store під різними іменами розробників.

Однак, подібність з кодом вказує на те, що додатки є роботою одного зловмисника. Дані шкідливі програми використовували обфускація, що, ускладнило виявлення з боку перевірки Google Play Store. Принцип Шкідливі програми: при запуску вони відображали форми, що запитують дані кредитної картки і / або облікових даних для входу в банк. Після того як користувачі заповнювали цю форму, представлені дані відправлялися на сервер зловмисника. Потім додатки в окремому повідомленні дякували користувачів за реєстрацію, на цьому закінчувалася їх функціональність. Зловмисники підробляли свої додатки під наступні банки: Commonwealth Bank of Australia (CommBank), The Australia and New Zealand Banking Group Limited (ANZ), ASB Bank, TSB Bank, PostFinance, Bank Zachodni WBK, Bitpanda.

60 млн доларів криптовалюта було викрадено з японської онлайн-біржі

З японської кріптобіржі Zaif зловмисники викрали криптовалюта вартістю 60 млн доларів, отримавши на дві години доступ до "гарячого гаманцю" біржі. Викрадена криптовалюта включала в себе різні типи криптовалюта: Bitcoin, Monacoin і Bitcoin Cash. Група Tech Bureau, якій належить кріптобіржа Zaif, повідомляє, що криптовалюта на суму 19,6 млн доларів належала біржі, а інша частина належала клієнтам біржі. Компанія підписала угоду з Fisco Ltd про отримання 5 мільярдів ієн в якості інвестицій для виплати компенсації постраждалим клієнтам.

Три нові модифікації шифрувальника Dharma були випущені за один тиждень

На цьому тижні були виявлені три нові модифікації шифрувальника Dharma, які до зашифрованих файлів додавали розширення .Gamma, .Bkp, і .Monro.

Для шифрувальників вважається дуже незвичайним випускати так багато модифікацій за короткий проміжок часу. Як правило, один варіант використовується протягом місяця, якщо не більше, а потім випускається нова модифікація. Однак протягом одного тижня було випущено одразу ж три нових модифікацій шифрувальника. Всі три варіанти були виявлені дослідником безпеки Якубом Крустеком, який розмістив інформацію в соціальній мережі Twitter.

Аналіз даних шифрувальників на сервісі Virustotal:

- https://www.virustotal.com/#/file/cfe361dbf996d6badb73c2873ae2d68beacc11c633b224276ad77f5eb7e87c3c/detection

- https://www.virustotal.com/#/file/1d2cf0948b25486fb1b4d93e4a35e3615f0c492e22dc13a6a96e146e314accc9/detection

- https://www.virustotal.com/#/file/d981e96ffbc7a18c28abf4c1cb18f48235f1e72b43c4b48b9a17be5926c98d03/detection

Залежно від модифікації, файли зашифровуються і відбувається їх перейменування в різні назви і розширення файлів. Як приклад шифрування файлу test.jpg: test.jpg.id-% ID%. [[email protected]] .gamma, test.jpg.id-% ID%. [[email protected]] .monro, or test.jpg.id-% ID%. [[email protected]] .bkp

У Windows присутній відкрита вразливість

Дослідницька група Zero Day Initiative компанії TrendMicro виявила вразливість в Windows, актуальну для версій Windows 10, 8.1, 7 і Windows Server 2008-2016. На даний момент відсутня оновлення безпеки для закриття уразливості. Дана уразливість була виявлена фахівцем Лукасом Леонг з Trend MicroSecurity Research і дозволяє зловмисникам виконувати віддалене виконання коду на вразливою машині. Експлуатація уразливості вимагає взаємодії з користувачем: для ініціалізації атаки необхідно відкрити спеціально створений файл бази даних Jet, який потім виконає запис за межі буфера пам'яті програми, що призведе до віддаленого виконання коду на цільовому комп'ютері під керуванням Windows. Компанія Microsoft підтвердила наявність уразливості, але за чотири місяці не випустила виправлення. Це означає, що через чотири місяці як було повідомлено розробнику, група Zero Day Initiative отримала повне право на публікацію інформації про уразливість. Графік роботи над виправленням уразливості показує, що Microsoft під час створення патча виправлення зіткнулася з технічними проблемами з його створення і з цієї причини патч не потрапив в вересневі поновлення

Компанія 0Patch, що розробляє мікропатчі для закриття уразливості в програмному забезпеченні, випустила патч закриває дану уразливість. Компанія так само підтвердила, що ця вразливість зачіпає операційні системи Windows 10, Windows 8.1, Windows 7 і Windows Server 2008-2016.

Завантажити 0patch agent for Windows

Знайшли друкарську помилку? Виділіть і натисніть Ctrl + Enter