Спробував зламати свій МГТС GPON ZTE ZXA10 F660 WPS пін код 1341

Рівно рік тому я провів собі замість порядком набридлого мені СТРИМ-а від МТС - GPON від МГТС, про що навіть написав докладну замітку . Після року можу сказати, що нарікань власне на якість у мене немає - за весь час використання інтернету і телебачення, телевізор не працював тільки один день, а інтернет працював взагалі весь час. Швидкість відмінна, якість пристойне, в загальному - я задоволений. Тьху-тьху щоб не наврочити. Але мова піде не про те. А про те, що десь пару місяців по тому, в серпні 2013 року на Хабре з'явилася стаття , В якій були описані прямо-таки жах-жах які наслідки переходу на GPON, причому мене ця стаття стосувалася безпосередньо, оскільки у мене був якраз описаний там «дірявий» роутер ZTE ZXA10 F660.

Рівно рік тому я провів собі замість порядком набридлого мені СТРИМ-а від МТС - GPON від МГТС, про що навіть написав докладну замітку . Після року можу сказати, що нарікань власне на якість у мене немає - за весь час використання інтернету і телебачення, телевізор не працював тільки один день, а інтернет працював взагалі весь час. Швидкість відмінна, якість пристойне, в загальному - я задоволений. Тьху-тьху щоб не наврочити. Але мова піде не про те. А про те, що десь пару місяців по тому, в серпні 2013 року на Хабре з'явилася стаття , В якій були описані прямо-таки жах-жах які наслідки переходу на GPON, причому мене ця стаття стосувалася безпосередньо, оскільки у мене був якраз описаний там «дірявий» роутер ZTE ZXA10 F660.

Але статтю я цю не помітив, і жив собі спокійно, особливо нічим не парячись, майже рік. Як раптом, в травні вже 2014 року з'явилася стаття-рерайтинг Сергія Вільяновим , Що описує ті ж жахи. Яку я теж, точно також би пропустив (оскільки нічого про нього не знав), якби його, в свою чергу, не процитував в своїй замітці Алекс Екслер , Якого вже я читаю практично на щоденній основі. Так чи інакше, але питання піднімалося важливий, оскільки безпосередньо стосується безпеки, і тому настільки широке висвітлення проблеми цілком виправдане. З іншого боку, відповіді МГТС, та й взагалі їх реакція на те, що відбувається - давали привід припустити, що хтось просто каламутить воду, а шановні блогери просто цитують інформацію без її перевірки. Як і відсутність інших згадок в інтернеті, що представляють собою окремі дослідження, а не копіпастінг зазначених статей - вони просто були відсутні. Тому, озброївшись всіма доступними мені знаннями, я сів за злом свого власного, наданого в безоплатне користування МГТС GPON роутера ZTE ZXA10 F660 через його WPS pin.

Що таке WPS - я тут пояснювати не буду, оскільки на мою думку - це а) взагалі-то дірявий і нафіг не потрібна технологія, оскільки набагато простіше просто ввести пароль від Wi-Fi, встановлений за замовчуванням, і вказаний на днище роутера і б ) це вже давно і відмінно описано , причому неодноразово .

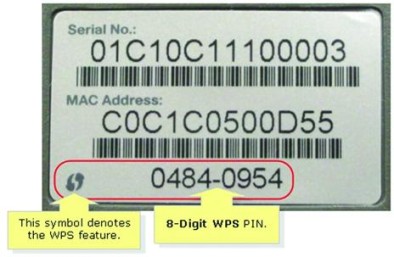

Але у нас - чисто академічний інтерес, роутер ламаємо свій власний (ну, взагалі - МГТС-івський, але в даному випадку - не суть, оскільки ніякого втручання в його налаштування не відбувається). Спочатку я спробував знайти пін-код на самому роутері, повинна була бути наклейка типу

На роутере виявилося все, що завгодно - починаючи від пароля до WiFi, і закінчуючи MAC-адресою, але піна не було. Тоді я поліз на антресолі за коробкою від роутера. Піна на ній також не виявилося. Може в інструкції? Дістав мануал - там теж немає. Мене зачепило за живе, поліз в інтернети, скачав інструкції до ZTE ZXA10 F660 - як МГТС-івську , Так і взагалі - заводську . Чи не знайшов і в них.

Ну добре, в статті на Хабре було написано, що прогугліть пін-код можна за 10 хвилин. Сів гуглити. Спочатку гугл по zte zxa10 f660 wps pin, хренушкі. На 10-15 сторінках - нічого. Потім - zte zxa10 f660 pin-code - знову нічого. Поліз в картинки на гуглі - думаю, може там де є наклейка? Теж хрін. Промучался пів-години, а виявилося все набагато простіше - необхідно було просто ввести f660 wps pin в гуглі, без початку про zte, щоб третьої і четвертої посиланням виліз пін код до ZTE ZXA10 F660 - 13419622.

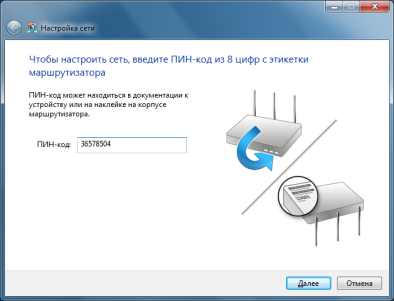

Якщо опустити все bla-bla-bla в статті Сергія про швидкість, заданий за замовчуванням пароль і 6-ий канал (що в моєму випадку таким не є - і канал у мене автоматом вибирається, і швидкість - цілком нормальна, і пароль мені встановили - який я попросив, а не просто номер телефону), то дещо дуже корисне в ній є. А саме - вказано на те, що WPS пін-код до роутера ZTE ZXA10 F660, починається з 1341. Так що тепер я був упевнений, що знайшов те, що необхідно, оскільки піднімати Линух, ставити Reaver та іншу лабуду, заради того, щоб знайти пін, і зробити за 10 годин то, що як написано на Хабре, робиться за 5 секунд:

Таким чином «щасливі» володарі саме цієї моделі обладнання (а їх у оператора всього 2, так що шанс 50/50) навіть встановивши неможливий до злому пароль на бездротову мережу все одно через недосконалість технології будуть зламані менш, ніж за 5 секунд.

у мене, природно, ніякого бажання не було.

Зрозуміло, що якщо розглядати предмет з загальної точки зору, то питання навіть не в тому, відомий пін, чи ні, а в тому - чи включена взагалі функція WPS, чи ні, і чи може її вимкнути користувач самостійно, чи ні. Іншими словами, проблема з WPS підрозділяється на кілька підрозділів:

- Якщо WPS є, Піни різні для кожного пристрою, і користувач може його відключити - це не так страшно, тому що в цьому випадку з під вінди підключиться так просто не вдасться, доведеться спочатку брут-форсом зламувати ПІН-КОД з під Лінукса, а це доступно тільки тим, кому зайнятися більше нічим. Хоча і таких теж достатньо. Таким чином, навіть в цьому випадку краще його відключити, а не міняти.

- WPS є, Піни однакові для кожного пристрою, але користувач може його відключити - в цьому випадку необхідно його відключати в обов'язковому порядку, оскільки підключиться можна буде, використовуючи програмне забезпечення під вінду. Дірявий НЕ МГТСовскій ZTE F660, вірніше - не тільки він, на всіх D-Link DSL 2640NRU - абсолютно аналогічна проблема , З піном 76229909 або 46264848 підключається на ура, просто народ не в курсі, що краще WPS відключати. Та й інші приклади є.

- В даному конкретному випадку в настройках роутера пін не змінюється, але що найгірше, про що намагалися докричатися і Сергій, і на Хабре - WPS не може бути самостійно відключений користувачем. І постає питання - чи був він відключений при одному з віддалених оновлень прошивки МГТС-му. Оскільки в іншому випадку - як уже писалося, питання зводиться до того, чи можна, чи не гумором взагалі з підбором Піна, просто з Windows 7 за 5 секунд зламати Wi-Fi і підключиться до wi-fi від МГТС.

Це-то я і хотів перевірити.

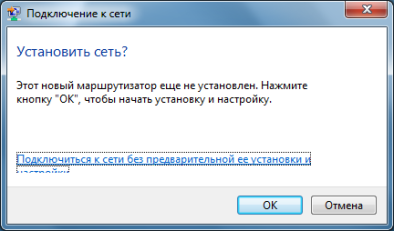

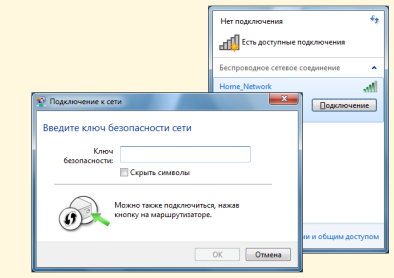

Після того, як пін був знайдений, другий відомої засідкою було те, що в Windows 7 авторизація по PIN коду використовується тільки для настройки точки доступу :

Якщо при спробі підключення Windows визначить, що пристрій використовує стандартні заводські настройки, вона запропонує налаштувати роутер.

У разі ж, якщо настройки бездротової мережі вже задані (а це якраз випадок всіх роутерів МГТС), то необхідно (Не розглядаючи зазначену вище установку Лінукса):

- або натискати кнопку на роутері, що для зловмисників неможливо - оскільки роутер, м'яко кажучи, не в вільному доступі

- або вводити встановлений на етапі налаштування WPA2-PSK ключ

- або використовувати сторонні утиліти для передачі Піна на роутер

Природно, в разі, якщо ввести наш пін-код 13419622 від ZTE ZXA10 F660 в віндовскій віконечко «Ключ безпеки», то Виндоуз вважає, що це не пін-код, а пароль до вай-фаю, і зрозуміло, не підключається. Тому качаємо і пробуємо підключитися через QSS for Wireless (3986 Переглядів)

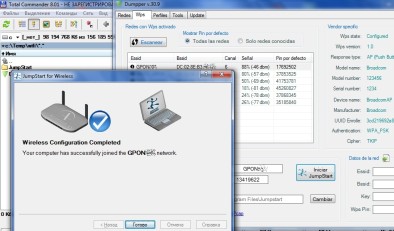

або Jumpstart for Wireless (3444 Завантаження)

Я використовував Jumpstart, тому що до нього додається дуже зручна утиліта Dumpper. Два його мінуса - то, що а) він португальською мовою (але все зрозуміло і так), і б) те, що він несе з собою ще й небажаний апдейт, який змушує Chrome і інші браузери відкривати за замовчуванням не сторінку google.ru , а пошук через сторінку trovi.com або trovigo.com, показуючи купу реклами. При цьому просто змінити назад не вийде, і необхідно буде скинути всі налаштування браузера. Однак, необхідно чітко розуміти, що Trovi Search - це не вірус, що не hijacker і не malware, як пишуть в деяких місцях, а просто небажане програмне забезпечення, яке встановлюється в рамках іншого безкоштовного софта, яке буде показувати рекламні оголошення і спонсорські посилання в результатах пошуку , на домашній сторінці, і також буде збирати і відправляти на свої сервера пошукові запити для збору статистики. Тому антивіруси його не бачать. Однак, тримати зайву гидоту, навіть таку - на компі теж не айс, а тому - докладно про те, як видалити trovi.com (справа на одну хвилину), сказано тут , І показано в цій відео-інструкції:

Я не в курсі, чи включає в себе QSS цю ж гидота, тому що не пробував його - якщо хто вирішить спробувати з його допомогою, відпишіться, будь ласка.

Для підключення краще (хоча і не обов'язково) відключиться від всіх мереж, тому що якщо у вас, наприклад, ще роздає і телефон інтернет, і ноутбук підчепити до нього, то поки не відключіться - по піну до чогось ще підключиться може і не вийде.

Так ось, найголовніший підсумок - дійсно невтішний - я зміг, без всяких WPA2 паролів, просто скачавши і встановивши Jumpstart, і ввівши пін-код 13419622 підключитися до свого роутера по піну за 5 секунд:

після чого зайшов в властивості мережі, і подивився там пароль WPA2-PSK.

Ще простіше, ніж як я колись випадково зламав чужої блог .

Трохи пізніше я знайшов посилання на одному з хакерських сайтів, в якій стверджувалося, що PIN 13419622 підходить тільки для роутерів з BSSID (мак-адреса), що починається з 34: 4B: 50 і 2C: 26: C5, а на DC: 02: 8E (якраз мій випадок) - оновлені ZTE, можливо з іншого прошивкою, в яких WPS заблокований.

Так ось, можу з упевненістю стверджувати (тому що долучив до цієї справи сусідів, і перевіряв і на їх девайсах), що кілька DC: 02: 8E: B3 model number: 123456, model name: broadcom, в тому числі і мій - все також діряві; а ось DC: 02: 8E: D2 і DC: 02: 8E: D5 model number: EV-2012 model name: onu - пофіксение, і до них то якраз вже не підключається з цим піном. Так що є думка, що комусь пощастило, так як МГТС або віддалено повідключали включений WPS на роутерах, завантаживши їм нову прошивку, або виправивши цей баг якимось іншим способом, або не будете навчені, а тільки трохи ускладнила підбір, просто помінявши пін (як уже казав, перевіряти протягом 10 годин, підбираючи його, у мене немає ні бажання, ні часу). А кому-то, як мені мені, дісталася доля залишитися з взагалі - абсолютно дірявим вай-фаєм, зламувати за 5 секунд просто з під виндов. До речі, прошивка на моєму 2.21, хоча точно знаю, що вже є 2.3 - а може, і більше пізня.

Тому у мене велике прохання - якщо вам вдалося підключитися по вказаній методиці до свого роутера - відпишіть в коментарях. І звичайно ж - давайте звертатися в МГТС з посиланням на цю статтю - нехай виправляють (що я і зроблю найближчим часом, про результати - повідомлю). Поки ж залишається жити або з дірявим вай-фаєм (за часів ADSL була тема з FON, коли користувачі навіть надавали вільний доступ по вай-фаю), або на крайняк поставивши фільтрацію по мак-адресою для всіх своїх пристроїв (теж не панацея). Ну або ставити додаткову точку доступу на дроті без / с відключається WPS.

І ще. Я не придумав чогось особливого, а просто зібрав і структурував наявну в інтернеті інформацію. Бо кул-хацкери це і так знають, а ось звичайні люди - відносяться до питань безпеки з великою безпечністю. Всі файли і опис викладені не для відповіді на питання «як зламати Wi-Fi», а з єдиною метою - дозволити кожному перевірити, наскільки захищена його власна мережа. Пам'ятайте, що якщо ви збираєтеся зазначеним способом зламати чийсь чужий Wi-Fi, то це, як і будь-яке інше несанкціоноване проникнення в чужу мережу, тягне за собою кримінальну відповідальність. За балці роутера вас все одно вирахують. Якщо ж хочете допомогти сусідові - попередньо запитаєте його згоди. Використовуйте цю статтю, як зброя самооборони - для захисту, а не нападу.

І пам'ятайте, якщо у вас немає мети роздавати інтернет всім бажаючим, і ваш роутер це дозволяє - відключайте WPS в обов'язковому порядку. Навіть якщо ви не на МГТС GPON.

4

Може в інструкції?Поліз в картинки на гуглі - думаю, може там де є наклейка?