Віртуальна приватна мережа

- структура VPN

- Класифікація VPN

- За типом використовуваного середовища

- За способом реалізації

- За призначенням

- За типом протоколу

- За рівнем мережевого протоколу

- приклади VPN

- література

- Див. також

VPN ( англ. Virtual Private Network - віртуальна приватна мережа) - логічна мережа, створювана поверх іншої мережі, наприклад Інтернет . Незважаючи на те, що комунікації здійснюються по публічних мереж з використанням небезпечних протоколів, за рахунок шифрування створюються закриті від сторонніх канали обміну інформацією. VPN дозволяє об'єднати, наприклад, кілька офісів організації в єдину мережу з використанням для зв'язку між ними непідконтрольних каналів.

користувачі Microsoft Windows позначають терміном VPN одну з реалізацій віртуальної мережі - не для створення приватних мереж.

Найчастіше для створення віртуальної мережі використовується інкапсуляція протоколу PPP в який-небудь інший протокол - Ethernet (провайдерами «Останньої милі» для надання виходу в Інтернет .

При належному рівні реалізації і використанні спеціального програмного забезпечення мережу VPN може забезпечити високий рівень шифрування переданої інформації. При правильному налаштуванні всіх компонентів технологія VPN забезпечує анонімність в Мережі.

структура VPN

VPN складається з двох частин: «внутрішня» (підконтрольна) мережа, яких може бути кілька, і «зовнішня» мережу, через яку проходить інкапсульоване з'єднання (зазвичай використовується Інтернет ). Можливо також підключення до віртуальної мережі окремого комп'ютера . Підключення віддаленого користувача до VPN проводиться за допомогою сервера доступу, який підключений як до внутрішньої, так і зовнішньої (загальнодоступною) мережі. При підключенні віддаленого користувача (або під час активного з'єднання з іншого захищеною мережею) сервер доступу вимагає проходження процесу ідентифікації , А потім процесу аутентифікації . Після успішного проходження обох процесів, віддалений користувач (віддалена мережа) наділяється повноваженнями для роботи в мережі, тобто відбувається процес авторизації .

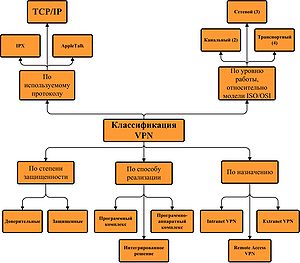

Класифікація VPN

Класифікація VPN

Класифікувати VPN рішення можна за кількома основними параметрами:

За типом використовуваного середовища

Найбільш поширений варіант віртуальних приватних мереж. C його допомогою можливо створити надійну і захищену підмережу на основі ненадійної мережі, як правило, Інтернету. Прикладом захищених VPN є: IPSec , PPTP.

- довірчі

Використовуються у випадках, коли передавальну середу можна вважати надійною і необхідно вирішити лише завдання створення віртуальної підмережі в рамках більшої мережі. Питання забезпечення безпеки стають неактуальними. Прикладами подібних VPN вирішенні є: Multi-protocol label switching (L2TP (Layer 2 Tunnelling Protocol). (Точніше сказати, що ці протоколи перекладають завдання забезпечення безпеки на інші, наприклад L2TP, як правило, використовується в парі з IPSec).

За способом реалізації

- У вигляді спеціального програмно-апаратного забезпечення

Реалізація VPN мережі здійснюється за допомогою спеціального комплексу програмно-апаратних засобів. Така реалізація забезпечує високу продуктивність і, як правило, високий ступінь захищеності.

- У вигляді програмного рішення

Використовують персональний комп'ютер зі спеціальним програмним забезпеченням, що забезпечує функціональність VPN.

- інтегроване рішення

Функціональність VPN забезпечує комплекс, вирішальний також завдання фільтрації мережевого трафіку, організації мережевого екрану і забезпечення якості обслуговування.

За призначенням

Використовують для об'єднання в єдину захищену мережу декількох розподілених філій однієї організації, які обмінюються даними по відкритих каналах зв'язку.

Використовують для створення захищеного каналу між сегментом корпоративної мережі (центральним офісом або філією) і одиночним користувачем, який, працюючи вдома, підключається до корпоративних ресурсів з домашнього комп'ютера, корпоратівнoго ноутбука , смартфона або інтернет-кіоскa.

Використовують для мереж, до яких підключаються «зовнішні» користувачі (наприклад, замовники або клієнти). Рівень довіри до них набагато нижче, ніж до співробітників компанії, тому потрібне забезпечення спеціальних «рубежів» захисту, що запобігають або обмежують доступ останніх до особливо цінної, конфіденційної інформації.

Використовується для надання доступу до інтернету провайдерами .

Він забезпечує захист переданих даних між двома вузлами (Не мережами) корпоративної мережі. Особливість даного варіанту в тому, що VPN будується між вузлами, що перебувають, як правило, в одному сегменті мережі, наприклад, між робочою станцією і сервером. Така необхідність дуже часто виникає в тих випадках, коли в одній фізичній мережі необхідно створити кілька логічних мереж. Наприклад, коли треба розділити трафік між фінансовим департаментом та відділом кадрів, які звертаються до серверів, що знаходяться в одному фізичному сегменті. Цей варіант схожий на технологію VLAN, але замість поділу трафіку, використовується його шифрування.

За типом протоколу

Існують реалізації віртуальних приватних мереж під TCP / IP, IPX і AppleTalk. Але на сьогоднішній день спостерігається тенденція до загального переходу на протокол TCP / IP, і абсолютна більшість VPN рішень підтримує саме його.

За рівнем мережевого протоколу

За рівнем мережевого протоколу на основі зіставлення з рівнями еталонної мережевої моделі ISO / OSI.

приклади VPN

- IPSec (IP security) - часто використовується поверх IPv4 .

- Microsoft.

- Cisco.

- L2TPv3 (Layer 2 Tunnelling Protocol version 3).

Багато великі провайдери пропонують свої послуги з організації VPN-мереж для бізнес-клієнтів.

література

- Іванов М. А. Криптографічні методи захисту інформації в комп'ютерних системах і мережах. - М .: КУДИЦ-ОБРАЗ, 2001. - 368 с.

- Кульгин М. Технології корпоративних мереж. Енциклопедія. - СПб .: Пітер, 2000. - 704 с.

- Оліфер В. Г., Оліфер Н. А. Комп'ютерні мережі. Принципи, технології, протоколи: Підручник для вузів. - СПб .: Пітер, 2001. - 672 с.

- Романець Ю. В .. Тимофєєв П. А., Шаньгина В. Ф. Захист інформації в комп'ютерних системах і мережах. 2-е изд. - М: Радіо і зв'язок, 2002. -328 с.

- Столлінгс В. Основи захисту мереж. Додатки та стандарти = Network Security Essentials. Applications and Standards. - М .: «Вільямс» , 2002. - С. 432. - ISBN 0-13-016093-8

- Продукти для віртуальних приватних мереж [Електронний документ] - http://www.citforum.ru/nets/articles/vpn_tab.shtml

- Аніта карвах Реальні віртуальні можливості // LAN. - 1999.- № 7-8 http://www.osp.ru/lan/1999/07-08/107.htm

- Linux's answer to MS-PPTP [Електронний документ] / Peter Gutmann. - http://www.cs.auckland.ac.nz/~pgut001/pubs/linux_vpn.txt

- Джоул Снайдер VPN: поділений ринок // Мережі. - 1999.- № 11 http://www.citforum.ru/nets/articles/vpn.shtml

- VPN Primer [Електронний документ] - www.xserves.com/downloads/anexgate/VPNPrimer.pdf

- PKI або PGP? [Електронний документ] / Наталія Сергєєва. - http://www.citforum.ru/security/cryptography/pki_pgp/

- IPSec - протокол захисту мережевого трафіку на IP-рівні [Електронний документ] / Станіслав Коротигін. - http://www.ixbt.com/comm/ipsecure.shtml

- OpenVPN FAQ [Електронний документ] - http://openvpn.net/faq.html

- Призначення і структура алгоритмів шифрування [Електронний документ] / Панасенко Сергій. - http://www.ixbt.com/soft/alg-encryption.shtml

- Про сучасної криптографії [Електронний документ] / В. М. Сидельников. - http://www.citforum.ru/security/cryptography/crypto/

- Введення в криптографію / Под ред. В. В. Ященко. - М .: МЦНМО, 2000. - 288 с http://www.citforum.ru/security/cryptography/yaschenko/

- Підводні камені безпеки в криптографії [Електронний документ] / Bruce Schneier. - http://www.citforum.ru/security/cryptography/pitfalls.shtml

- IPSec: панацея чи вимушений захід? [Електронний документ] / Євген Патій. - http://citforum.ru/security/articles/ipsec_standard/

- VPN і IPSec на пальцях [Електронний документ] / Dru Lavigne. - http://www.nestor.minsk.by/sr/2005/03/050315.html

- A Framework for IP Based Virtual Private Networks [Електронний документ] / B. Gleeson, A. Lin, J. Heinanen. - http://www.ietf.org/rfc/rfc2764.txt

- OpenVPN and the SSL VPN Revolution [Електронний документ] / Charlie Hosner. - http://www.sans.org/rr/whitepapers/vpns/1459.php

- Маркус Файльнер Віртуальні приватні мережі нового покоління // LAN.- 2005.- № 11

- Що таке SSL [Електронний документ] / Максим Дрогайцев. - http://www.ods.com.ua/win/rus/security/ssl.html

- Cryptanalysis of Microsoft's PPTP Authentication Extensions (MS-CHAPv2) [Електронний документ] / Bruce Schneier. - http://www.schneier.com/paper-pptpv2.html

- Point to Point Tunneling Protocol (PPTP) Technical Specifications [Електронний документ] / Kory Hamzeh, Gurdeep Singh Pall, William Verthein, Jeff Taarud, W. Andrew Little. - http://infodeli.3com.com/infodeli/tools/remote/general/pptp/pptp.htm

- Райан Норманн Вибираємо протокол VPN // Windows IT Pro. - 2001. - № 7 http://www.osp.ru/win2000/2001/07/010.htm

- MPLS: новий порядок в мережах IP? [Електронний документ] / Том Нолл. - http://www.emanual.ru/get/3651/

- Layer Two Tunneling Protocol «L2TP» [Електронний документ] / W. Townsley, A. Valencia, A. Rubens. - http://www.ietf.org/rfc/rfc2661.txt

- Олексій Лукацький Невідома VPN // Комп'ютер Пресс.- 2001.- № 10 http://abn.ru/inf/compress/network4.shtml

- Першу цеглину в стіні VPN Огляд пристроїв VPN початкового рівня [Електронний документ] / Валерій Лукін. - http://www.ixbt.com/comm/vpn1.shtml

- Огляд обладнання VPN [Електронний документ] - http://www.networkaccess.ru/articles/security/vpn_hardware/

- Pure hardware VPNs rule high-availability tests [Електронний документ] / Joel Snyder, Chris Elliott. - http://www.networkworld.com/reviews/2000/1211rev.html

- VPN: Type of VPN [Електронний документ] - http://www.vpn-guide.com/type_of_vpn.htm

- KAME FAQ [Електронний документ] - http://orange.kame.net/dev/cvsweb2.cgi/kame/FAQ?rev=HEAD&content-type=text/x-cvsweb-markup

- Особливості російського ринку VPN [Електронний документ] - http://www.cnews.ru/reviews/free/security2006/articles/vpnmarket/

- Вітчизняні засоби побудови віртуальних приватних мереж [?] / І. Гвоздьов, В. Зайчиків, Н. Мошак, М. Пеленіцин, С. Селезньов, Д. Шепелявий

- Сергій Петренко Захищена віртуальна приватна мережа: сучасний погляд на захист конфіденційних даних // Світ Internet. - 2001. - № 2

Див. також

посилання

Wikimedia Foundation. 2010 року.

2.cgi/kame/FAQ?