Хакери успішно розшифрували файл, зашифрований NotPetya

Хакери, пов'язані з шифрувальником NotPetya, успішно розшифрували заблокований загрозою файл і запропонували відкрито опублікувати ключ дешифрування, який зможе розблокувати всі заражені файли за 100 біткоіни (приблизно 250 000 доларів США)

Журналісти відомого ресурсу Motherboard попросили кіберзлочинців, пов'язаних з шифрувальником NotPetya розшифрувати заблокований загрозою файл. Хакери успішно впоралися із завданням, але це не означає, що жертви програми-здирника зможуть повернути свої файли.

Таким чином, всупереч поширеній думці деяких експертів з безпеки , Зашифровані NotPetya файли, дійсно можна відновити. Це успішно довели зловмисники.

Дослідники в області комп'ютерної безпеки більшу частину минулого тижня обговорювали, чи зможуть жертви NotPetya коли-небудь відновити доступ до своїх даних. Багато фахівців стверджували, що шкідлива програма була створена для нанесення шкоди, а не для отримання прибутку.

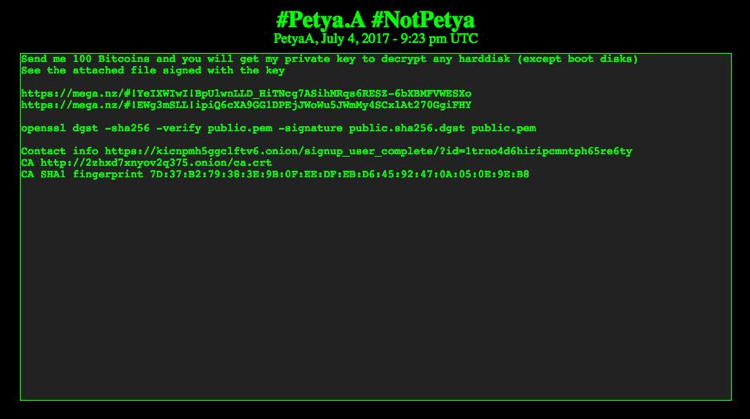

У середу хакери, пов'язані з NotPetya запропонували відкрито опублікувати ключ дешифрування, який зможе розблокувати всі заражені файли за 100 біткоіни (приблизно 250 000 доларів США). Хакери повідомили ресурсу Motherboard, що жертви можуть здійснити оплату на новий гаманець, який відрізняється від показуваного шифрувальником.

Успішне дешифрування тестового файлу робить NotPetya ще більш загадковою загрозою. Якщо хакери насправді не хочуть повертати файли, навіщо їм себе позначати? У будь-якому випадку, оскільки шифрувальник все ж пошкоджує диски деяких жертв, навіть якщо хакери надають ключ дешифрування, деякі жертви не зможуть відновити доступ до своїх даних.

Портал Motherboard зв'язався з хакерами за допомогою чат-кімнати в мережі "Dark web". Створення чату було анонсовано на сервісах Pastebin і DeepPaste.

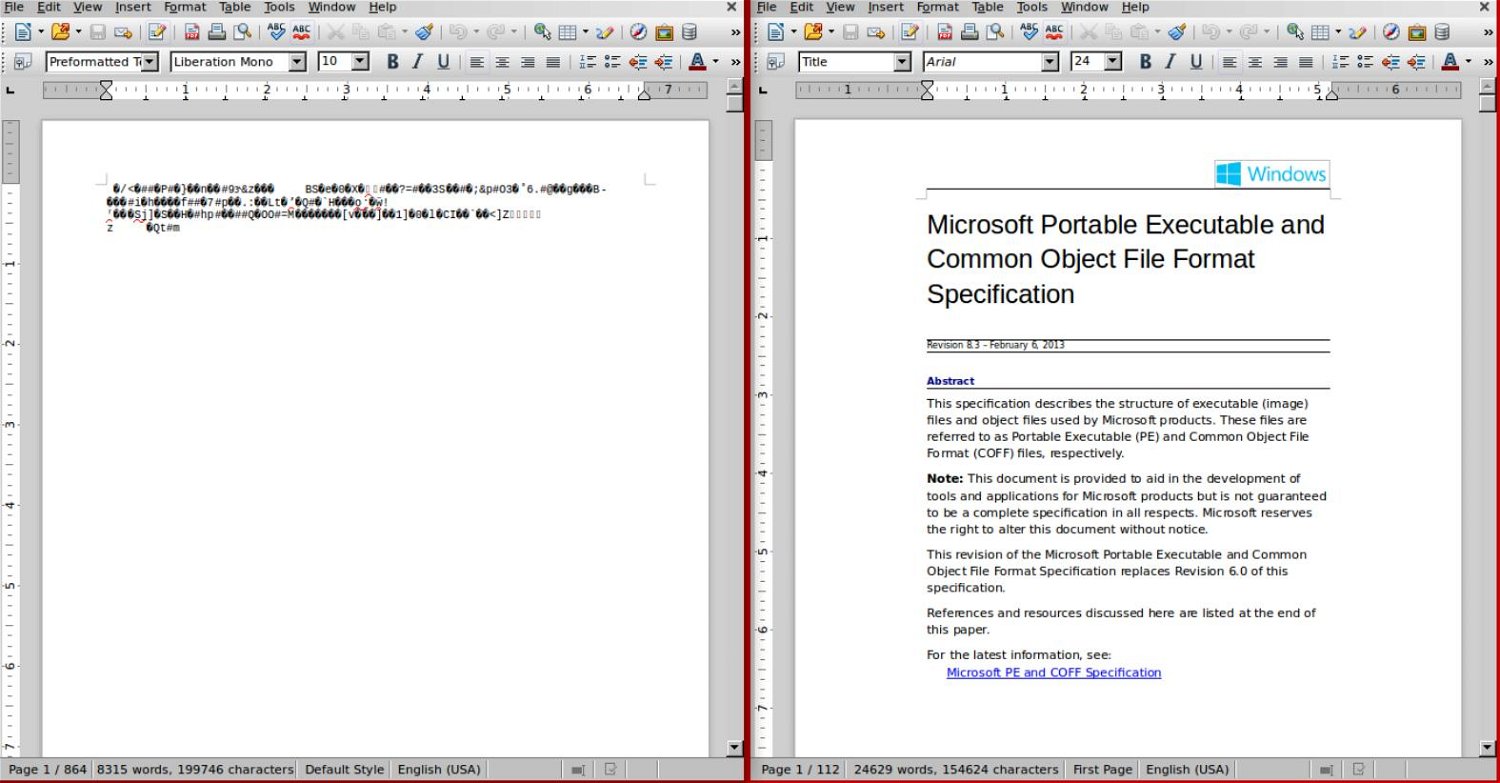

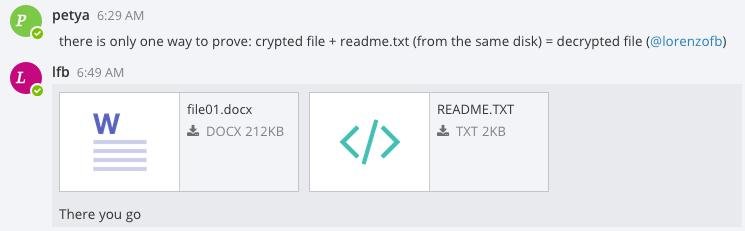

Хакери запропонували безкоштовно розшифрувати один файл, щоб довести свою причетність загрозу. Ресурс Motherboard попросив Антона Черепанова, старшого вірусного аналітика ESET, надати файл, зашифрований NotPetya. Черепанов запустив шифрувальник на віртуальній машині і відправив два файли: звичайний документ Word, що містить інформацію про програмне забезпечення Microsoft, і той же файл, зашифрований NotPetya. Версія файлу, зашифрованого NotPetya, містила "кракозябри" при відкритті в текстовому редакторі.

Приблизно через дві години після того, як хакери отримали зашифрований файл, вони відправили вже розшифрований файл, який відповідав оригінальному, документом Word. Це говорить про те, що у хакерів дійсно є ключ, здатний розблокувати файли, заражені NotPetya. Motherboard також відправив хакеру ще один файл від іншого дослідника, щоб розшифрувати, але до цього моменту хакер став недоступний.

Цікаво, що Черепанов і незалежний дослідник безпеки, відомий як MalwareTech, які проаналізували зразок NotPetya, повідомили, що хакери в чаті продемонстрували, що у них є доступ до коду NotPetya. Хакери використовували закритий ключ NotPetya для підпису оголошення, яке вони опублікували на сервісах Pastebin і DeepPaste у вівторок.

Черепанов повідомив Motherboard в онлайн-чаті: "У них ключ, так що це будуть ті самі люди".

Минулого тижня шифрувальник NotPetya поширився по всьому світу за допомогою поновлення для бухгалтерського програмного забезпечення під назвою MEDoc. Атака торкнулася компанії в США, Великобританії і по всій Європі. Порти були закриті, робота супермаркетів паралізована, а організації були змушені вдаватися до ручки і паперу.

Деякі дослідники припустили, що на відміну від інших видів троянів-шіфровальшіков, які використовуються для вимагання грошей, метою NotPetya було просто посіяти хаос, зашифрувавши файли і не даючи жертвам ніякого способу їх розблокувати. По суті, вони розглядали NotPetya як "вайпер", а не шифратор.

Дослідники з "Лабораторії Касперського" писали, що хакери не можуть розшифрувати файли, навіть якщо жертва заплатила викуп. Метью Сюіш (Matt Suiche) з Comae Technologies заявив, що в деяких випадках шкідлива програма постійно і необоротно пошкоджує диск. У кампанії NotPetya також використовувався неакуратний механізм оплати: жертви повинні були відправляти хакерам унікальний код після відправки викупу, але постачальник електронної пошти закрив акаунт хакерів незабаром після того, як NotPetya прогримів на весь світ.

"Це будуть ті самі люди"

Той факт, що хакери можуть розшифрувати навіть частина файлів, ставить під сумнів припущення, що ця атака не проводилася через фінансові причини.

MalwareTech повідомив Motherboard: "Якби мова йшла не про гроші, як стверджують люди, навіщо повертатися і доводити, що у вас є ключ і просити гроші за це? Це просто божевілля".

Потрібно прояснити, що хакери розшифрували лише один маленький файл. Можливість дешифрування одного файлу показує, що хакери пов'язані з атакою NotPetya, але це не обов'язково означає, що вони зможуть дешифрувати файли в масовому порядку.

Далеко не всі дослідники безпеки, які проаналізували шкідливе ПО, відкрито заявляли, що дешифрування файлів неможливо. Раніше F-Secure повідомляла, що відновлення було можливо тільки в певних умовах: якщо файли не були додавалися, не транспортувалися або не віддалились між процесами шифрування і дешифрування, а також якщо інших компонентів шкідливого ПЗ не вдалося знищити "Головну файлову таблицю" (MFT) диска (база даних, в якій зберігається інформація про всі файли на диску) і шифрування виконувалося тільки один раз.

Сюіш вважає, що хакери займаються справжнім "троллінгом" і намагаються заплутати дослідників і журналістів. Більш того, є ймовірність, що якщо MFT зашифрований, то деякі файли не можуть бути розшифровані, а жертви можуть не надати хакерам унікальний цифровий відбиток, який створюється для кожного користувача. Унікальний відбиток міститься в файлі readme.txt, який хакери вимагають для ідентифікації жертв.

"Вони вже поимели користувачів, навіть якщо опублікують закритий ключ"

Черепанов, так і Сюіш заявили, що шифрувальник містить помилки, які можуть перешкодити хакерам розшифрувати файли розміром більше 1 МБ (файл, який був відправлений хакерам мав розмір близько 200 КБ.) Ресурс Motherboard відправив хакерам додатковий файл, але на той час хакери перестали реагувати на повідомлення. Кілька інших журналістів відзначили в Twitter, що хакери також не відповіли на їхні запитання.

Сюіш поділився своєю думкою: "Вони вже поимели користувачів, навіть якщо опублікують закритий ключ. Хакери вже поставили людей у ситуацію, коли вони не можуть відновити свої файли і дані, навіть якщо ключ дешифрування буде випущений".

У приватній розмові з порталом хакери заявили, що кілька людей проявили інтерес до надання 100 біткойнов для випуску ключа. Вони також сказали, що ціна не буде переглянута.

У середу вранці хакери написали в чаті: "Ми приймаємо тільки реальні пропозиції".

Ближче до полудня хакери сказали, що вони закривають чат до наступного дня.

Якщо хакери насправді не хочуть повертати файли, навіщо їм себе позначати?MalwareTech повідомив Motherboard: "Якби мова йшла не про гроші, як стверджують люди, навіщо повертатися і доводити, що у вас є ключ і просити гроші за це?