Dr.Web - бібліотека безкоштовних утиліт

2 квітня 2013 року

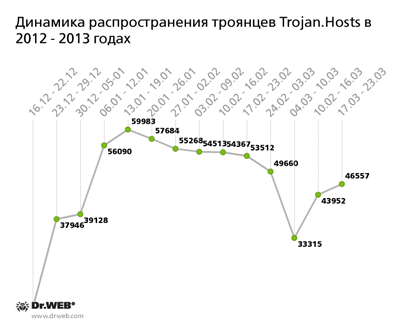

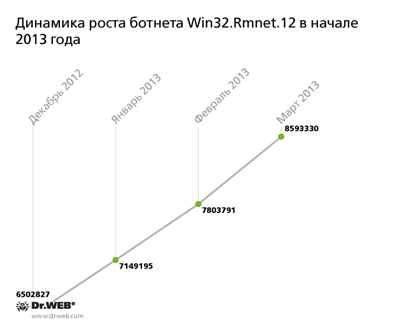

За спостереженнями аналітиків компанії «Доктор Веб», одна з найвиразніших тенденцій березня - тимчасове зниження і новий виток зростання темпів масового поширення серед користувачів Інтернету шкідливих програм сімейства Trojan.Hosts . Пік цієї епідемії припав на початок 2013 року. Також березень був відзначений зростанням числа заражень троянцями-енкодер в Європі і появою рекламних троянців для операційної системи Mac OS X. Загальний розмір ботнету Win32.Rmnet.12 з початку року збільшився на 2 млн інфікованих комп'ютерів, досягнувши в березні рекордної позначки в 8,5 млн заражених машин.

вірусна обстановка

За даними, отриманим з використанням лечащей утиліти Dr.Web CureIt !, в березні 2013 року найбільш поширеною загрозою стали шкідливі програми сімейства Trojan.Hosts . Протягом місяця було зафіксовано 186 496 випадків зміни даними троянцями системного файлу hosts, відповідального за трансляцію мережевих адрес в їх DNS-імена, що становить понад 10% від загального числа виявлених загроз.

Причини цього явища вже детально розглядалися в опублікованому компанією «Доктор Веб» новинному матеріалі . Одним з найбільш популярних способів поширення цих троянців є злом веб-сайтів з метою розміщення спеціального командного інтерпретатора, за допомогою якого зловмисники модифікували файл .htaccess і поміщали на сайт спеціальний шкідливий скрипт-обробник. При зверненні до такого інтернет-ресурсу скрипт-обробник видає користувачеві веб-сторінку, яка містить посилання на різні шкідливі програми. Альтернативний спосіб поширення загроз сімейства Trojan.Hosts - використання бекдор і троянців-завантажувачів. При цьому найбільш популярною модифікацією цієї шкідливої програми згідно зі статистикою є Trojan.Hosts.6815 .

У початку 2013 року поширення загроз сімейства Trojan.Hosts прийняло масштаби епідемії: щодня антивірусне ПЗ Dr.Web фіксувало понад 9 500 випадків зараження. Пік поширення троянців Trojan.Hosts припав на січень і середину лютого, на початку березня ця хвиля потроху пішла на спад, а в другій половині місяця кількість випадків інфікування знову почала зростати. Динаміка цього процесу показана на представленої нижче діаграмі.

Серед інших найбільш поширених загроз, виявлених на комп'ютерах користувачів в березні 2013 року, слід зазначити мережного хробака Win32.HLLW.Phorpiex.54 . Ця шкідлива програма, поширюючись з використанням розсилок по каналах електронної пошти, а також шляхом самокопірованія на знімні носії, здатна надавати зловмисникам несанкціонований доступ до інфікованого комп'ютера.

На четвертому місці в статистиці заражень розташувався один з платних архівів, детектіруемих антивірусним ПЗ Dr.Web як Trojan.SMSSend.2363 , За ним слідують троянці BackDoor.IRC.NgrBot.42 і Win32.HLLP.Neshta . Березнева двадцятка найбільш поширених шкідливих програм за даними, отриманими від користувачів лечащей утиліти Dr.Web CureIt !, представлена в наступній таблиці:

ботнети

В кінці 2012 року аналітики компанії «Доктор Веб» висловлювали припущення, що розмір ботнету, що складається з інфікованих файловим вірусом Win32.Rmnet.12 робочих станцій, буде рости. За даними на грудень 2012 року, загальна кількість заражених комп'ютерів становило 6,5 млн, а на 27 березня 2013 року їхня чисельність склала 8 593 330, збільшившись за перші три місяці 2013 року на 2 млн. Таким чином, середньодобовий приріст ботнету Win32.Rmnet.12 в січні склав близько 15-25 тис. інфікованих комп'ютерів, а в лютому і березні - 20-22 тис. Динаміку даного процесу можна простежити на представленому нижче графіку.

файловий вірус Win32.Rmnet.12 може реалізовувати функції бекдор, виконуючи надходять від віддаленого сервера команди. Також він здатний красти паролі від популярних FTP-клієнтів, які можуть бути використані для організації мережевих атак або зараження сайтів. Шкідливий функціонал вірусу дозволяє вбудовувати в Популярні веб-сторінки сторонній контент (веб-Інжект), перенаправляти користувача на зазначені зловмисниками сайти, а також передавати на віддалені вузли вміст заповнюваних жертвою форм. Як і інші файлові віруси, Win32.Rmnet.12 має здатність до самореплікаціі і може заражати файлові об'єкти.

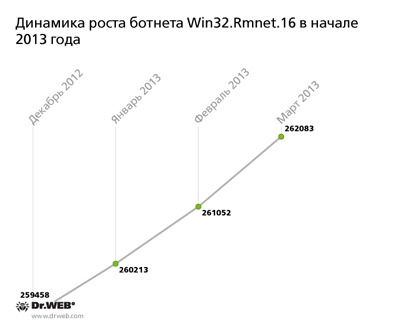

Триває поступове зростання бот-мережі Win32.Rmnet.16 - ще однієї модифікації файлового вірусу сімейства Win32.Rmnet . У грудні чисельність цього ботнету становила 259 458 інфікованих машин, а в кінці березня їх число досягло 262 083, збільшившись за три місяці всього на 2 625 вузлів. Середньодобовий приріст ботнету склав 20-30 заражень. Простежити динаміку зростання ботнету можна за допомогою представленого нижче графіка.

На жаль, незважаючи на численні публікації і попередження з боку компанії «Доктор Веб», фармацевтичні компанії, як і раніше схильні до зараження небезпечним троянцем BackDoor.Dande , Які крадуть інформацію з програм електронного замовлення медикаментів, таких як спеціалізована конфігурація «Аналіт: Фармація 7.7» для платформи 1С, «Система електронного замовлення» СЕЗ-2 виробництва компанії «Аптека-Холдинг», програма формування заявок компанії «Російська Фармація», система електронного замовлення фармацевтичної групи «Роста», програма «Катрен WinPrice» і деякі інші. Оскільки дане шкідливий додаток здатне працювати тільки на комп'ютерах, де встановлена одна з названих програм, можна сміливо говорити про те, що ботнет BackDoor.Dande складається здебільшого з робочих станцій, що належать фармацевтичним компаніям і аптекам. За даними на кінець 2012 року, в цій бот-мережі значився 3 031 інфікований комп'ютер; на 27 березня 2013 Росії таких комп'ютерів налічується вже 3 066, і ще близько 800 інфікованих вузлів знаходяться за межами Російської Федерації. В середньому щодоби до ботнету BackDoor.Dande приєднується 1-2 заражених вузла.

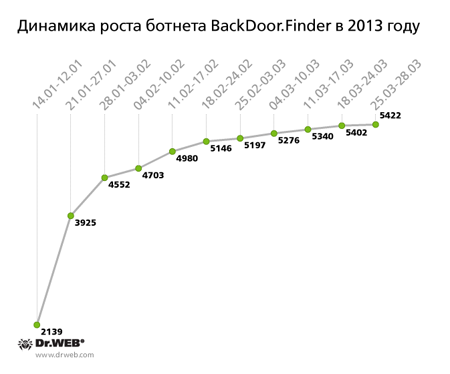

У січні 2013 року компанія «Доктор Веб» повідомила про поширення (переважно на території США) троянця BackDoor.Finder , Що підміняє пошукові запити користувачів браузерів Microsoft Internet Explorer, Mozilla Firefox, Maxthon, Google Chrome, Safari, Opera, Netscape або Avant. На сьогоднішній день до контрольованих фахівцями «Доктор Веб» керуючим серверів підключилося 5 422 бота, при цьому динаміка зростання ботнету BackDoor.Finder виглядає наступним чином:

загроза місяці

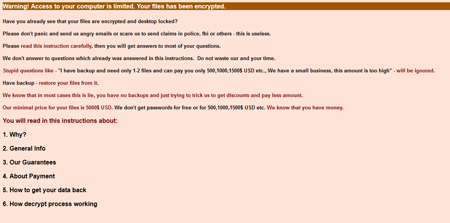

Протягом березня було відзначено широке поширення троянців-шифрувальників, серед яких слід особливо відзначити Trojan.ArchiveLock.20 - шкідливу програму, упаковують призначені для користувача файли в захищений паролем архів WinRAR. Якщо до недавнього часу цей троянець був знайомий тільки нашим співвітчизникам, то в березні були зафіксовані численні випадки зараження комп'ютерів користувачів європейських країн, в тому числі Іспанії та Франції. Тільки в період з 23 по 26 березня в службу технічної підтримки компанії «Доктор Веб» звернулося 150 італійських користувачів, які постраждали від цієї шкідливої програми, і їх кількість продовжує зростати.

Для поширення троянця зловмисники намагаються отримати доступ до атакується машині по протоколу RDP методом підбору пароля. Запустити на інфікованому комп'ютері, Trojan.ArchiveLock.20 видаляє вміст «Кошика» і зберігаються на комп'ютері резервні копії даних, після чого поміщає призначені для користувача файли за заздалегідь складеним списком в захищені паролем архіви з використанням консольного застосування WinRAR. Вихідні файли при цьому знищуються за допомогою спеціальної утиліти, внаслідок чого їх відновлення стає неможливим.

Подробиці про цю шкідливу програму можна дізнатися в опублікованій на сайті компанії «Доктор Веб» оглядовій статті .

У деяких випадках фахівці компанії «Доктор Веб» можуть відновити файли, заархівовані троянцем Trojan.ArchiveLock.20 : Для цього слід створити заявку в категорії « Запит на лікування ».

Рекламний троянець для Mac OS X

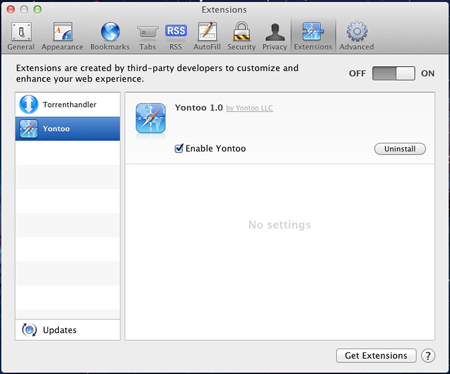

Троянськими програмами, призначеними для демонстрації реклами на комп'ютерах користувачів Windows, вже давно нікого не здивувати, однак останнім часом подібні програми стали з'являтися і для інших платформ, зокрема, Mac OS X. Одним з таких троянців є Trojan.Yontoo.1 .

Поширюючись під виглядом кодеків для перегляду відео, а також інших програм, таких як медіаплеєри, програми для поліпшення якості перегляду відео, «прискорювачі» завантаження файлів з Інтернету і т. Д., Trojan.Yontoo.1 встановлює на інфікований «мак» плагіни для браузерів Safari, Google Chrome і Mozilla Firefox.

Цей плагін отримує від зловмисників спеціальний файл, що дозволяє вбудовувати в Популярні користувачем веб-сторінки різні рекламні модулі від сторонніх партнерських програм, а також передає на віддалений сервер дані про те, які веб-сторінки відкриває користувач в своєму браузері. Дізнатися більше про принципи роботи цієї шкідливої програми можна, ознайомившись з опублікованою на сайті «Доктор Веб» аналітичною статтею .

Android-загрози

Для ОС Android в області вірусних подій березні виявився вельми насиченим періодом. Так, на початку місяця в вірусну базу Dr.Web було внесено запис для досить примітивного троянця, який отримав ім'я Android.Biggboss . Ця шкідлива програма поширювалася на різних сайтах-збірниках ПО в модифікованих зловмисниками додатках і призначалася для користувачів з Індії. Будучи встановленим на мобільний Android-пристрій, Android.Biggboss завантажувався в якості системного сервісу при запуску ОС і демонстрував діалогове вікно, в якому говорилося про отримання важливого повідомлення з якогось відділу кадрів. У разі згоди користувача переглянути це «повідомлення» троянець відкривав в веб-браузері спеціальний URL, за яким здійснювалося завантаження зображення, що містить підроблене звернення від відділу кадрів компанії TATA India Limited, не має ніякого відношення до цієї корпорації TATA. Поряд з привабливим описом потенційної посади, звернення містило заклик перевести певну грошову суму на банківський рахунок шахраїв з метою гарантувати кандидату отримання вакантного місця.

Також в березні набули поширення нові представники троянських програм-шпигунів, спрямованих проти японських користувачів і призначених для крадіжки конфіденційної інформації з телефонної книги їх мобільних Android-пристроїв. У вірусну базу Dr.Web вони були внесені під іменами Android.EmailSpy.2.origin , Android.EmailSpy.3.origin і Android.EmailSpy.4.origin . Як і раніше, троянці поширювалися під виглядом найрізноманітніших додатків, наприклад відеоплеєра, емулятора ігр та фотоапарата-рентгена.

Після запуску ці шкідливі програми імітують ініціалізацію налаштувань або початок процесу роботи, потім демонструють повідомлення, яке говорить про помилку або неможливості виконати запитану дію. Одночасно з цим троянці виконують збір інформації з телефонної книги користувача і непомітно для нього відправляють отримані дані на віддалений сервер.

Примітно, що деякі модифікації цих нових шкідливих програм отримали можливість розсилати по виявленим в телефонній книзі номерами СМС-повідомлення, що містять посилання на завантаження відповідних версій троянців, що, в свою чергу, збільшує швидкість їх поширення і число постраждалих користувачів.

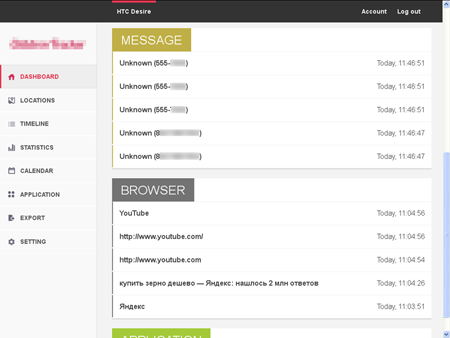

Крім того, в березні було виявлено кілька нових модифікацій шкідливих програм сімейства Android.SmsSend , А також чергові представники комерційних шпигунських програм, зокрема, Android.Recon.3.origin і Program.Childtrack.1.origin .