Як перевірити флешку на віруси. Віруси на флешках - як від них позбутися раз і назавжди

- Як перевірити флешку на віруси. Віруси на флешках - як від них позбутися раз і назавжди Як правило,...

- Пошук вірусів: план дій

Як перевірити флешку на віруси. Віруси на флешках - як від них позбутися раз і назавжди

Як правило, більшість пентестов проводяться за досить простою схемою. Спочатку за допомогою соціальної інженерії забезпечується доступ до цільової середовищі або її окремим ланці, а потім проводиться її зараження технічними засобами. Варіації проведення атаки можуть бути різними, однак зазвичай класичний пентест - це сплав технічної частини та соціальної інженерії в самих різних пропорціях. Недолік класичного пентеста полягає в тому, що треба «намацати» того самого співробітника і після цього переходити до наступного етапу. Якби можна було автоматизувати процес пошуку слабкої ланки і його подальшу експлуатацію, то це могло б прискорити процес пентестінга і значно підвищити кінцеві шанси на успіх.

WARNING!

Вся інформація надана виключно в ознайомлювальних цілях. Ні автор, ні редакція не несуть відповідальності за будь-можливу шкоду, заподіяну матеріалами даної статті.

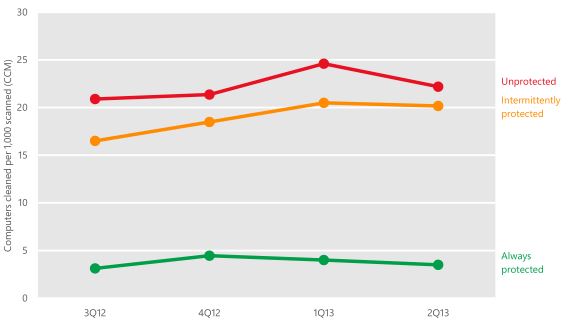

Згідно відомої статистикою, наведеною антивірусними компаніями, близько 30% користувачів не користуються антивірусами, просто відключають їх чи не оновлюють бази. Відштовхуючись від цього, можна стверджувати, що в будь-якої середньостатистичної компанії знайдеться певна група людей, яка дуже зневажливо ставиться до інформаційної безпеки , І, в свою чергу, саме цих людей доцільно використовувати для проведення атаки. Крім того, будь-яка функціонуюча система може бути схильна до впливу цілого ряду випадкових факторів, які також можуть тимчасово паралізувати систему безпеки:

- злетіли настройки проксі-сервера, через що антивірусні бази не були оновлені;

- закінчився термін ліцензії антивіруса, а про її продовження керівництво вчасно не подбала;

- збій роботи мережі унеможливив віддалену роздруківку файлів, через що всі співробітники були змушені скопіювати документи на флешку і роздрукувати їх в іншому відділі.

Досить тільки включити уяву, і можна додати ще десяток варіантів розвитку подій. Резюмуючи сказане, можна стверджувати, що в будь-якої середньостатистичної організації є потенційно ненадійні співробітники і іноді виникають обставини, які можуть порушити звичну роботу і паралізувати захист. Тому якщо вдарити в потрібному місці в потрібний час, то атака буде успішна.

На ділі завдання зводиться до наступного: визначити, що в даний момент відбулася одна з випадкових подій, яке призвело до зниження безпеки, а після цього скористатися даною ситуацією в якості маскування і непомітно здійснити атаку.

Фактично завдання зводиться до того, щоб знайти людину, яка забиває на безпеку, і чому б не використати для цього флешки?

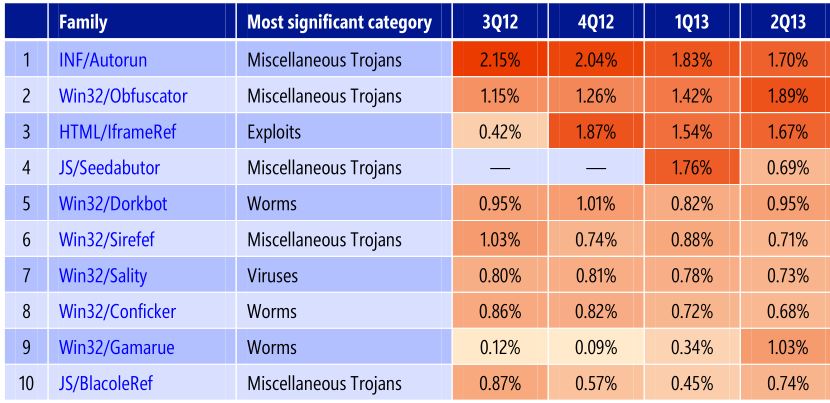

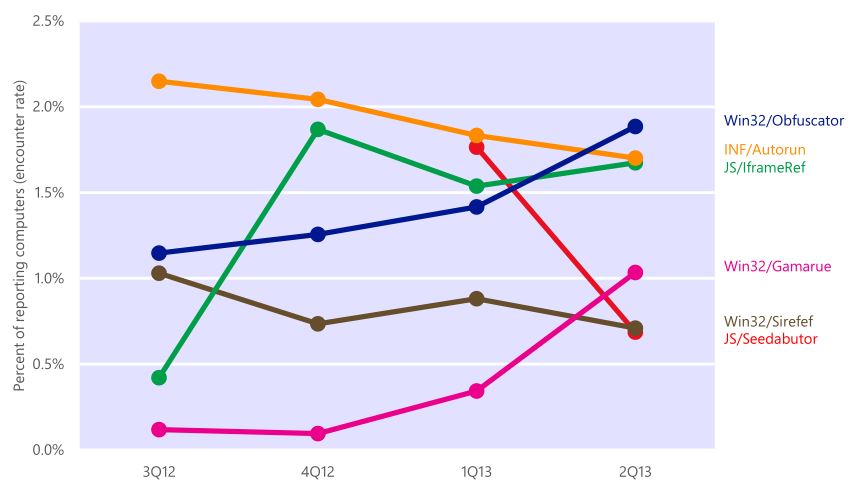

Багато вирусописатели дуже полюбили флеш-носії, так як вони дозволяють легко і швидко заражати комп'ютери і навіть самий елементарний USB-вірус має непогані шанси на успіх. Бум autorun-вірусів, який припав на 2008 рік, через п'ять років не збавляє обертів, більш того, USB-віруси стали ще нахабніше і часом навіть не приховують своєї присутності. І в той же час заражена флешка - це універсальний індикатор грамотності її власника в питанні елементарної ІБ. Наприклад, якщо зібрати десять флешок у різних людей, то напевно у трьох-чотирьох з них будуть на флешках віруси. Якщо через тиждень повторно взяти у цих людей флешки, то у двох-трьох віруси залишаться. Виходячи з цього, можна стверджувати, що на комп'ютерах, з якими працюють з даної флешки, не варто навіть сама елементарна захист або вона з якихось причин відключена або не працює зовсім. Таким чином, навіть якщо поширювати самий пересічний вірус, який успішно детектив усіма антивірусами, тільки серед даної групи людей, то він зможе заразити велику кількість комп'ютерів, перш ніж буде виявлений. А раз ці комп'ютери не мають захисту, то також він довго зможе залишатися працездатним.

На певний комп'ютер, до якого періодично підключають флешки, встановлюємо спеціальну програму , Що працює за наступним алгоритмом. При підключенні черговий флешки програма намагається визначити, чи заражена вона. Так як не можна врахувати все різноманіття USB-вірусів, то має сенс використовувати евристичний підхід визначення зараження на основі наступних критеріїв:

- наявність файлу autorun.inf;

- атрибути файлів RHS;

- малий розмір підозрілого файлу;

- файлова система не NTFS;

- відсутність папки c ім'ям autorun.inf;

- наявність файлів ярликів.

Якщо дана флешка заражена, то програма записує її в базу з серійним номером і хешу підозрілого файлу. Якщо через кілька днів флешка повторно підключається до комп'ютера (а таке відбувається майже завжди) і на ній все так же залишаються підозрілі файли, то проводиться її зараження нашим «вірусом»; якщо ж підозрілого файлу не залишилося, то програма видаляє з бази серійний номер цієї флешки. Коли ж заражається новий комп'ютер , Вірус запам'ятовує серійний номер материнської флешки і ніколи її не заражає і не аналізує, щоб через деякий час не видати себе, якщо власник флешки «порозумнішає».

Для отримання серійного номера напишемо наступну функцію на основі API GetVolumeInformation:

String GetFlashSerial (AnsiString DriveLetter) {DWORD NotUsed; DWORD VolumeFlags; char VolumeInfo; DWORD VolumeSerialNumber; GetVolumeInformation (AnsiString (DriveLetter + ": \\"). C_str (), NULL, sizeof (VolumeInfo), & VolumeSerialNumber, & NotUsed, & VolumeFlags, NULL, 0); String S; return S.sprintf ( "% X", VolumeSerialNumber); }

Треба відзначити, що функція GetFlashSerial отримує не статичний унікальний кодифікатор пристрою, а лише серійний номер тому. Цей номер задається випадковим числом і, як правило, змінюється кожен раз при форматуванні пристрою. У наших же цілях досить тільки серійного номера флешки, так як завдання жорсткої прив'язки не варто, а форматування має на увазі повне знищення інформації, фактично прирівнюючи отформатированную флешку до нової.

Тепер приступимо до реалізації самої евристики.

Bool IsItABadFlash (AnsiString DriveLetter) {DWORD NotUsed; char drive_fat; DWORD VolumeFlags; char VolumeInfo; DWORD VolumeSerialNumber; GetVolumeInformation (AnsiString (DriveLetter + ": \\"). C_str (), NULL, sizeof (VolumeInfo), & VolumeSerialNumber, & NotUsed, & VolumeFlags, drive_fat, sizeof (drive_fat)); bool badflash = false; if ((String (drive_fat)! = "NTFS") && (FileExists (DriveLetter + ": \\ autorun.inf"))) {DWORD dwAttrs; dwAttrs = GetFileAttributes (AnsiString (DriveLetter + ": \ \ autorun.inf"). c_str ()); if ((dwAttrs & FILE_ATTRIBUTE_SYSTEM) && (dwAttrs & FILE_ATTRIBUTE_HIDDEN) && (dwAttrs & FILE_ATTRIBUTE_READONLY)) {badflash = true; }} If (! Badflash) {TSearchRec sr; FindFirst (DriveLetter + ": \\ *. Lnk", faAnyFile, sr); int filep = sr.Name.LastDelimiter ( "."); AnsiString filebez = sr.Name.SubString (1, filep-1); if (DirectoryExists (DriveLetter + ": \\" + filebez)) {DWORD dwAttrs = GetFileAttributes (AnsiString (DriveLetter + ": \\" + filebez) .c_str ()); if ((dwAttrs & FILE_ATTRIBUTE_SYSTEM) && (dwAttrs & FILE_ATTRIBUTE_HIDDEN)) {badflash = true; }}} Return badflash; }

Алгоритм евристичної функції досить простий. Спочатку ми відсіюємо всі пристрої з файлової системою NTFS і ті, які не містять файл autorun.inf. Як правило, всі флешки за замовчуванням йдуть з файлової системою FAT32 (рідше FAT і ще рідше exFAT), проте іноді системні адміністратори або інші співробітники IT-відділу форматують їх в систему NTFS для своїх потреб. «Розумники» нам не потрібні, їх ми відразу виключаємо. Наступним етапом перевіряємо файл autorun.inf на атрибути «прихований» і «системний». Файл autorun.inf може належати і абсолютно законною програмі, але якщо в ньому присутні дані атрибути, то можна з дуже великою ймовірністю стверджувати, що флешка заражена вірусом.

Зараз багато вирусописатели стали рідше використовувати файл autorun.inf для зараження машин. Причин одразу кілька: по-перше, майже всі антивіруси або користувачі відключають опцію автозапуску; по-друге, на комп'ютері може бути кілька вірусів, що використовують однаковий спосіб поширення, і кожен з них перезаписує файл на свій лад. Тому все частіше почав використовуватися спосіб зараження через створення ярликів і приховування оригінальних папок. Щоб не залишити і ці флешки без уваги, ми перевіряємо наявність файлу ярлика і наявність папки з таким же ім'ям в корені томи. Якщо при цьому папка також має атрибути «прихований» і «системний», то помічаємо цю флешку як заражену.

Звичайно, евристика має свої похибки і нюанси, тому є сенс її ретельно опрацювати до конкретного завдання, проте в нашому випадку можна з 100% -й вірогідністю стверджувати її коректність.

Якщо з магічними аналізом флешки все в цілому ясно, то з «зараженням» можливі нюанси. Наприклад, можна просто перезаписати старий вірус нашим без будь-яких поправок в файл autorun.inf, файли, ярлики та інше. Таким чином, наш «вірус» отримає управління на новому комп'ютері, але попередньо краще також зробити стару копію вірусу і зберегти в тому ж каталозі з трохи відрізняється ім'ям. Якщо з якихось причин на іншому комп'ютері буде працювати антивірус, то він виявить старий вірус, видалить його, видасть користувачеві попередження про успішне знищення загрози - і тим самим забезпечить помилкове відчуття безпеки у користувача, а наш «вірус» залишиться непоміченим.

Крім цього, в грудневому випуску «Хакера» ми також писали про уразливість DLL hijacking в різному ПО і про його ефективному застосуванні. Тому якщо передбачається, що на флешках можуть перебувати такі програми, як менеджери паролів або портативні версії різного ПО, то має сенс використовувати дану уразливість і тим самим розширити спектр уражених машин і цінність отриманих даних для пентеста.

До речі, не завжди має сенс вдаватися до зараження флешок. Наприклад, якщо у ІБ-відділу стоїть завдання просто періодичного моніторингу співробітників на наявність «ненадійних людей», то розумніше встановити дану програму на кілька машин і просто записувати серійні номери флешок і час створення шкідливого файлу для збору статистики. Тим самим не потрібно буквальним чином обшукувати всіх співробітників, і при цьому зберігається конфіденційність даних на флешках, а на основі отриманих даних можна судити також про можливе зараження домашніх комп'ютерів користувачів і стану ІБ в цілому. Адже, як ми вже писали раніше, будь-яка система схильна до випадкових факторів і не виключений ризик появи загроз.

Розгорнувши програму у відносно середньої за масштабом мережі, вже через тиждень ми отримали досить красномовні дані. Більше 20% всіх підключених флешок були інфіковані яким-небудь вірусом або трояном, і більше 15% як і раніше залишалися інфікованими під час наступного з'єднання через пару днів. Треба також зазначити, що на багатьох комп'ютерах стояла антивірусний захист, яка періодично виконувала свої обов'язки. Однак то звичне байдужість до вискакує попередження антивіруса, до якого вже давно звикли користувачі при підключенні флешки, не дозволяла їм припустити, що вони мають справу із зовсім іншою загрозою. Помилкове відчуття безпеки дозволяло користувачам без збентеження підключати флешку до різних комп'ютерів , А нашій програмі успішно робити свою справу.

- Встановлюємо нашу програму на комп'ютери в компанії.

- Скануємо підключаються флешки на наявність ознак зараженості.

- «Заражати» флешки користувачів нашим тестовим «вірусом» або переписуємо їх номери для статистики.

- Доповідаємо начальству, караємо користувачів-раздолбаев, тримаємо, нє пущать і забороняємо.

Підводячи риску, можна сказати, що головний недолік цього методу - його невизначеність. Ніхто не знає, коли саме до комп'ютера буде підключена та сама «підходяща» флешка, оскільки це сильно залежить від середовища, в якій розгорнута програма. Однак цей недолік не применшує головної переваги методу. Можна дуже довго залишатися непоміченими і, розчиняючись серед інших загроз, вражати все нові і нові машини повністю в автоматичному режимі . Нескладно помітити, що така методика має певний ефект масштабу. Чим більше співробітників працює в організації і чим різноманітніше внутрішні комунікації, тим більший буде результат. Хоча цей підхід буде відмінно працювати в структурі абсолютно будь-якого масштабу, адже його основне завдання зводиться до масового ураження системи, а до цільового удару по самому слабкій ланці - людині. ] [

14. Влас | 2015-11-10

Дякуємо. Пізнавальна для мене інформація.

13. Борис | 2014-04-24

Зараз всі нормальні комерційні антивіруси вже так-сяк навчилися блокувати заразу, яка прописує себе в корінь флешки через Авторан файли.

Але так і вирусописатели придумали нові способи зараження носіїв з метою нашкодити їх власникам, і антивірусні компанії знову відстають в цій боротьбі.

12. Admin | 2010-11-11

Відображення прихованих файлів в Тотал командер можна включити тут

МЕНЮ - Configuration - Options - Display - Show hidden / system files

Прошу вибачення, у мене не русифікована версія. Думаю за змістом цю настройку знайде будь-хто.

---

Про видалення хитрих вірусів:

Є деякі AUTORUN віруси, які запускаються від імені системи. У цьому випадку вони будуть запускатися з системними правами, і що найнеприємніше, навіть в безпечному режимі.

Я зустрічав кілька вірусів, які використовують для автозапуску Winlogon з наступного розділу реєстру

Правильний ключ повинен посилатися на файл

Але вірус зазвичай підміняє цей ключ, наприклад, так

C: \ WINDOWS \ userinit32.exe

Де userinit32.exe - вірус, який запускається першим, а потім вже запускає справжній userinit.exe.

Природно userinit32.exe швидше за все контролює цю гілку реєстру і не дасть її змінити.

Вбити userinit32.exe в диспетчері завдань теж не вийти. Вірус, створює процес клон, який перевіряє, чи запущений userinit32.exe, а сам userinit32.exe перевіряє наявність клону в пам'яті. На жаль, диспетчер задач не має можливості вбити два процеси одночасно. А вбити їх окремо не можна. Так як залишився тут же запустить свою копію. Такий ось замкнуте коло.

Але вихід є! Треба зайти в систему під правами адміністратора (зазвичай під ним все сидять, від сюди і проблеми з вірусами).

Запустити редактор реєстру (Пуск - виконати - regedit.exe), знайти гілку

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon

На гілки Winlogon тиснемо правою кнопкою миші - дозволу. Прибираємо, все галочки крім пункту - ЧИТАННЯ для SYSTEM - цим ми забороняємо системі доступ до зміни цього розділу, адже вірус має привілеї системного процесу.

Потім потрібно створити в системі нового користувача обов'язково з обмеженими правами.

Пуск - Панель управління - управління користувачами.

Потім треба вийти з облікового запису адміністратора.

Пуск - Вихід із системи.

Входимо в раніше створену вами запис з обмеженими правами.

Запускаємо редактор реєстру з правами адміністратора.

C: \ WINDOWS \ regedit.exe - Права кнопка миші - запустити від імені адміністратора

Тепер в редакторі реєстру міняємо значення ключа

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \ Userinit

на

C: \ WINDOWS \ system32 \ userinit.exe

Усе!!! У вірусу буде прав на те, щоб змінити цей ключ! СИСТЕМІ доступ на запис заборонений, а адмінських прав в цій учетке у Вірусу немає!

Потім потрібно буде перезавантажитися і видалити з системи файл, на який раніше посилався ключ

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \ Userinit

У нашому прикладі це

C: \ WINDOWS \ userinit32.exe

Таким способом мною було видалено кілька шкідливих вірусів.

Все написане тут вірно для ОС ХР, в Віста або WIN 7, можуть бути деякі відмінності, але принцип той же.

Все це написано для досвідчених користувачів !!! Якщо ви нічого не зрозуміли, не розумієте різниці між правами адміністратора і обмеженим користувачем , Не намагайтеся нічого міняти в системі самостійно. Якщо ви видалите помилково справжній файл userinit.exe, або невірно відновите його ключ, то не зможете увійти в систему. Я не несу відповідальність за ваші дії.

11. Vania | 2010-11-09

Спасибі за корисний матеріал. Є пара питань.

1 - Не можу налаштувати в Тотал командер відображення прихованих файлів, адже як я зрозумів, за замовчуванням Тотал Коммандер теж не відображає системних прихованих файлів, щоб чайники куди не треба НЕ залізли.

2 - перезавантажити, зайшов в безпеки режимі, але Autorun все одно з'являється на флешці. Чому? У зазначених вами ключах реєстру нічого підозрілого не знайшов.

9. Вєрка | 2010-05-11

Допоможіть, не можу очистити флешку від вірусу. Видаляю autorun файли з флешки а вони знову з'являються.

відповідь:

Поки ви не знайдете вірус на комп'ютері, і не видалите його з системи, флешку чистити марно. Вона буде заразаться знову і знову.

8. Кирил | 2009-07-05

Те, що в винде є пролом під назвою автозавантаження це зрозуміло. Те що досвідчений користувач зможе відключити автозапуск помінявши пару параметрів в реєст це теж зрозуміло.

Те що файл Autorun.inf використовується нормальними виробниками ПО для запуску оболонок інсталаторов програм, що безсумнівно полегшує життя чайникам, це теж зрозуміло.

Але мені незрозуміло інше! Чому винда дозволяє обробляти приховані файли Autorun.inf, але ж вірус завжди створює ПРИХОВАНИЙ файл Autorun.inf який в провіднику виндовс непомітний !? Адже перевірити атрибути файлу просто як два байти переслати, і легальні виробники ПЗ ніколи цей файл приховувати не будуть! Отже якщо файл прихований - це 100% вірус.

Альо виндовс ладно, но антівірусі мене дівують. Це ж комерційні проекти! Це їх хліб! Аджея по суті це їх обов'язок ловити віруси, аж ні, підозрілі АВТОРАЙ багатьма антівірусамі ігноруються! Ну невже не можна хоча б вивести вікно попередження Autorun.inf з атрибутами прихований / нормальний, намагається провести запуск файлу Virus.exe Щось на зразок проактивного захисту?

Адже флешовие віруси - це Бічь корпоративних мереж, офісів і т.д. А адже саме за рахунок таких платоспроможних користувачів і тримається ринок платного ПО.

Дозволити? Та ні? І всі справи! Адже реалізувати таку перевірку елементарно, тим більше в антивирусах вже все для цього є, я маю на увазі повний конроль за файлової системою.

Все просто, але віз і нині там.

7. Arctik.by [E-Mail] | 2009-06-08

а ось таке питання:

не включається опція «відображати приховані системні файли », Виходить ніби як цей вірус, АЛЕ

в корені дисків немає Autorun.inf

підкажіть що робити?

відповідь:

Звідки ви знаєте є він чи ні, якщо у вас ця опція вимкнена? Дивитися треба в тотал командер, або FAR менеджері.

6. Ніна | 2009-04-29

Як мені позбудеться від вірусу на флешці. Нічого не розумію. Видаляю, чищу, обновляю антивірус, а вірус на флешці все одно з'являється.

Що б не спрацьовував автозапуск (якщо він не відключений), треба при відкритті диска або флешки тримати клавішу Shift

Вобщето клавішу Shift треба натискати не тоді, коли ви флешку або диск відкриваєте, а тоді коли вставляєте їх у USB порт (Для флешки) і в CD ROM для (дисків), Авторан то спрацьовує не при відкритті, а при підключенні пристрою до комп'ютера, тобто при відкритті авторан вже спрацює давно.

2. Boris | 2008-08-17

нарешті прочитавши статейку зміг зрозуміти як видалити цю гидоту, спасибі за статтю. тепер не боюся втавлять свою флешку на чужих компах.

1. Сергій | 2008-08-07

Що б не спрацьовував автозапуск (якщо він не відключений), треба при відкритті диска або флешки тримати клавішу Shift

Захист комп'ютера від вірусів, хробаків, троянів, потенційно небезпечних загроз забезпечують спеціально розроблені і створені для цього програми - антивіруси. В даний час налічується більше десятка подібних додатків. Серед них найбільш популярними є антивірус Касперського, DrWeb, Avast, Avira AntiVir Personal, McAfee Security Scan Plus, Trend Micro Titanium Antivirus, AVG Free, Panda ActiveScan, Nod32 і інші. Також є спеціальні онлайн-сервіси, що дозволяють виконувати перевірку в режимі реального часу безкоштовно і без установки спеціальних програм.

Пошук вірусів: план дій

Виконати перевірку комп'ютера або флешки за допомогою McAfee Security Scan Plus можна тільки при наявності інтернету. Щоб запустити сканер, необхідно клікнути по ярлику на робочому столі (як правило, він встановлюється автоматично в процесі установки програми) і підключити модем. Якщо з'єднання не встановлено, і на робочому столі з'являється вікно повідомлення, яке повідомить про помилку, для її усунення досить підключити інтернет і натиснути кнопку «Повторити». Іноді може знадобитися повторити операцію трохи пізніше.

Корисно час від часу завантажувати з офіційних сайтів антівірусніх програм спеціальні утиліти для додаткової перевірки флешки на наявність троянів, хробаків, руткітів і інших шкідливих додатків.

Якщо на вашому комп'ютері встановлена одна з версій антивірусного додатки Avast, неважливо, використовуєте ви безкоштовну програму для домашнього використання або ліцензійну, доповнену низкою корисних і необхідних функцій і можливостей, через usb-роз'єм підключіть до комп'ютера флешку, відкрийте розділ «Мій комп'ютер», знайдіть пристрій, який потрібно перевірити на наявність вірусів, клікніть по ньому правою кнопкою миші і в випадаючому вікні виберіть пункт «Сканувати». Запустіть сканування. Під час перевірки ви можете управляти її процесом. Для цього достатньо скористатися кнопками «Стоп», «Пауза», «Відновити».

Якщо флешка виявиться чистою, після перевірки з'явиться повідомлення про те, що загроз на носії не виявлено. У разі знаходження вірусів в спеціальній таблиці будуть представлені заражені файли, їх місце розташування, ступінь ризику кожного документа. Тут же програма запропонує їх або лікувати, або видалити. Також ви можете переміщати небезпечні файли в карантин. До невиліковним файлів рекомендується застосовувати процедуру видалення.

Для пошуку вірусів на флешці можна також скористатися програмами і утилітами «Пильне око», Анти-ауторан, Antirun 2.7 і іншими.

Аналогічно здійснюється перевірка флеш-носіїв при використанні інших антивірусів. Як правило, всі вони, на перший погляд, працюють однотипно: виділяєте об'єкт для перевірки (флешку), клікаєте правою кнопкою мишки, вибираєте пункт «Сканувати», «Перевірити» (в залежності від програми даний пункт може трохи відрізнятися) і чекаєте закінчення процесу .

Деякі антивіруси активуються при підключенні флешки до комп'ютера. В цьому випадку дуже зручний USB dick Security, що дозволяє перевірити знімний носій відразу ж після запуску. При цьому програма все зробить сама, перевіривши, чи є вірус в автозапуску. При виявленні загрози її буде запропоновано видалити.

Ця замітка стосується тільки тих, кому знайома проблема чужих флешок, які не хочеться підключати до свого комп'ютера, щоб не заразити його вірусами. Мова тут йде тільки про роботу в одній з найбільш распростанённих операційних систем - в Windows. Останній рік ця лазівка від Microsoft стала дуже активно використовуватися творцями вірусів, тому озброїтися необхідно.

Взагалі, масштаб біди величезний:

Майже у всіх фото-лабораторіях (куди приносиш свої цифрові фотографії на друк) комп'ютери заражені вірусами. Здавалося б, немає нічого простішого - скопіювати файли фотографій з флешки на комп'ютер, але не тут-то було! Повернувшись додому після такої процедури, людина майже напевно знайде на своєму флеш-модулі файл autorun.inf, що викликає запуск тіла вірусу на домашньому комп'ютері .

Якщо друкувати документи треба рідко, то нормально не мати вдома принтера. Відповідно, якщо раптом щось хочеться надрукувати, доводиться йти в який-небудь "принт-сервіс", неодмінно заражає флешку вірусами.

На конференціях учасники часто приходять не зі своїм ноутбуком (щоб підключити його до проектора), а зі своїм флеш-носієм (щоб увіткнути його в громадський комп'ютер). В результаті, як тільки прийшов перший чоловік із зараженою флешкою, так всі інші учасники отримують собі цю ж заразу.

За останній рік частка таких вірусів піднялася з 2 до 10 відсотків, тому додаткові дії по захисту від цієї уразливості дуже актуальні.

Якщо вам знайомі ці складності, то ця стаття для вас. Перш за все, коротко поясню, як працює це неподобство. За замовчуванням, якщо в корені пристрою лежить файл autorun.inf, то Windows його прочитує, щоб дізнатися, який файл треба відразу запустити. Іншими словами, якщо флешку вже встромляли в заражений комп'ютер, то на ній майже напевно є тіло вірусу і запис у файлі autorun.inf про те, що це тіло треба запустити. Тобто для зараження іншої машини досить просто підключити до неї цю флешку.

Ну і наостанок я поясню, чому користуюся саме цим рішенням проблеми з флешками - TweakUI пропонує ряд інших цікавих надбудов, які мені зручні:

1. Можна прибрати зайві пункти з меню "Пуск", додавши потрібні, при цьому відключивши зайві візуальні ефекти - все стає швидше і зручніше,

2. У діалогах "Відкрити ..." і "Зберегти ..." можна прописати свої "швидкі" каталоги, щоб мати миттєвий доступ в них, що дуже збільшує швидкість роботи з файлами в багатьох прокладених,

3. Дуже важлива річ - можливість налаштувати швидкість відкриття меню (за замовчуванням, меню чекає 0.4 секунди, що дуже довго, якщо треба залізти кудись глибоко). Прискоривши це в 10 разів, можна заощадити трохи часу і багато нервів,

4. Автоматичний вхід в систему (зручно на домашньому комп'ютері, якщо немає причини щоразу вводити ім'я і пароль) - цілком безпечно, якщо впевнений, що вдома не бувають сторонні люди,

5. X-Mouse - перемикання мишею між вікнами без кліків. Тобто активним стає то вікно, на яке навів миша, навіть якщо нічого не натиснув - фішка на любителя (запозичена з

Завжди актуальна тема - віруси на USB флешці . Як з цим боротися і як захиститися?

Віруси, які заражають флешки, часто виявляються "авторанамі", які заражають комп'ютер відразу після відкриття інфікованої флешки (auto (авто) - автоматично, run (ран) - "запуск"). Більш докладно можете почитати в статті, до речі, в ній же описано багато чого про те, як видалити вірус і захистити флешку.

У цій же статті я хочу трохи іншим шляхом піти, головним чином через програму.

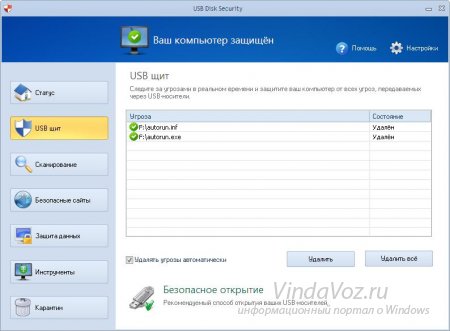

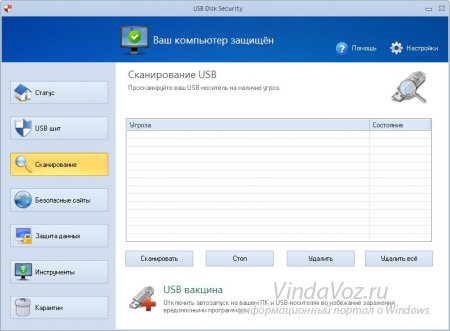

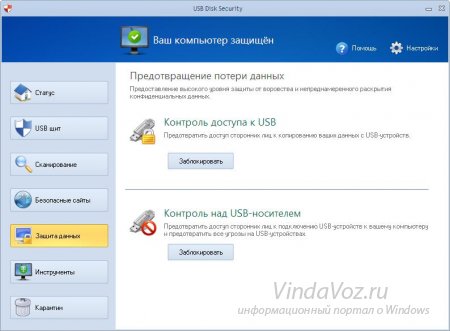

Існує безкоштовна русифікована програма, під назвою USB Disk Security

Її головне завдання - сканувати флешку на наявність вірусів і оповіщати про результати.

У разі якщо флешка чиста, то в правому нижньому кутку з'явиться таке віконце

і при натисканні Безпечне відкриття можна відразу ж її відкрити.

Якщо ж флешка заражена, то вийде вікно програми з оповіщенням

Крім основних обов'язків програма має такі "плюшки" як, сканування USB без автозапуску:

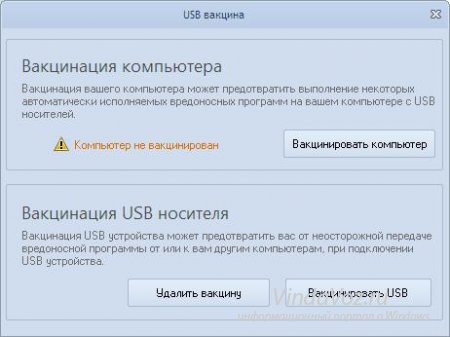

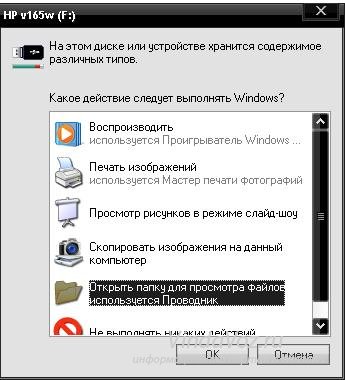

"Вакцинація" флешок і відключити автозапуск флешок на Вашому комп'ютері. Своєрідна "Захист від дурня". Адже більшість користувачів вже автоматично чекають коли, після приєднання флешки до комп'ютера, з'явиться віконце, де можна відкрити відразу флешку.

З одного боку зручно - не потрібно лізти в Мій комп'ютер і звідти відкривати, а з іншого - цей спосіб ну просто обожнюють віруси щоб відразу заразити комп'ютер.

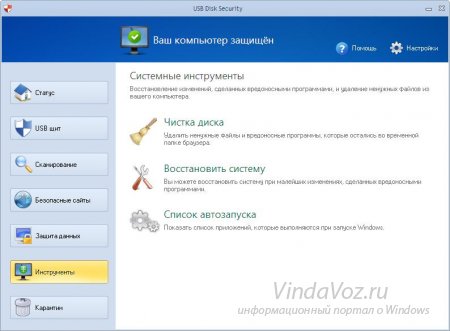

Можна відновити систему, якщо після лікування або видалення вірусів, вони пошкодили її і Windows стала функціонувати належним чином або завантажуватися:

Можна поставити пароль на флешку або захистити її від запису на іншому комп'ютері. Теж своєрідний захист, якщо Ви віддаєте флешку щоб з неї щось скопіювали, але не записали.

Або ж можна переглянути автозапуск програм, щоб видалити їх звідти. Теж додаткова примочка.

Загалом хороша і потрібна програма , Яка виправдовує своє призначення.

Я їй користуюся вже близько півроку. Почав після того, як схожа утиліта від Касперського (в одній зі статей я вже писав про цю компанію) стала набридати тим, що тупо висить в системі і лише показує що знаходить, але не видаляє. Ця ж програма мене дуже влаштовує.

Єдиний недолік - іноді при приєднанні USB накопичувача не вказує результату сканування. Точніше вона показує, але не поверх всіх вікон. Тому часом доводиться все згортати в пошуках віконця.

Ну і наостанок - маленька хитрість.

Я настійно не рекомендую відкривати флешки (особливо якщо Вам здається що там вірус) через Мій комп'ютер або за допомогою вікна, що з'явилося

краще скористатися сторонніми програмами файл-менеджерами, наприклад Total Commander . Вони не дадуть автоматично запуститися вірусу (якщо він є), а так само можуть Вам і показати його.

Якщо у Вас немає файл-менеджера, то обов'язково є (добре підходить Win RAR), який теж непогано може відкривати флешки, при цьому абсолютно ніколи не запустить віруси, а Ви зможете побачити всі приховані файли і папки, які Вам не потрібні і видалити їх .

Виходячи з вищенаведеного, у декого може виникнути резонне питання: Як визначити вірус на флешці?

Припустимо, Ви відкрили флешку за допомогою архіватора або файл-менеджера і побачили вміст.

Якщо це Ваша флешка, то тут трохи простіше, але навіть якщо чужа, то теж досить просто.

Загалом якщо є вірус на флешці, то потрібно звернути увагу на такому порядку (особисто я так роблю, Ви можете по іншому):

1) на всі файли і папки з "ненормальним" назвою / ім'ям. Це можуть бути навіть gjsd.kjd або hngsdh.exe або ще якась нісенітниця. І Autoran теж відноситься до такого числа.

2) на всі захищені і приховані файли і папки. Зазвичай ніхто на флешці так не приховує папки і файли. В Total Commander Podarock Edition зручно це бачити - там вони позначаються різними кольорами.

3) на всі інші сторонні папки і файли, які Вам здаються підозрілими. Але це вже для тих, хто розуміє що робить або ж якщо це Ваша флешка і Ви знаєте кожну папки і файл "в обличчя".

Ну і під кінець - ніколи не намагайтеся відкрити незнайомий файл на флешці навіть з цікавості!

ps Вірус на флешці - це не така велика проблема і його можна запросто видалити і побачити і знешкодити навіть без допомоги програм. Не забувайте про статтю, яку я згадав вище.

Фактично завдання зводиться до того, щоб знайти людину, яка забиває на безпеку, і чому б не використати для цього флешки?Чому?

Exe Щось на зразок проактивного захисту?

Дозволити?

Та ні?

Як з цим боротися і як захиститися?