Шкідливі програми для альтернативних ОС

- Як все починалося

- шкідлива монополія

- Поточна ситуація

- Нові «друзі» OS X

- Немає приводу для паніки

- захист бізнесу

- Проксі-захисник

- Захист поштового трафіку

- Захист файлових серверів

- Мінливий мережевий ландшафт

Хоча Windows поширена повсюдно, існує безліч альтернативних операційних систем для корпоративних і домашніх користувачів, і їх популярність набирає обертів. Однак на перевірку виявляється, що альтернативні ОС не настільки безпечні, як багато хто вважає.

Читачі спеціалізованих інтернет-видань та відвідувачі IT-форумів знають: як тільки з'являється повідомлення про новий троянця, відразу лунають голоси: «Linux таке не загрожує»! Слід визнати, що в 99% випадків це справедливо: переважна більшість шкідливих програм, виявлених на сьогоднішній день (більше 2 млн), розраховані на ОС Windows. На цьому тлі Linux, для якої поки виявлено всього 1 898 шкідливих програм, виглядає відносно безпечним середовищем. Що стосується OS X (операційної системи Apple) - для неї на сьогоднішній день виявлено всього 48 зловредів.

Як все починалося

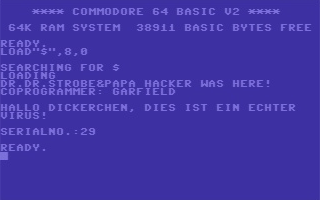

На початку 1970-х років - задовго до появи компанії Microsoft - був створений вірус Creeper, який заражав комп'ютери, які працювали під управлінням ОС TENEX. Можна сказати, що цей вірус випередив свій час, оскільки він поширювався через ARPANET - попередник сьогоднішнього інтернету. У 1975 році на зміну Creeper прийшов вірус Pervade, написаний для UNIVAC-систем і призначений для поширення гри Animal. Нарешті, в 1982 році настала черга Apple, чиї користувачі зіткнулися з вірусом Elk Cloner, написаним Річем Скрента (Rich Skrenta). Цей вірус поширювався за допомогою дискет і викликав відмова системи. Через чотири роки постраждали користувачі C64: вірус під назвою BHP (як вважають, створений німецькою групою хакерів Bayerische Hacker Post) викликав мерехтіння екрану, на якому при цьому з'являлося наступне повідомлення: «HALLO DICKERCHEN, DIES IST EIN ECHTER VIRUS!» ( «Привіт, товстун, це справжній вірус! »). За текстовим привітанням слідував серійний номер, який збільшувався на одиницю з кожним новим зараженим комп'ютером. Вірус також перехоплював переривання, що дозволяло йому пережити перезавантаження системи.

Рис.1. Старі добрі часи ... повідомлення від вірусу BHP

Перша шкідлива програма для MS-DOS з'явилися в 1986 році. На щастя, код завантажувального вірусу Brain містив імена, адреси і телефони його авторів. Спочатку брати Амжад і Басить Фарук Алві (Amjad and Basit Farooq Alvi) стверджували, що створили вірус з метою оцінити рівень комп'ютерного піратства в Індії. Однак згодом вірусописьменниками довелося визнати, що вони втратили контроль над своїм експериментом.

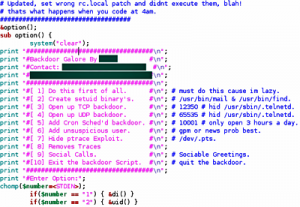

Мал. 2. Шелл-код в Backdoor.UNIX.Galore.11

У наступні роки було написано безліч вірусів, і незабаром виявилося, що вони існують практично для всіх операційних систем. Так, для Commodore Amiga було створено понад 190 шкідливих програм. Для Atari ST було написано два десятка зловредів, в тому числі вірус C't ( http://www.stcarchiv.de/am88/06_viren.php ), Який був опублікований в журналі C't у вигляді тексту на асемблері, так що читачі могли самостійно його відтворити. Цей приклад добре ілюструє спокійне ставлення до комп'ютерних вірусів, характерне для того часу.

шкідлива монополія

Епоха розквіту вірусів, хробаків і інших зловредів настала, коли особисті комп'ютери користувачів отримали доступ до всесвітньої павутини. До цього шкідливий код міг поширюватися тільки через дискети; з появою інтернету шкідливі програми - такі як Melissa і ILOVEYOU - отримали можливість за лічені хвилини обігнути всю земну кулю. Іншим важливим фактором стала уніфікація платформ: шкідливі програми, поширювані через електронну пошту, змогли повністю реалізувати свій потенціал (і стати значною загрозою для інтернет-користувачів) тільки після того, як Windows і Outlook зайняли провідні позиції на ринку програмного забезпечення. Широкий набір ОС, типовий для сектора домашніх користувачів в 1980-і роки, змінився переважанням MS-DOS і Windows. Крім того, поява інтернету привело до того, що шкідливі програми отримали можливість підтримувати зв'язок зі своїми творцями.

Раніше поширення вірусів і черв'яків було справою випадку, і їх творці не могли управляти цим процесом. Завдяки інтернету з'явилася можливість красти дані з комп'ютера-жертви або передавати команди шкідливу програму, що знаходиться на віддаленому жорсткому диску. Це створило ідеальні умови для організації DDoS-атак і масових спам-розсилок, а також подарувало кіберзлочинцям відмінну можливість заробляти гроші, поширюючи шкідливі програми. Природно, зловмисники зацікавлені в тому, щоб створене ними шкідливе ПО заразило якомога більше число комп'ютерів. Саме тому мільйони троянців, щодня розсилаються по електронній пошті, розраховані на користувачів Windows - шкідливий код для BeOS або Plan 9 не дозволив би кіберзлочинцям домогтися бажаного ефекту. Таким чином, чи є альтернативні операційні системи більш безпечними, ніж Windows XP - питання спірне. Навіть якщо припустити існування операційної системи, яку абсолютно неможливо зламати, на жорсткому диску користувача завжди знайдеться більш ніж достатньо додатків, уразливості в яких можуть бути використані для атаки.

Поточна ситуація

Через свою лідируючої позиції на ринку платформа Windows стала стандартною мішенню для шкідливого ПЗ. Для Windows пишеться на порядок більше зловредів, ніж для інших ОС. Типи шкідливих програм, що створюються для Windows і для інших платформ, також сильно відрізняються один від одного. Фактично, можна сказати, що шкідливе ПО розділилося на дві частини: програми для Windows - і для інших ОС.

операційні

системи Всього Backdoors,

Hacktools,

Exploits &

Rootkits Віруси і

черви Трояни Linux 1898 942 (50%) 136 (7%) 88 (5%) FreeBSD 43 33 (77%) 10 (23%) 0 (0%) Sun Solaris 119 99 (83%) 17 (15%) 3 (2%) Unix 212 76 (36%) 118 (56%) 3 (1%) OSX 48 14 (29%) 9 (19%) 11 (23%) Windows 2247659 501515 (22%) 40188 (2%) 1232798 (55%)

Мал. 3. В той час як користувачів Windows атакують троянці, інші

операційні системи піддаються нападам хробаків і руткітів.

Шкідливі програми, що розробляються для Windows, найчастіше розраховані на те, щоб захопити контроль над комп'ютером-жертвою, а потім використовувати останній для проведення DDoS-атак і розсилки спаму. Крім того, зловмисники намагаються по можливості задіяти мережного хробака, щоб заразити якомога більше комп'ютерів. Навіть якщо користувач дізнається про те, що його комп'ютер заражений, для кіберзлочинців це не стане катастрофою: сучасні ботнети настільки великі (наприклад, згідно з оцінками фахівців, до складу ботнету Kido / Conficker входить кілька мільйонів комп'ютерів), що втрата однієї зомбі-машини не позначається на їх ефективності.

Шкідливі програми для Unix-подібних систем мають зовсім інші цілі. Вони залишаються непоміченими і крадуть дані про кредитні картки з інтернет-магазинів або паролі користувачів. Найчастіше для атаки використовуються не троянці, а відомі уразливості серверних сервісів.

Нові «друзі» OS X

До жовтня 2007 року шкідливих програм для OS X, операційної системи Apple, було дуже мало. Два експлойта, чотири хробака, один вірус і один руткит - всі вони були створені скоріше «в наукових цілях» і не принесли авторам значного прибутку. Однак ця ситуація відразу змінилася з появою OSX.RSPluga.A - першого троянця для OS X. Як вже зазначалося вище, спам-розсилка троянців користувачам ОС, відмінних від Windows, не має великого сенсу. Судячи з усього, творці OSX.RSPluga.A це добре розуміли, і тому пішли іншим шляхом: вони розрекламували на форумах користувачів Mac якийсь «порносайт», на якому при спробі переглянути відеоролики з'являлося повідомлення з вимогою встановити кодек і, природно, пропозицію негайно його завантажити. В процесі установки «кодека» користувачі Mac, які опинилися не менш довірливими, ніж користувачі Windows, необачно вводили пароль адміністратора. OSX.RSPluga.A потім маніпулював DNS-записами на їх комп'ютерах таким чином, що багато веб-адреси, включаючи адреси кількох банків, а також платіжних систем eBay and PayPal, оброблялися невірно, і жертви троянця потрапляли на фішингові сайти.

В середині січня 2008 року фінська антивірусна компанія F-Secure повідомила про перший фальшивому антивірусі для Mac. Ця безкоштовна програма повідомляла про виявлення декількох шкідливих програм на комп'ютерах, які насправді не були заражені. Щоб видалити «виявлені» зловредів, користувачам пропонувалося придбати повну версію продукту. Для Windows такий вид шахрайства далеко не новий - тепер кіберзлочинці вирішили перевірити, наскільки довірливі користувачі Mac.

Немає приводу для паніки

Читач може запитати: а чи варто взагалі хвилюватися? Як показують цифри, в порівнянні з Windows-системами будь-яка альтернативна ОС - це тиха гавань. Однак не слід спокушатися: троянцям не потрібні права адміністратора, щоб красти дані або з'єднуватися зі своїм сервером через 80-й порт. Linux-подібні системи стають все більш популярними, і їх користувачам слід бути готовими до нових загроз.

В кінцевому підсумку, найсерйознішу загрозу безпеці системи представляє віра в те, що вона є невразливою. У наші дні навіть продаються в дисконтних магазинах комп'ютери мають встановлену антивірусний захист. Проте багато користувачів Linux відмовляються встановлювати навіть безкоштовні антивірусні аналізатори начебто ClamAV, стверджуючи, що вони їм просто не потрібні. Крім того, є високопродуктивні рішення з відкритим вихідним кодом, в яких використані такі технології, як SELinux і AppArmor, а також системи виявлення вторгнень. Ті, хто не використовують ці рішення (вважаючи, що вони не потрібні, або не бажаючи витрачати сили і ресурси на їх установку), ймовірно, залишаться в невіданні, коли їх комп'ютер буде захоплений злочинцем, рухомим жагою наживи.

захист бізнесу

Комерційні підприємства не можуть дозволити собі таку розкіш, як міф про власну безпеку. Будь-сервер вимагає антивірусного захисту - хоча б для того, щоб забезпечити безпеку численних Windows-користувачів мережі.

Щоб зупинити атаку на рівні шлюзу, слід потурбуватися про мережевих екранах, системах виявлення та запобігання вторгнень. Незалежно від того, чи встановлені серверні системи або виділені сервери, при атаці на шлюз Linux / Unix-подібні системи часто виступають в якості першої лінії захисту для внутрішньої мережі. Правильно налаштований мережевий екран, на додаток до визначення доступних сервісів і забезпечення першої лінії захисту від хакерських атак, може також запобігати поширенню саморозмножуються шкідливих програм (хробаків) через мережеві з'єднання. Наприклад, щоб захистити мережу від хробака Lovesan.a, досить заблокувати TCP-порти 135 і 4444.

Мережевий екран також може бути використаний для мінімізації завданих збитків. Якщо в мережі є заражені комп'ютери, блокування портів запобігає встановлення зараженими машинами з'єднань з іншими комп'ютерами, і таким чином захищає систему від зловредів. Щоб звести до мінімуму загальний ризик зараження, при налаштуванні мережевого екрану слід передбачити різноманітні шляхи зараження і способи атак і чітко визначити, які сервіси і порти будуть вважатися довіреними.

Однак спритні програмісти знайшли способи обійти подібну просту захист. Наприклад, можна обмінюватися пакетами, використовуючи тунелювання і довірені сервіси, такі як DNS і HTTP. З цієї причини додаткові інтелектуальні модулі на кшталт систем виявлення і попередження вторгнень, а також мережеві екрани рівня додатків служать корисним доповненням до класичних мережевим екранам.

Проксі-захисник

Ще одним способом захисту є установка проксі-сервера, що позбавляє користувачів мережі прямого доступу в інтернет. Наявність проксі-сервера не тільки скорочує обсяг трафіку, а й підвищує рівень безпеки підприємства, оскільки значна частина шкідливого ПО поширюється через заражені веб-сайти. Найчастіше в Linux / Unix-мережах використовується проксі-сервер Squid, який пропонує власний виділений інтерфейс ICAP (Internet Content Adaption Protocol, RFC 3507). При цьому запити користувачів обробляються з використанням технології RESPMOD (аналізує об'єкти, запитувані веб-серверами) і REQMOD (сканує об'єкти, що відправляються на веб-сервери). Часто для сканування HTTP- і FTP-трафіку встановлюються вищі ( «батьківські») проксі-сервери, такі як HAVP ( http://www.server-side.de ). Також популярні так звані «прозорі» проксі-сервери, які легко інтегруються в мережу. Вони встановлюються перед шлюзом (мережевим екраном) і не вимагають настройки клієнта (браузера). Технічно таке рішення можна реалізувати, наприклад, підключенням сервера за типом «міст», з якого проксі-сервер передає запити на контент-фільтр. Або проксі-сервер може отримувати HTTP-запити, перенаправляти з мережевого екрану, встановленого на виділеному сервері; в невеликих мережах проксі-сервер може бути вбудований безпосередньо в мережевий екран (TransProxy http://transproxy.sourceforge.net ). Обидві можливості досить легко здійснити за допомогою стандартних інструментів Linux / Unix.

Звичайно, проксі-сервери не в змозі гарантувати абсолютний захист. Навіть найкращий антивірус не може відкрити файли, захищені паролем. Можливості проксі-технологій також обмежені, коли справа стосується зашифрованих VPN-з'єднань.

Захист поштового трафіку

Поштові повідомлення залишаються одним з основних шляхів поширення шкідливих програм. У великих мережах з великою кількістю користувачів виділений поштовий шлюз розміщується перед поштовим сервером (Exchange, Lotus Domino і ін.). Також використовуються Linux, Unix (Solaris) або похідні (* BSD) системи з MTA (Mail Transfer Agents - поштовими транспортними агентами), такими як postfix, exim, qmail або sendmail. Вони мають власні інтерфейси фільтрації для вірусних сканерів і спам-фільтрів. Найбільш поширений так званий «подвійний MTA», коли кожен лист приходить на MTA двічі: спочатку з віддаленого комп'ютера, потім лист відправляється на контент-фільтр для обробки, після чого знову повертається на MTA.

Sendmail також пропонує API-інтерфейс (Milter API), що передбачає установку фільтра, що складається з декількох вірусних сканерів і спам-фільтрів (зазвичай двох-трьох вірусних сканерів і двох спам-фільтрів), перевіряючих поштовий трафік. Перевага такої конфігурації полягає в тому, що вірусний сканер може бути встановлений на виділеній машині, що знижує навантаження на поштовий шлюз. У таку систему легко інтегруються відмовостійкі рішення - наприклад, кластерний MTA та кластерний контент-фільтр. Також досить часто використовуються повністю інтегровані кластерні і відмовостійкі рішення, що представляють собою MTA та контент-фільтр, реалізовані в одній системі. Внутрішні поштові сервери виграють від присутності фільтр-систем, встановлених перед ними, оскільки це дозволяє економити ресурси, що витрачаються на сканування пошти і зберігання листів зі зловредів і спамом, а також на обробку поштового трафіку при великому обсязі останнього. З цієї причини невеликим компаніям також варто задуматися про установку подібних систем. Деякі виробники пропонують готові рішення, які відрізняються простотою управління.

Захист файлових серверів

Дані, що зберігаються в електронному вигляді, часто представляють велику цінність для компанії, будь то виробничі плани, складські реєстри і т.д. Особисті дані або інформація, яка потребує особливого захисту (списки співробітників, резюме здобувачів, фінансові документи тощо) часто зберігаються на файлових серверах, які повинні бути надійно захищені в цілях запобігання крадіжки даних, їх зміни або шпигунства.

У багатьох мережах поряд з Windows-серверами використовуються альтернативні системи з Samba-сервісами. У таких випадках інтеграція здійснюється за допомогою модуля VFS (virtual file system), який перенаправляє потік даних на вірусний сканер. У цьому випадку дані скануються «на льоту», тобто при читанні або запису.

Для деяких альтернативних систем також існують модулі ядра (Linux, FreeBSD), які захищають не тільки сам Samba-сервіс, але і всі об'єкти в системі. Такі модулі існують для NFS, а також для FTP- і веб-серверів. Недолік подібних рішень полягає в тому, що необхідно заздалегідь переконатися в підтримці нового ядра модулями, а після поновлення ядра модулі доводиться перекомпілювати.

Сервери під керування альтернативних ОС вельми Популярні. Поставки AS / 400, Solaris, HP-US, IRIX и AIX та ін. Включаються в собі все, починаючі від файлових систем и систем баз Даних до спеціальніх галузевих програм и програм для управління фінансами. Труднощі в поиска відповідного захисних решение обумовлені НЕ только Вибори Платформи операційної системи, но и різноманітністю процесорніх архітектур (SPARC, PPC, Itanium, Alpha, MIPS, PA-RISC - на додаток до Intel). Если захисне решение для конкретної системи Полтава, ее слід ізолюваті від решті мережі, щоб звесті до мінімуму ризики зараження. Для цього можна використовувати розділені мережі з виділеними мережевими екранами, обмеження доступу або системи виявлення та запобігання вторгнень (IPS і IDC).

Мінливий мережевий ландшафт

99% всіх клієнтських мереж складаються з комп'ютерів, що працюють під управлінням Windows. Проте, робочі станції під управлінням Linux, BSD і Mac OS X також потребують захисту, так як можливість атаки на них повністю виключити не можна. Для поширення шкідливих програм використовуються такі носії, як CD і DVD, дискети та zip-диски. Флешки та зовнішні USB / FireWire-диски також циркулюють між системами, що дає шкідливому ПО ще одну можливість для поширення.

Ще одна проблема полягає в тому, що поряд з робочими станціями і ноутбуками, сьогодні все ширше використовуються смартфони і кишенькові комп'ютери, які також необхідно захищати. У мережах стандартних конфігурацій джерело загрози очевидний - це інтернет. Але сьогодні системним адміністраторам і фахівцям з комп'ютерної безпеки доводиться також займатися захистом внутрішніх вузлів мережі. І те, що різноманітність платформ з кожним днем зростає, тільки ускладнює цю задачу. На додаток до різних версій Windows Mobile, існують Symbian і Linux, а також пропрієтарні системи, що розробляються різними компаніями для своїх цілей. Підібрати захисне ПЗ для таких систем є важкоздійснюваним, а часом і просто нездійсненним завданням.

Використання нетрадиційних технологій дійсно надає деякі переваги з точки зору безпеки, однак не дає ніяких гарантій. Наприклад, «настільну» ОС Solaris можна вважати нетрадиційної, але її серверна версія досить стандартна, і тому точно так же піддається впливу шкідливих програм, як і будь-який інший сервер. Ті, хто піклується про збереження своїх даних, повинні забезпечити надійний захист своїх комп'ютерів незалежно від операційної системи. В ідеальному випадку захист повинні забезпечувати кілька взаємодоповнюючих технологій. Але навіть тоді слід зберігати обережність, оскільки зараз все частіше використовуються веб-додатки, а не програми, встановлені на локальному комп'ютері. Як приклад можна привести форуми і дошки оголошень з погано організованою захистом: в них легко вписується шкідливий HTML-код, що дозволяє здійснювати XSS-атаки незалежно від операційної системи, встановленої на комп'ютері користувача. Підводячи підсумок, залишається тільки ще раз повторити: користувачі Linux, будьте пильні!